اگر کامپیوترتان قدیمی است یا سرعت آن پائین آمده است، نگران نباشید. توسط این ترفند شما می توانید سرعت کامپیوترتان را در هنگام بالا آمدن ویندوز تا 70 % افزایش دهید.

برای این کار :

ابتدا بر روی Start کلیک کنید و گزینه ی Run را انتخاب نمائید و در کادر مربوطه تایپ کنید : msconfig سپس پنجره ای باز می شود. وارد سر برگ Startup شوید.

ملاحضه می کنید که در این قسمت لیست برنامه هایی که باید در هنگام بالا آمدن ویندوز اجرا شوند را ملاحضه می فرمائید. هر کدام که مزاحم است (( مثلا بعضی وقت ها در هنگام بالا آمدن ویندوز بلا فاصله وقتی وارد ویندوز شوید برنامه یاهو مسنجر اجرا می شود ، یا هر برنامه ی دیگر که باعث کند شدن عملکرد سیستم می شود )) غیر فعال کنید (( تیک کنار آن را بردارید )) ، سپس OK را بزنید و سیستم را مجدداً راه اندازی نمائید.

ملاحضه می فرمائید که برنامه ای که هنگام شروع ویندوز اجرا می شد دیگر اجرا نمی شود و ویندوز سریع تر بالا می آید. با این کار عملاً سرعت کامپیوترتان بیشتر می شود.

برچسبها: اگر کامپیوترتان قدیمی است یا سرعت آن پائین آمده است،,

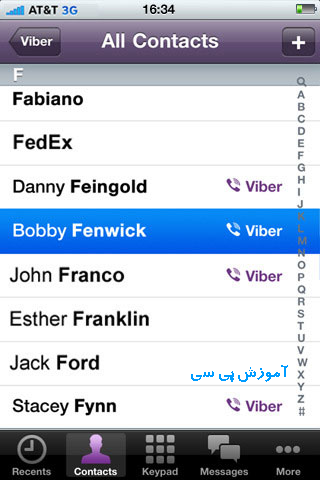

برنامه را باز کنید. ابتدا شماره موبایلتان پرسیده می شود. کشور ایران را انتخاب کنبد و شماره موبایل خود را بدون وارد کردن عدد صفر وارد کنید. یک کد 4 رقمی برای شما ارسال می شود. این کد را در قسمت درخواست شده وارد کنید.

این برنامه با اتصال به اینترنت کار می کند. همان طور که WiFi شما ON است برنامه Viber را باز کنید.

روی نام یکی از دوستانی که Viber دارند کلیک کنید. به راحتی می توانید با دوستان خود صحبت کنید. شما می توانید همچنین از طریق این برنامه SMS نیز ارسال کنید.

این برنامه بیشتر برای کاربرانی است که به اینترنت دسترسی داشته و دائما با گوشی خود Online هستند. علاوه بر این شما می توانید با عزیزانتان در خارج از کشور با کیفیت بسیار خوب صحبت کنید.

برچسبها: آموزش کار با برنامه viber,

اگر چه ویندوز ۷ هیچ ابزار و نرم افزاری برای تغییر صفحه ی ورود خود ندارد اما شما با یک ترفند ساده می توانید عکس زمینه ی صفحه ی ورود را تغییر دهید! در یکی از مطالب گذشته نرم افزاری را برای تغییر کامل این صفحه معرفی کردم اما در اینجا می خواهم نحوه ی تغییر عکس زمینه ی صفحه ی ورود را بدون هیچ نرم افزاری و فقط با یک ترفند ساده آموزش دهم. اگر به تغییر و شخصی سازی ویندوز ۷ علاقه دارید حتما این مطلب را ببینید.

در ابتدا باید یک سری تغییرات در رجیستری انجام دهید تا بعد بتوانید تصویر صفحه ی ورود ویندوز خود را عوض کنید

انجام تغییرات رجیستری

۱) ابتدا منوی استارت را باز کنید و تایپ کنید regedit تا رجیستری ویندوز باز شود. بعد در یک فضای خالی در سمت چپ پنجره روی پوشه ی HKEY_LOCAL_MACHINE کلیک راست کرده و گزینه ی find را انتخاب کنید بعد تایپ کنید OEM - و بعد Enter کنید. یا اینکه به مسیر زیر بروید.

۲) وقتی روی آخرین پوشه یعنی - کلیک می کنید در سمت راست پنجره این دو گزینه را خواهید دید. حال روی گزینه ی OEM - که در شکل زیر هم انتخاب شده دوبار کلیک کنید.

۳) در پنجره ی باز شده عدد Value data را از ۰ به ۱ تغییر دهید. و بعد هم OK کنید.

حل یک مشکل

توجه کنید که هر بار که شما تم ویندوز خود را تغییر دهید مجددا باید مراحل بالا را انجام دهید چون با تغییر تم این عدد از ۱ به ۰ تغییر می کند! برای حل این مشکل دو راه حل وجود دارد؛ راه حل اول این است که دوباره مراحل بالا را انجام دهید ![]() و راه حل دوم این مشکل را برای همیشه رفع می کند اما شما باید حتما نسخه ی Professional ویندوز ۷ را داشته باشید تا بتوانید راه حل دوم را انجام دهید! به هر حال ما راه حل دوم را توضیح می دهیم:

و راه حل دوم این مشکل را برای همیشه رفع می کند اما شما باید حتما نسخه ی Professional ویندوز ۷ را داشته باشید تا بتوانید راه حل دوم را انجام دهید! به هر حال ما راه حل دوم را توضیح می دهیم:

۱) منوی استارت را باز کرده و تایپ کنید gpedit.msc و اینتر کنید.

۲) حال به مسیر زیر بروید:

3) در سمت راست صفحه روی گزینه ی Always use custom login - دوبار کلیک کنید و در پنجره ی باز شده Enabled را انتخاب و OK کنید.

از حالا راحت می توانید تم ویندوز خود را عوض کنید بدون اینکه نگران تغییر تصویر logon ویندوز خود باشید.

تغییر تصویر پس زمینه ی ورود به ویندوز ۷

۱) ویندوز اکسپلورر را باز کنید (یعنی یک پوشه را باز کنید) و در نوار آدرس متن زیر را کپی کرده و Enter را بزنید.

2) در مسیر باز شده یک پوشه با نام info بسازید. پوشه ی info را باز کنید و یک پوشه با نام - s بسازید.

۳) عکس مورد نظر خود را با نام - default و با فرمت JPG در این پوشه کپی کنید. (برای تغییر فرمت عکس می توانید از Paint ویندوز استفاده کنید) توجه کنید که عکس شما باید کمتر از ۲۵۶ KB باشد. در اینجا من از این عکس استفاده می کنم.

۴) تمام شد حالا رایانه ی خود را ریستارت کنید.

برای اینکه تنظیمات را به حالت پیش فرض بازگردانید به رجیستری بازگردید و عدد ۱ را به ۰ بازگردانید و پوشه ی info که ساخته اید را پاک کنید یا اینکه می توانید از Restore point ی که ساختید استفاده کنید.

برچسبها: اموزش تغییر تصویر زمینه صفخه ورود Log on ویندوز 7 بدون نرم افزار,

شرکت Linksys در اقدامی بی سابقه رابط کاربری فارسی برای محصولات بی سیم خود عرضه کرده است . این رابط کاربری که (LELA) یاEasyLink Adviser Linksys نام دارد امکانات زیادی برای مدیریت آسان شبکه بی سیم در اختیار کاربران قرارمی دهد .

LELA فارسـی در حـال حاضـر روی Access Point Router های مدل WRT 160N و WRT310N و همچنین مودم ADSL بی سیم WAG160N به کاربـران عرضه شـده است . جالب است بدانید که این رابط کاربری تا پایین ترین لایه های نرم افزاری تغییر زبان پیدا کرده و می توان ادعا کرد که تمام امکانات آن به فارسی روان ترجمه شده است. به علاوه برای راهنمایی بیشتر کاربران جهت کار با این نرم افزار ،LINKSYS یک راهنمای کاربری فارسی نیز تهیه کرده که کار با کلیه اجزای LELA در آن تشریح شده است .

یکی از اصلی ترین قابلـیت های LELA امکان مشاهده کلیه تـجهیزات شـبکه نظیر پرینتر ، دوربیـن هـای متـصل به شبکـه ، ابزار های ذخیره سازی، Access Point و تقـریبا سایر دستـگاه های قابل اتصال به شبکه شما می باشـد . همچنین در LELA می توانید نوع اتصال هر یک از تجهیزات را ، اعم از سیمی و یا بی سیم ، مشاهده نموده و وضعیت اتصال آن ها را نیز بررسی نمـایید، به علاوه LELA امکان مـشاهده دستگاه های مشـکوک روی شبـکه را که در حال خرابکاری هستند نیز فراهم

می آورد.

-

عرضه رایگان آنتی ویروس PANDA به همراه مودم ADSL بی سیم SMC

شرکت SMC به همراه یکی از مودم های ADSL بی سیم خود به صورت رایگان پکیج نرم افزاری Internet Security شرکت Panda را عرضه کرده است. SMC نه تنها با این کار خیال کاربران از امنیت سیستم خود راحت کرده بلکه آنها را به صورت رایگان تحت پشتیبانی امنیتی شرکت صاحب نام Panda نیز قرار داده است.

این مودم ADSL که به همراه آن این پکیج امنیتی به صورت رایگان عرضه شده ، 7904WBRA-N نام داشته و از استانداردهای ADSL2/2+ پشتیبانی می نماید. همچنین این دستگاه با برخورداری از استاندارد 802.11n می تواند اینترنت پر سرعت را در شبکه شما به صورت بی سیم با سرعت 300Mbps بین کاربران به اشتراک بگذارد. از سوی دیگر این مودم با داشتن 4 پورت Fast Ethernet 10/100 Mbps توانایی اشتراک اینترنت بین 4 سیستم با استفاده از کابل Ethernet را نیز دارا می باشد. با وجود این قابلیت ها در 7904WBRA-N شما می توانید به صورت یکپارچه اینترنت پرسرعت را بین اجزای شبکه خود چه به صورت Wired و چه به صوت Wireless به اشتراک بگذارید.

7904WBRA-N از لحاظ امنیتی از آخرین استانداردهای امنیتی شبکه های Wired و Wireless پشتیبانی می نماید. علاوه بر این ، قابلیت WPS روی این دستگاه به شما امکان می دهد که تنها با فشار یک دکمه امنیت را در شبکه بی سیم خود به ساده ترین شکل ممکن برقرار نمایید.

استانداردهای مختلف با پهنای باند ۱۰ مگابیت در ثانیه :

▪ سیستم ۱۰ Base ۵ :

۱۰ Base ۵ نـام سیـستمی است که در آن اطلاعات با سرعت ۱۰Mb/s در باند پایه (Base Band) در کابل هم محور RG-۸ منتقل می شود . در ۱۰ Base ۵ طول یک قطعه کابل حداکثر می تواند ۵۰۰ متر باشد . حداکثر سه قطعه کابل می توانند بوسیله دو تکرار کننده بهم متصل شده و شعاع عمل سیستم را تا ۱۵۰۰ متر افزایش دهند . برای اتصال ایستگاهها به سیستم ۱۰ Base ۵ از Transciever استفاده می شود . این Trnasciever ها به کابل RG-۸ وصل شده و بوسیله یک کابل رابط کوتاه به ایستگاه متصل می شوند . حداکثر تعداد ایستگاهها بر روی یک قطعه کابل ، ۱۰۰ عدد و کمترین فاصله بین دو Transciever برابر ۵/۲ متر است .

▪ سیستم ۱۰ Base ۲ :

این سیستم اطلاعات را بـا سرعت ۱۰Mb/s در باند پایه در کابل هم محور RG-۵۸ منتقل می کند . این سیستم با نام Chipernet یا Thinnet نیز شناخته می شود . حداکثر طول کابل در این سیستم ۱۸۵ متر است ، اما بسیاری از بردهای شبکه امکان کار با کابلی به طول ۳۰۰ متر را دارند . نصب این سیستم نسبتـاً سـاده بوده و بعلت نداشتن هزینه Transciever ارزان است . هر ایستگاه بوسیله یک اتصال انشعابی (T Connector) به شبکه متصل می شود . حداکثر سه قطعه کابل را می توان بوسیله دو تکرار کننده به هم متصل کرد . کمترین فاصله مجاز بین دو ایستگاه در این سیستم ۵/۰ متر است . حداکثر ۳۰ ایستگاه را می توان بروی یک قطعه کابل RG-۵۸ قرار داد .

▪ سیستم ۱۰ Base T :

در ۱۰ Base T از سیم به هم تابیده (UTP) به عنوان محیط انتقال استفاده می شود . نصب این سیستم به علت استفاده از کابلهای از پیش نصب شده تلفن ، بسیار ساده و ارزان است . در این سیستم ، ایستگاههای شبکه بجای وصل شدن به یک کابل اصلی ، به یک دستگاه مرکزی بنام Concentrator متصل می شوند . این دستگاه ، ترافیک اطلاعاتی را هدایت نموده و در صورت بروز اشکال در شبکه ، امکان جدا کردن قسمت خراب را فراهم می کند . حداکثر طول مجاز کابل بین Cocentrator و یک ایستگاه ۱۰۰ متر است . این سیستم می تواند با قرارداد ISDN ( Integered Standard Data Network ) در یک شبکه کابل کار کند .

ـ اترنت و یا استاندارد IEEE ۸۰۲.۳ از توپولوژی bus ا ستفاده می کند

ـ در توپولوژی bus ، رسانه انتقال بین کلیه ایستگاه ها مشترک است .

ـ اترنت برای دسترسی به شبکه از پروتکل CSMA/CD استفاده می کند.

ـ سرعت انتقال داده ها در اترنت ۱۰ Mbps است.

ـ حداکثر اندازه یک Frame در اترنت ۱۵۱۲ بایت می باشد.

ـ کارت شبکه اترنت با سه نوع کانکتور( DIX,BNC,RJ-۴۵) به کار می رود.

ـ Base۲ ۱۰ یا ThinNet دارای ویژگی های زیر است : سرعت ۱۰ Mbps ، دارای باند پایه ، در هر سگمنت طول کابل کواکسیال با استفاده از کانکتور ۲۰۰ BNC متر است.

ـ ۱۰ BaseT رسانه انتقالی با ویژگی های زیر است : سرعت ۱۰ Mbps، دارای باند پایه ، استفاده از کابل UTP با کانکتور RJ-۴۵.

ـ ۱۰ BaseT به یک هاب یا تکرار کننده نیاز دارد.

ـ ۱۰ Base۵یا ThichNet دارای ویژگی های زیر است : سرعت ۱۰ Mbps، دارای باند پایه ، استفاده از کابل کواکسیال با کانکتور DIX و با طول برابر ۵۰۰ متر برای هر سگمنت .

ـ ۱۰ Base۵ به عنوان کابل اصلیbackbone ) ( بکار می رود و یک فرستنده / گیرنده خارجی اتصال ما بین کابل و کارت شبکه را برقرار می کند.

ـ حداکثر از چهار (Repeator) یا تکرار کننده می توان در اتر نت استفاده کرد.

استانداردهای مختلف با پهنای باند ۱۰۰ مگابیت در ثانیه :

ـ ۱۰۰ Baser –FX : با استفاده از فیبر نوری

ـ ۱۰۰ Base –T : با استفاده از کابل زوج به هم تابیده

ـ Base –T۴ : با استفاده از چهار جفت کابل به هم تابیده در حد متوسط تا بالا

ـ Base –TX : با استفاده از دو جفت کابل زوج به هم تابیده در حد بالا

ـ Base -VG: با استفاده از کابل زوج به هم تابیده در حد voice انتقال داده است .

ـ سرعت مبادله داده ها در اترنت سریع برابر ۱۰۰ Mbps است.

اترنت سریع می تواند از سه نوع رسانه انتقال استفاده کند که عبارتند از :

۱) ۱۰۰Base FX

۲) ۱۰۰Base TX

۳) ۱۰۰Base T۴.

ـ اترنت سریع همان فرمت Frame را استفاده می کند که در اترنت از آن استفاده می شود .

۱۰۰ Base T۴ از چهار جفت سیم CAT-۳ کابل ۱۰۰ Base TX, UTP از دو جفت سیم CAT-۵ کابل UTP و ۱۰۰Base از کابل فیبر نوری استفاده می کنند.

ـ اترنت سریع برای اتصال کارتهای شبکه به رسانه های انتقال مختلف از تکرار کننده های کلاس I استفاده می کند.

ـ اترنت سریع برای اتصال ایستگاه هایی که دارای کارت شبکه یکسان می باشند از تکرار کننده کلاس II استفاده می کند.

ـ در اترنت سریع استفاده از یک تکرار کننده کلاس I مجاز می باشد.

ـ اترنت سریع ، فقط از دو تکرار کننده کلاس II می تواند استفاده کند .

استاندارد پهنای باند ۱۰۰۰ مگابیت در ثانیه :

▪ Gigabit Ethernet : استاندارد IEEE به نام z۳/۸۰۲ که امکان انتقال با سرعت یک گیگا بیت در ثانیه را از طریق یک شبکه اترنت فراهم می کند .

کمیته IEEE ۸۰۲.۳z استاندارد های اترنت گیگا بیت را وضع کرد .

مشخصات اترنت گیگا بیت عبارتند از :

ـ مبادله داده ها با سرعت ۱۰۰۰ Mbps

ـ استفاده از فرمت IEEE ۸۰۲.۳

ـ عمل کردن در مدهای half –duphx

ـ Full-duplex

ـ استفاده از رسانه های انتقال مسی و فیبر نوری

ـ استفاده از روش CSMA/CD برای عملکرد halt-duplex .

اترنت گیگا بیت لایه فیزیکی را برای پرتوکل های زیر تعیین کرد :

۱) ۱۰۰۰ Base CX

۲) ۱۰۰۰ Base SX

۳) ۱۰۰۰ Base LX

۴) ۱۰۰۰ Base T.

▪ ۱۰۰۰ Base LX به معنی سرعت ۱۰۰۰مگا بیت بر ثانیه و باند پایه است . همچنین در آن L به معنی نور لیزری با طول موج بلند ۱۳۰۰ نا نو متر ، و X به معنی فیبر نوری چند حالته یا تک حالته می باشد.

▪ ۱۰۰۰ Base SX به معنی سرعت ۱۰۰۰ Mbps و باند پایه است . همچنین در آن S به معنی نور لیزری با طول موج کوتاه ۸۵۰ نانومتر می باشد .

▪ ۱۰۰۰ Base CX از کابل STP به عنوان رسانه انتقال استفاده می کند و ۱۰۰۰ Base T از کابل STP CAT-۵ UTP استفاده می کند.

برچسبها: تکنولوژیهای مختلف Ethernet برای سرعت های ۱۰، ۱۰۰ و ۱۰۰۰ کدامند ؟,

LAN NETWORKING

اگر در محیط کار یا منزل خود با بیش از یک کامپیوتر سروکار دارید احتمالا به فکر افتاده اید که آنها را به یکدیگر متصل کرده و یک شبکه کوچک کامپیوتری راه بیا ندازید .

با اتصال کامپیوتر ها به یکدیگرمیتوانید چاپگرتان را بین همه انها به اشتراک بگذارید از طریق یکی از کامپیوتر ها که به اینترنت وصل است بقیه را نیز به اینترنت متصل کنید از هر یک از کامپیوتر ها به فایل های خود از جمله عکس ها اهنگ ها و اسنادتان دسترسی پیدا کنید به بازی هایی بپردازید که نه چند بازیکن با چند کامپیوتر نیاز دارند

وبلاخره این که که خروجی وسایلی چون DVD PLAYER یا وب کم را به سایر کامپیوتر ها ارسال کنید .

در این مقاله صمن معرفی روش های مختلف اتصال کامپیوتر ها به یکدیگر انخام تنضیمات دستی را برای بهره بردن از حد اقل مزایای یک شبکه کامپیو تری به شما نشان می دهیم .

ذکر این نکته هم لازم است که قسمت اصلی این مقاله به نصب نرم افزار اختصاص دارد اما در انتهای مطلب در خصوص ساختار شبکه و مسائل فیزیکی ان هم توضیهاتی داده ایم

روشهای اتصال:

برای اثصال کامپیوتر هایی که در فاصله ای نه چندان دور از یکدیگر قرار دارند راههای مختلفی وجود دارد که عبارتند از :

سیم کشی دیتا به صورت تو کار در حین ساخت ساختمان که امروز بسیار متداول است .

ذر این روش همان گونه که برای برق ساختمان از قبل نقشه می کشند و مثلا جای کلید ها و پریز ها را مشخص می کنند برای شبکه کامپیوتری هم نقشه کشی و سیم کشی می کنند .

قرار دادن سیم ها در کف اتاق و اتصال کامپیوتر هایی که در یک اتاق قرار دارند .

استفاده از فناوری بی سیم

ساتفاده از سیم کشی برق داخل ساختمان

استفاده از سیم کشی تلفن داخل ساختمان

هر یک روش ها مزایا و معایب خاص خود را دارند اما برای به اشتراک گذاشتن چاپگر فایل ها و اینتر نت باید کامپیوتر ها را به نحو صحیح و مناسبی تنظیم و آماده کنید و فرق نمی کند که کدام روش را انتخاب کرده باشید

به همین دلیل کار را از همین نقطه شروع می کنیم از آنجا که ویندوز های اکس پی و 98 پر استفاده ترین ویندوز ها در منازل و دفاتر کوچک هستند نحوه اشتراک گذاری منابع در این دو ویندوز را مورد بحث قرار می دهیم هر چند مورد سایر ویندوز ها مفاهیم تغییر نمی کند

گام های اولیه :

برای راه اندازی شبکه در منزل خود این سه کار را باید انجام دهیم :

1انتخاب فناوری مناسب شبکه که مورد نظر ما در این مقاله اترنت استاندارد است

2خرید و نصب سخت افزار مناسب این کار، که اصلی ترین آنها کارت شبکه برای هر یک از این کامپیوتر ها و یک هاب – سوییچ است

3تنظیم و آماده سازی سیستم ها به نحوی که بتوانند همدیگر را ببینند و با یکدیگر صحبت کنند

از این سه مرخله قدم سوم از همه مهم تر است .

ویندوز اکس پی قسمتی به نام NETWORK SETUP WIZARD دارد که تنظیمات شبکه را برای شما انجام می دهد .

به غیر از این متخصصان هستند که در ازای دریافت دستمزد ، شبکه شما را در محل راه می اندازند .

نام گذاری کامپیوتر ها به اشتراک گذاشتن چاپگر ها فایل ها و اتصالات اینترنتی ،اساسی ترین کارهایی هستند که این افراد برای شما انجام می دهند .

اما اگر با مشکلی مواجه بشوید یا تنظیمات کامپیوتر تان بهم بخورد ، باید بتوانید خودتان شبکه را تنظیم کنید .

کلا بد نیست مفاهیم و اصول راه اندازی یک شبکه کامپیوتری را بدانید تا به هنگام ضرورت خودتان بتوانید دست به کار شوید .

به طور کلی کار هایی که باید انجام دهید تا یک شبکه (( مرده)) را ((زنده)) کنید و به بهره برداری از ان بپر دازید ، از این قرار است :

نام گذاری کامپیوتر

دادن آدرس IP

به اشتراک گذاشتن فایل ها

به اشتراک گذاشتن چاپگر

انجام تنظیمات امنیتی

به اشتراک گذاشتن اتصال اینترنت

نام گذاری کامپیوتر:

بعد از نصب سخت افزار های مورد نیاز برای راه اندازی شبکه ، نیاز به نوبت به نصب نرم افزار های آن می رسد.

در اولین قدم باید برای تکتک کامپیوتر های موجود در شبکه خود اسمی منحصر به فرد و غیر تکراری انتخاب کنید .

علاوه بر اسم کامپیوتر اسم گروه کاری یا WORK GROUP هم مهم است . تمام کامپیوتر های یک شبکه باید عضو یک گروه کاری باشند .

ویندوز اکس پی :

برای نام گذاری کامپیوتر در ویندوز اکس پی این مراحل را دنبال کنید :

1-پنجره control panel را باز کنید

2-اگر حالت نمایش آیکون ها به صورت کلاسیک نیست روی لینک classic new کلیک کنید .در این حالت بر نامه system را اجرا کنید .

3-در کادر محاوره ظاهر شده صفحه computer name را انتخاب کنید

4-همان طور که ملا حظه می کنید کامپیوتر یک اسم کامل دارد و یک گروه کاری . روی دکمه chang کلیک کنید تا کادر محاوره بعدی ظاهر شود .

5-در کادر اول اسمی را تایپ کنید که می خواهید به کامپیوتر تان اختصاص دهید . این اسم هر چیزی می تواند باشد ، فقط نباید تکراری باشد . مثلا اسم کامپیونر اول را pc 1 بگذارید .

6-در کادر دوم اسمی را که می خواهید به گروه کاری خود اختصاص دهید وارد کنید .مثلا My office یا My Home یا هر چیز دیگر . حتی خود Work Group هم بد نیست .

7- در پایان OK و دوباره OK را بزنید . اگر ویندوز خواست ری استارت کند قبول کنید .

ویندوز 98

برای نام گذاری کامپیوتر در ویندوز 98 این مراحل را دنبال کنید:

1-با کلیک راست روی آیکون Network Neighborhood روی دسکتاپ گزینه ، properties را انتخاب کنید .

2-در کادر محاوره ظاهر شده ، به صفحه identification بروید .

3-در کادر اول ، اسم کامپیوتر و در کادر دوم اسم گروه کاری مورد نظر را بنویسید . بعد از تنظیم نام برای تک تک کامپیوتر ها و گذاشتن یک اسم برای کروه کاری تمام آنها ، کامپیوتر ها را دارای هویت کرده و در یک گروه جای داده اید . حالا نوبت به دادن آدرس IP میرسد .

آدرس IP

آدرس IP نشانی هر کامپیوتر در شبکه است . کامپیوتر از طریق این نشانی است که یکدیگر را در شبکه پیدا می کنند .

در هر شبکه آدرس IP هر کامپیوتر باید منحصر به فرد و غیر تکراری باشد .

در باره IP و آدرس دهی از این طریق ، زیاذ میتوان صحبت کرد ، اما از آنجا که در این مقاله قصد پرداختن به تئوری را نداریم بلا فاصله دست به کار می شویم . فقط ذکر این نکته را زروری میدانیم که آدرس IP در واقع یک شماره چهار قسمتی است . هر قسمت عددی از 0 تا 255 است که با علامت نقطه از قسمت بعدی جدا می شود .

مثلا 192.168.0.1 یک آدرس IP است . مفهوم دیگر Subnet Mask است ، که توضیح آن هم از حوصله این مقاله خارج است . فقط این را قبول کنید که در یک شبکه کوچک ، subnet mask را به صورت 255.255.255.0 تایین می کنیم .

در یک شبکه کوچک ، برای تمام کامپیوتر ها سه قسمت اول آدرس IP را یکسان می گیریم و فقط قسمت چهارم را برای هر کامپیوتر عدد متفاوتی را در نظر می گیریم .

مثلا در کامپیوتر اول آدرس 192.168.0.1 و برای کامپیوتر دوم آدرس 192.168.0.2 را می نویسیم و به همین ترتیب ذر بقیه کامپیوتر ها قسمت چهارم آدرس IP را عدد متفاوتی را می دهیم .

خوب بعدازانجام مراحل فوق می توانید از طریق آیکن ماي نت وورك پلاسيس سیستم های فعال در شبکه خودتان را ملاحظه کنید

برچسبها: نصب و راه اندازی یک شبکه LAN,

Windows 7: How to Show a Custom Text Message Before

Logon through Group Policy Preferences

This function tested with Domain Controller 2008 and Windows 7 Client.

To create do the following:

1- Open Group Policy Management console.

2- Right click on Default Domain Policy and click Edit. (That is just test, if you use practice, please create new GPO)

3- Go to Computer Configuration\Preferences\Windows Settings\Registry.

4- Now create 2 new Registry Item. Right click on Registry, click New and click Registry Item.

5- For message header, use:

Hive: HKEY_LOCAL_MACHINE

Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Value name: legalnoticecaption

Value type: REG_SZ

Value data: Your Message Header (For example: Welcome to Contoso Network)

Click OK.

6- For your message Text, use:

Hive: HKEY_LOCAL_MACHINE

Key Path: SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

Value name: legalnoticetext

Value type: REG_SZ

Value data: Your Message Text (For example: This is Test Message)

Click OK.

7- Close GPO Edit and GPMC.

8- Open CMD and run GPUPDATE /FORCE command.

9- Restart your Windows 7 Client.

10- Press Ctrl + Alt + Delete to logon.

11- Now, User can see your Message, before logon:

Here is Message on Windows XP client.

اما در صورتي که تعداد فايلهاي شما زياد باشد، هر بار انتخاب اين گزينه و سپس انتخاب فايل مورد نظر از روي هارد زمان زيادي را صرف ميکند. در اين ترفند قصد داريم نحوه Attach نمودن سريعتر فايلها را در Gmail براي شما بازگو نماييم.

بدين منظور:

دقت کنيد که بايستي از مرورگرهاي فايرفاکس يا گوگل کروم استفاده کنيد. در حال حاضر اين ترفند بر روي ساير مرورگرها نظير مرورگر Internet Explorer عمل نميکند.

در ابتدا توسط مرورگر فايرفاکس يا کروم، وارد ايميل خود در Gmail شويد.

سپس بر روي Compose Mail جهت ارسال ايميل جديد کليک کنيد.

اکنون در محيط ويندوز به فولدري که فايل مورد نظر شما در آن قرار دارد برويد.

حال فايل را با استفاده از ماوس بگيريد و در پنجره مرورگر و در تبي که صفحه Campose Mail باز است و در قسمت Attach a file رها کنيد. خواهيد ديد که هنگامي که ماوس را بر روي اين قسمت از صفحه ايميل ميبريد، يک کادر رنگي با عنوان Drop files here نمايان ميشود که با رها کردن ماوس در اين کادر، فايل شروع به آپلود شدن ميکند.

شما ميتوانيد بيش از يک فايل را نيز انتخاب کنيد و با انجام عمل Drag&Drop به صورتي که توضيح داده شد چندين فايل را به طور همزمان ضميمه کنيد.

تنها دقت کنيد که اين روش در حالت نحوه مشاهده Standard محيط Gmail امکان پذير است.

برچسبها: ضمیمه کردن سریعتر فایل ها در GMAIL,

نحوه استفاده از فايروال ويندوز XP

امروزه از اينترنت در ابعاد گسترده و با اهدافی مختلف استفاده بعمل می آيد . يکی از نکات قابل توجه اينترنت ، تنوع استفاده کنندگان آن در رده های سنی مختلف و مشاغل گوناگون است. در ساليان اخير و به موازات رشد چشمگير استفاده از اينترنت خصوصا" توسط کاربران خانگی ، مشاهده شده است به محض شيوع يک ويروس و يا کرم جديد ، اغلب قربانيان را کاربرانی تشکيل می دهند که فاقد مهارت های لازم در جهت استفاده ايمن از اينترنت بوده و دارای يک سطح حفاظتی مناسب نمی باشند . کاربران اينترنت همواره در تيررس مهاجمان بوده و هميشه امکان بروز حملات وجود خواهد داشت .

برای استفاده ايمن از اينترنت ، می بايست اقدامات متعددی را انجام داد . قطعا" استفاده از فايروال يکی از اقدامات اوليه و در عين حال بسيار مهم در اين زمينه است . استفاده از اينترنت بدون بکارگيری يک فايروال ، نظير بازنگهداشتن درب ورودی يک ساختمان است که هر لحظه ممکن است افراد غيرمجاز از فرصت ايجاد شده برای ورود به ساختمان استفاده نمايند . با نصب و استفاده از يک فايروال ، ضريب مقاومت و ايمنی کاربران در مقابل انواع حملات افزايش خواهد يافت .

شرکت مايکروسافت اخيرا" Service Pack 2 ويندوز XP را عرضه نموده است ( نسخه های Professional و Home ) . يکی از ويژگی های مهم SP2 ، نصب پيش فرض يک فايروال است.

فايروال ويندوز XP که از آن با نام ( ICF ( Internet Connection Firewall نيز ياد می گردد به صورت پيش فرض ، فعال می گردد. پس از فعال شدن فايروال ، شاهد بروز تغييراتی گسترده در رابطه با عملکرد ويندوز بوده و ممکن است برخی برنامه ها ، ابزارها و يا سرويس ها در زمان اجراء با مشکلاتی مواجه گردند (بلاک شدن برخی از پورت های استفاده شده توسط برنامه ها و يا ساير ابزارهای کاربردی ) .

در اين مطلب قصد داريم به بررسی نحوه استفاده از فايروال ويندوز XP پرداخته و به برخی از سوالات متداول در اين زمينه پاسخ دهيم . احازه دهيد قبل از هر چيز با فايروال ها و جايگاه آنان در استفاده ايمن از شبکه های کامپيوتری ( اينترانت ، اينترنت ) بيشتر آشنا شويم .

فايروال چيست ؟

فايروال يک برنامه و يا دستگاه سخت افزاری است که با تمرکز بر روی شبکه و اتصال اينترنت ، تسهيلات لازم در جهت عدم دستيابی کاربران غيرمجاز به شبکه و يا کامپيوتر شما را ارائه می نمايد. فايروال ها اين اطمينان را ايجاد می نمايند که صرفا" پورت های ضروری برای کاربران و يا ساير برنامه های موجود در خارج از شبکه در دسترس و قابل استفاده می باشد. به منظور افزايش ايمنی ، ساير پورت ها غيرفعال می گردد تا امکان سوء استفاده از آنان توسط مهاجمان وجود نداشته باشد . در برخی موارد و با توجه به نياز يک برنامه می توان موقتا" تعدادی از پورت ها را فعال و پس از اتمام کار مجددا" آنان را غيرفعال نمود . بخاطر داشته باشيد که به موازات افزايش تعداد پورت های فعال ، امنيت کاهش پيدا می نمايد .

فايروال های نرم افزاری ، برنامه هائی هستند که پس از اجراء ، تمامی ترافيک به درون کامپيوتر را کنترل می نمايند( برخی از فايروال ها علاوه بر کنترل ترافيک ورودی ، ترافيک خروجی را نيز کنترل می نمايند) . فايروال ارائه شده به همراه ويندوز XP ، نمونه ای در اين زمينه است . فايروال های نرم افزاری توسط شرکت های متعددی تاکنون طراحی و پياده سازی شده است . تعداد زيادی از اينگونه فايروال ها، صرفا" نظاره گر ترافيک بين شبکه داخلی و اينترنت بوده و ترافيک بين کامپيوترهای موجود در يک شبکه داخلی را کنترل نمی نمايند .

ضرورت استفاده از فايروال

يک سيستم بدون وجود يک فايروال ، در مقابل مجموعه ای گسترده از برنامه های مخرب آسيپ پذير است و در برخی موارد صرفا" پس از گذشت چندين دقيقه از اتصال به اينترنت ، آلوده خواهد شد . در صورتی که تدابير و مراقبت لازم در خصوص حفاظت از سيستم انجام نگردد ، ممکن است کامپيوتر شما توسط برنامه هائی که به صورت تصادفی آدرس های اينترنت را پويش می نمايند ، شناسائی شده و با استفاده از پورت های فعال اقدام به تخريب و يا سوء استفاده از اطلاعات گردد .

بخاطر داشته باشيد با اين که استفاده از فايروال ها به عنوان يک عنصر حياتی در ايمن سازی محيط های عملياتی مطرح می باشند ولی تمامی داستان ايمن سازی به اين عنصر ختم نمی شود و می بايست از ساير امکانات و يا سياست های امنيتی خاصی نيز تبعيت گردد . باز نکردن فايل های ضميمه همراه يک Email قبل از حصول اطمينان از سالم بودن آنان ، پيشگيری از برنامه های جاسوسی معروف به Spyware و يا نصب برنامه های Plug-ins که با طرح يک پرسش از شما مجوز نصب را دريافت خواهند داشت ، نمونه هائی از ساير اقدامات لازم در اين زمينه است .

فايروال ها قادر به غيرفعال نمودن ويروس ها و کرم های موجود بر روی سيستم نبوده و همچنين نمی توانند نامه های الکترونيکی مخرب به همراه ضمائم آلوده را شناسائی و بلاک نمايند . به منظور افزايش ضريب ايمنی و مقاومت در مقابل انواع حملات ، می بايست اقدامات متعدد ديگری صورت پذيرد :

نصب و بهنگام نگهداشتن يک برنامه آنتی ويروس

استفاده از ويندوز Upadate ( برطرف نمودن نقاط آسيب پذير ويندوز و سرويس های مربوطه )

استفاده از برنامه های تشخيص Spyware

نصب Plug-ins از سايت های تائيد شده

نحوه فعال نمودن فايروال در ويندوز XP

در صورت نصب SP2 ويندوز XP ، فايروال به صورت پيش فرض فعال می گردد . برخی از مديران شبکه و يا افرادی که اقدام به نصب نرم افزار می نمايند ، ممکن است آن را غيرفعال کرده باشند .

برای آگاهی از وضعيت فايروال از پنجره Security Center استفاده می شود . بدين منظور مراحل زير را دنبال می نمائيم :

Start | Control Panel | Security Center

انتخاب گزينه Recommendations در صورت غيرفعال بودن فايروال

انتخاب گزينه Enable Now به منظور فعال نمودن فايروال

در صورتی که ويندوز XP بر روی سيستم نصب شده است ولی SP2 هنوز نصب نشده باشد ، پيشنهاد می گردد که در اولين فرصت نسبت به نصب SP2 ويندوز XP ، اقدام شود ( استفاده از امکانات گسترده امنيتی و فايروال ارائه شده ) .

نسخه های قبلی ويندوز نظير ويندوز 2000 و يا 98 به همراه يک فايروال از قبل تعبيه شده ارائه نشده اند . در صورت استفاده از سيستم های عامل فوق، می بايست يک فايروال نرم افزاری ديگر را انتخاب و آن را بر روی سيستم نصب نمود .

ضرورت توجه به امکانات ساير فايروال های نرم افزاری

فايروال ويندوز ، امکانات حفاظتی لازم به منظور بلاک نمودن دستيابی غيرمجاز به سيستم شما را ارائه می نمايد . در اين رابطه دستيابی به سيستم از طريق کاربران و يا برنامه های موجود در خارج از شبکه محلی ، کنترل خواهد شد . برخی از فايروال های نرم افزاری يک لايه حفاظتی اضافه را نيز ارائه داده و امکان ارسال اطلاعات و يا داده توسط کامپيوتر شما به ساير کامپيوترهای موجود در شبکه توسط برنامه های غير مجاز را نيز بلاک می نمايند ( سازماندهی و مديريت يک فايروال دوطرفه ) . با استفاده از اين نوع فايروال ها ، برنامه ها قادر به ارسال داده از کامپيوتر شما برای ساير کامپيوترها بدون اخذ مجوز نخواهند بود . در صورت نصب يک برنامه مخرب بر روی کامپيوتر شما ( سهوا" و يا تعمدا" ) برنامه فوق می تواند در ادامه اطلاعات شخصی شما را برای ساير کامپيوترها ارسال و يا آنان را سرقت نمايد . پس از نصب فايروال های دوطرفه ، علاوه بر تمرکز بر روی پورت های ورودی ( Incoming ) ، پورت های خروجی ( Outgoing ) نيز کنترل خواهند شد.

آيا می توان بيش از يک فايروال نرم افزاری را بر روی يک سيستم نصب نمود ؟

پاسخ به سوال فوق مثبت است ولی ضرورتی به انجام اين کار نخواهد بود. فايروال ويندوز بگونه ای طراحی شده است که می تواند با ساير فايروال های نرم افزارهای همزيستی مسالمت آميزی را داشته باشد ولی مزيت خاصی در خصوص اجرای چندين فايروال نرم افزاری بر روی يک کامپيوتر وجود ندارد . در صورت استفاده از يک فايروال نرم افزاری ديگر ، می توان فايروال ويندوز XP را غير فعال نمود .

در صورتی که بر روی شبکه از يک فايروال استفاده می گردد ، آيا ضرورتی به استفاده از فايروال ويندوز وجود دارد ؟

در صورت وجود بيش از يک کامپيوتر در شبکه ، پيشنهاد می گردد که حتی در صورتی که از يک فايروال سخت افزاری استفاده می شود ، از فايروال ويندوز XP نيز استفاده بعمل آيد . فايروال های سخت افزاری عموما" ترافيک بين شبکه و اينترنت را کنترل نموده و نظارت خاصی بر روی ترافيک بين کامپيوترهای موجود در شبکه را انجام نخواهند داد . در صورت وجود يک برنامه مخرب بر روی يکی از کامپيوترهای موجود در شبکه ، شرايط و يا پتانسيل لارم برای گسترش و آلودگی ساير کامپيوترها فراهم می گردد. فايروال ويندوز XP علاوه بر حفاظت کامپيوتر شما در خصوص دستيابی غيرمجاز از طريق اينترنت ، نظارت و کنترل لازم در رابطه با دستيابی غيرمجاز توسط کامپيوترهای موجود در يک شبکه داخلی را نيز انجام خواهد داد .

فايروال بر روی چه برنامه هائی تاثير می گذارد ؟

فايروال ويندوز با هر برنامه ای که تصميم به ارسال داده برای ساير کامپيوترهای موجود در شبکه داخلی و يا اينترنت را داشته باشد ، تعامل خواهد داشت . پس از نصب فايروال ، صرفا" پورت های مورد نياز برنامه های متداول مبادله اطلاعات نظير Email و استفاده از وب، فعال می گردند . در اين راستا و به منظور حفاظت کاربران ، امکان استفاده از برخی برنامه ها بلاک می گردد . سرويس FTP ( سرويس ارسال و يا دريافت فايل ) ، بازی های چند نفره ، تنظيم از راه دور Desktop و ويژگی های پيشرفته ای نظير کنفرانس های ويدئويی و ارسال فايل از طريق برنامه های ( IM ( Instant Messaging ، از جمله برنامه هائی می باشند که فعاليت آنان توسط فايروال بلاک می گردد . در صورت ضرورت می توان پيکربندی فايروال را بگونه ای انجام داد که پورت های مورد نياز يک برنامه فعال تا امکان مبادله اطلاعات برای برنامه متقاضی فراهم گردد .

چگونه می توان فايروال را برای يک برنامه خاص فعال نمود ؟

در صورتی که فايروال ويندوز فعال شده باشد ، اولين مرتبه ای که يک برنامه درخواست اطلاعات از ساير کامپيوترهای موجود در شبکه ( داخلی و يا اينترنت ) را می نمايد ، يک جعبه محاوره ای حاوی يک پيام هشداردهنده امنيتی فعال و از شما سوال خواهد شد که آيا به برنامه متقاضی اجازه مبادله اطلاعات با ساير برنامه ها و يا کامپيوترهای موجود در شبکه داده می شود و يا دستيابی وی بلاک می گردد . در اين جعبه محاوره ای پس از نمايش نام برنامه متقاضی با ارائه سه گزينه متفاوت از شما در رابطه با ادامه کار تعيين تکليف می گردد :

Keep Blocking : با انتخاب اين گزينه به برنامه متقاضی اجازه دريافت اطلاعات داده نخواهد شد .

Unblock : پس از انتخاب اين گزينه پورت و يا پورت های مورد نياز برنامه متقاضی فعال و امکان ارتباط با کامپيوتر مورد نظر فراهم می گردد . بديهی است صدور مجوز برای باز نمودن پورت های مورد نياز يک برنامه به شناخت مناسب نسبت به برنامه و نوع عمليات آن بستگی خواهد داشت . در صورتی که از طريق نام برنامه نمی توان با نوع فعاليت آن آشنا گرديد ، می توان از مراکز جستجو برای آشنائی با عملکرد برنامه متقاضی ، استفاده نمود .

Ask Me Later : با انتخاب گزينه فوق در مقطع فعلی تصميم به بلاک نمودن درخواست برنامه متقاضی می گردد.در صورت اجرای برنامه ، سوال فوق مجددا" مطرح خواهد شد .

در صورتی که يک برنامه بلاک شده است ولی بدلايلی تصميم به فعال نمودن و ايجاد شرايط لازم ارتباطی برای آن را داشته باشيم ، می توان به صورت دستی آن را به ليست موسوم به Exception اضافه نمود . ليست فوق حاوی نام برنامه هائی است که به آنان مجوز لازم به منظور فعال نمودن ارتباطات شبکه ای اعطاء شده است. برای انجام اين کار می توان مراحل زير را دنبال نمود :

Start | Control Panel | Security Center

کليک بر روی Windows Firewall از طريق Manage security settings for

انتخاب Add Program از طريق Exceptions

انتخاب برنامه مورد نظر ( از طريق ليست و يا Browse نمودن )

پس از انجام عمليات فوق ، می بايست نام برنامه مورد نظر در ليست Exception مشاهده گردد. در صورتی که قصد بلاک نمودن موقت فعاليت ارتباطی يک برنامه را داشته باشيم،می توان از Cehckbox موجود در مجاورت نام برنامه استفاده نمود . برای حذف دائم يک برنامه موجود در ليست Exception ، می توان از دکمه Delete استفاده نمود .

کاربرانی که دارای اطلاعات مناسب در رابطه با پورت های مورد نياز يک برنامه می باشند ، می توانند با استفاده از Add Port ، اقدام به معرفی و فعال نمودن پورت های مورد نياز يک برنامه نمايند . پس از فعال نمودن پورت ها ، وضعيت آنان صرفنظر از فعال بودن و يا غيرفعال بودن برنامه و يا برنامه های متقاضی ، باز باقی خواهند ماند . بنابراين در زمان استفاده از ويژگی فوق می بايست دقت لازم را انجام داد . اغلب از ويژگی فوق در مواردی که پس از اضافه نمودن يک برنامه به ليست Exception همچنان امکان ارتباط آن با ساير کامپيوتر و يا برنامه های موجود در شبکه وجود نداشته باشد، استفاده می گردد .

آيا فايروال با بازی های اينترنتی کار می کند ؟

پاسخ به سوال فوق مثبت است و فايروال ويندوز قادر به باز نمودن پورت های ضروری برای بازی های اينترنت و يا شبکه محلی است . در اين رابطه يک حالت خاص وجود دارد که ممکن است برای کاربران ايجاد مشکل نمايد. در برخی موارد ممکن است پيام هشداردهنده امنيتی که از شما به منظور ارتباط با ساير برنامه ها تعيين تکليف می گردد ، بر روی صفحه نمايشگر نشان داده نمی شود . همانگونه که اطلاع داريد اکثر بازی های کامپيوتری به منظور نمايش تصاوير سه بعدی بر روی نمايشگر و استفاده از تمامی ظرفيت های نمايش ، از تکنولوژی DirectX استفاده می نمايند . با توجه به اين موضوع که پس از اجرای يک بازی ، کنترل نمايش و خروجی بر روی نمايشگر بر عهده بازی مورد نظر قرار می گيرد ، امکان مشاهده پيام هشداردهنده امنيتی وجود نخواهد داشت . ( در واقع پيام پشت صفحه بازی مخفی شده است ) . بديهی است با عدم پاسخ مناسب به پيام هشداردهنده ، فايروال ويندوز امکان دستيابی شما به شبکه بازی را بلاک خواهد کرد . در صورت برخورد با چنين شرايطی در اکثر موارد با نگه داشتن کليد ALT و فشردن دکمه TAB می توان به Desktop ويندوز سوئيچ و پيام ارائه شده را مشاهده و پاسخ و يا واکنش مناسب را انجام داد . پس از پاسخ به سوال مربوطه می توان با فشردن کليدهای ALT+TAB مجددا" به برنامه مورد نظر سوئيچ نمود .

تمامی بازی های کامپيوتری از کليدهای ALT+TAB حمايت نمی نمايند . در چنين مواردی و به عنوان يک راهکار منطقی ديگر، می توان اقدام به اضافه نمودن دستی بازی مورد نظر به ليست Exception نمود ( قبل از اجرای بازی ) .

چرا با اين که نام يک برنامه به ليست Exception اضافه شده است ولی همچنان امکان ارتباط صحيح وجود ندارد ؟ علت اين امر چيست و چه اقداماتی می بايست انجام داد ؟

در صورت استفاده از يک فايروال سخت افزاری ، می بايست پورت های مورد نياز يک برنامه بر روی آن نيز فعال گردند . فرآيند نحوه فعال نمودن پورت بر روی فايروال های سخت افزاری متفاوت بوده و به نوع آنان بستگی دارد . مثلا" در اکثر روترهائی که از آنان در شبکه های موجود در منازل استفاده می شود ، می توان با استفاده از يک صفحه وب پارامترهای مورد نظر ( نظير پورت های فعال ) را تنظيم نمود . در صورتی که پس از بازنمودن پورت های مورد نياز يک برنامه مشکل همچنان وجود داشته باشد ، می توان برای کسب آگاهی بيشتر به سايت پشتيبانی مايکروسافت مراجعه نمود .

آيا باز نمودن پورت های فايروال خطرناک است ؟

با باز نمودن هر پورت ، کامپيوتر شما در معرض تهديدات بيشتری قرار خواهد گرفت . عليرغم باز نمودن برخی پورت ها به منظور بازی و يا اجرای يک کنفرانس ويدئويی ، فايروال ويندوز همچنان از سيستم شما در مقابل اغلب حملات محفاظت می نمايد. پس از معرفی يک برنامه به فايروال ويندوز ، صرفا" در زمان اجرای اين برنامه پورت های مورد نياز فعال و پس از اتمام کار ، مجددا" پورت های استفاده شده غيرفعال می گردند . در صورتی که به صورت دستی اقدام به باز نمودن پورت هائی خاص شده باشد، پورت های فوق همواره باز شده باقی خواهند ماند . به منظور حفط بهترين شرايط حفاظتی و امنيـتی ، می توان پس از استفاده از پورت و يا پورت هائی که با توجه به ضرورت های موجود فعال شده اند ، آنان را مجددا" غيرفعال نمود ( استفاده از checkbox موجود در مجاورت برنامه در ليست Exception ) .

چگونه می توان صفحه مربوط به نمايش پيام های هشداردهنده امنتي فايروال ويندز را غيرفعال نمود ؟

در صورتی که فايروال ويندز را اجراء نکرده باشيد و مرکز امنيت ويندوز (WSC ) قادر به تشخيص فايروال استفاده شده بر روی سيستم شما نباشد ، شما همواره يک پيام هشداردهنده امنيتی فايروال را مشاهده خواهيد کرد . برای غيرفعال نمودن اين چنين پيام هائی می توان مراحل زير را انجام داد :

Start | Control Panel | Security Center

در بخش Windows Security Center ، بر روی دکمه Recommendation کليک نمائيد . در صورتی که دکمه فوق مشاهده نشود ، فايروال ويندوز فعال است )

انتخاب گزينه I have a firewall solution that I'll monitor myself

پس از انجام عمليات فوق ، ويندوز وضعيت فايروال را اعلام نخواهد کرد . رويکرد فوق در مواردی که از يک فايروال سخت افزاری و يا نرم افزاری خاص استفاه می شود ، پيشنهاد می گردد . بدين ترتيب مرکز امنيت ويندوز ، وضعيت فايروال را مانيتور نخواهد کرد .

و اما نکته آخر و شايد هم تکراری !

برای استفاده ايمن از اينترنت ، می بايست اقدامات متعددی را انجام داد . قطعا" استفاده از فايروال يکی از اقدامات اوليه و در عين حال بسيار مهم در اين زمينه است . يک سيستم بدون وجود يک فايروال ، در مقابل مجموعه ای گسترده از برنامه های مخرب آسيپ پذير است و در برخی موارد صرفا" پس از گذشت چندين دقيقه از اتصال به اينترنت ، آلوده خواهد شد . با استفاده از يک فايروال ، ضريب مقاومت و ايمنی کاربران در مقابل انواع حملات افزايش می يابد.

برچسبها: نحوه استفاده از FIRE WALL,

در اين مقاله سعي ميکنم به شما ياد بدم چه جوري IP خودتون را با يه IP ديگه از همون Range عوض کنيد.

هر موقع که به اينترنت وصل ميشيد، پروتکل DHCP به شما يه IP تخصيص ميده. عوض کردن اين IP کار چندان سختي نيست و البته ميتونه مفيد هم باشه!

موقعي که شما تحت حمله DDoS هستين يا وقتي که ميخواين تمامي درخواستها به يه وب سرور رو به طرف خودتون Redirect کنين يا فرضاً وقتي که IP شما بسته شده و ميخواين به جاي اون از يه IP ديگه در Range خودتون استفاده کنين و يا ... به تغيير دادن IP احتياج پيدا ميکنين.

چگونه آي پي خود را عوض كنيم؟

در اين مقاله سعي ميکنم بتون ياد بدم چه جوري IP خودتون را با يه IP ديگه از همون Range عوض کنين. هر موقع که به اينترنت وصل ميشين، پروتکل DHCP به شما يه IP تخصيص ميده. عوض کردن اين IP کار چندان سختي نيست و البته ميتونه مفيد هم باشه! موقعي که شما تحت حمله DDoS هستين يا وقتي که ميخواين تمامي درخواستها به يه وب سرور رو به طرف خودتون Redirect کنين يا فرضاً وقتي که IP شما بسته شده و ميخواين به جاي اون از يه IP ديگه در Range خودتون استفاده کنين و يا ... به تغيير دادن IP احتياج پيدا ميکنين.

) اطلاعات مورد نياز

قبل از اينکه شما بتونين IP خودتون رو عوض کنين، بايد يه سري اطلاعات جمع کنين. اين اطلاعات عبارتند از: محدوده IP شما، Subnet Mask، مدخل (Gateway) پيش گزيده، سرور DHCP و سرورهاي DNS

1. به دست اوردن محدوده IP: بدست اوردن IP Range اصلاً سخت نيست! فرض کنيد IP شما 24.193.110.255 باشه. شما ميتونين به طور مشخص از محدوده زير براي IP جديد خودتون انتخاب کنين:

24.193.110.1 < [آي پي جديد] < 24.193.110.255

اميدوارميم بلد باشين IP خودتونو بدست بيارين!!

2. به دست اوردن Subnet Mask، مدخل، سرور DHCP و DNS: به دست اوردن اينها هم سادهس! يه خط فرمان DOS باز کنين و توش تايپ کنين ipconfig /all شما حالا بايد بتونين يه چيزي شبيه به اين ببينين:

Host Name . . . . . . . . . . . . : My Computer Name Here

Primary Dns Suffix . . . . . . . :

Node Type . . . . . . . . . . . . : Unknown

IP Routing Enabled. . . . . . . . : No

WINS Proxy Enabled. . . . . . . . : No

Ethernet adapter Local Area Connection:

Connection-specific DNS Suffix . : xxxx.xx.x

Description . . . . . . . . . . . : NETGEAR FA310TX Fast Ethernet Adapter (NGRPCI)

Physical Address. . . . . . . . . : XX-XX-XX-XX-XX-XX

Dhcp Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

IP Address. . . . . . . . . . . . : 24.xxx.xxx.xx

Subnet Mask . . . . . . . . . . . : 255.255.240.0

Default Gateway . . . . . . . . . : 24.xxx.xxx.x

DHCP Server . . . . . . . . . . . : 24.xx.xxx.xx

DNS Servers . . . . . . . . . . . : 24.xx.xxx.xxx

24.xx.xxx.xx

24.xx.xxx.xxx

Lease Obtained. . . . . . . . . . : Monday, January 20, 2003 4:44:08 PM

Lease Expires . . . . . . . . . . : Tuesday, January 21, 2003 3:43:16 AM

خوب! اين تموم اطلاعاتي بود که نياز داشتين. بهتره اون خط فرمان DOS رو باز نگه دارين يا اينکه اطلاعاتش رو کپي کنين. (براي کپي کردن، متن رو انتخاب کنين و يکبار روش کليک کنين)

3. عوض کردن IP : براي عوض کردن IP خودتون، اول بايد يه IP انتخاب کنين (يادتون نره که تو محدوده باشه!) به نظر من بهتره اول مطمئن بشين که اين IP جديد مُرده! (همون Dead) بلدين که چطوري؟ اين IP رو پينگ کنين و اگه Time Out داد مطمئن باشين که ميشه ازش استفاده کرد. حالا در Control Panel بريد به Network Connections و روي Connection فعال دابل کليک کنين. دکمه Properties رو بزنين و بريد به برگه Networking. حالا (Internet Protocol (TCP/IP رو انتخاب کنين و دکمه Properties رو بزنين. در پنجره جديدي که باز شده، قسمتهاي Use the following IP address و Use the following DNS server addresses رو با توجه به اطلاعاتي که در قسمت 2 به دست اوردين پر کنين. در قسمت اول، IP اي رو که انتخاب کرديد (IP جديد) و در قسمت دوم، آدرس DNS Server رو وارد کنين. حالا تغييرات رو ثبت و تأييد کنين. فقط يه تست کوچيک مونده! در مرورگر خودتون، آدرس يه سايت رو وارد کنين. اگه صفحه سايت اومد، بدونين که با IP جديد دارين کار ميکنين. براي اينکه مطمئن بشين که تغييرات اعمال شدن، دوباره در خط فرمان DOS تايپ کنين ip config /all اگه پس از اجراي اين دستور، IP و DNS جديد رو ديديد، بدونين که درست عمل کرديد.

حملات DDoS و DoS

اگه فايروال شما نشون بده که شما تحت يه حمله DDoS هستين، اين معمولاً موقعيه که شما داريد از طرف يک يا چند تا IP از طريق UDP مورد حمله قرار ميگيرين. در اين حالت شما ميتونين با استفاده از روش "عوض کردن IP" که در بالا توضيح داده شد، از خودتون محافظت کنين.

وب سرورها و سرويس هاي ديگه

اگه شما ميدونين که در محدوده IP شما يه وب سرور قرار داره، ميتونين IP اون رو بدزدين و خودتون يه وب سرور بشين! به اين ترتيب هر درخواست DNS اي که براي اون IP ارسال بشه، به شما Redirect ميشه و به جاي اون سايت، صفحه شما نشون داده ميشه!

البته دزديدن IP معمولاً کار درستي نيست! چون ممکنه به بستن حساب شما منجر بشه.

برچسبها: چگونه IP خو را تغییر دهیم؟,

محققان موسسه فناوری کارلسروهه (KIT) در بادن وورتمبرگ آلمان موفق به ثبت یک رکورد جهانی در زمینه انتقال اطلاعات بصورت بی سیم (وایرلس) با سرعت ۱۰۰Gbps بر ثانیه شدند. این کار با ارسال ۱۰۰ گیگابیت اطلاعات در ثانیه با فرکانس ۲۳۷.۵ گیگاهرتز در یک فاصله ۲۰ متری در آزمایشگاه انجام شد.

این محققان در حال آزمایش برروی روش هایی برای انتقال اطلاعات هستند که علاوه بر افزایش پهنای باند، از نظر اقتصادی نیز مقرون بصرفه تر از روشهای دیگر باشد. در واقع با این سرعت می توان محتوای موجود برروی پنج DVD را تنها در ۲ ثانیه بین دو دستگاه منتقل نمود. این تحقیقات بخشی از یک پروژه بزرگ است که توسط دولت آلمان با بودجه ای در حدود ۳ میلیون دلار پشتیبانی می شود.

برچسبها: رکورد سرعت انتقال بی سیم اطلاعات شکسته شد 100گیگا بیت بر ثانیه!,

مشکل عجیب آیفون ۵ سفید

مشکل عجیب آیفون ۵ سفید:این روزها پشت سر هم ایرادهای آیفون ۵ یکی پس از دیگری رو می شوند. بعد از از اینکه اخباری در مورد عملکرد ضعیف سرویس نقشه آی او اس و همچنین نارضایتی کاربران از خراشیدگی قاب آیفون جدیدشان نوشتیم، حالا مشکل جدید دیگری پیدا شده است: رخنه نور. طبق گفته تعدادی از خریداران آیفون ۵ سفید، بین شیشه نمایشگر و آنتن آلومینیومی مقدار بسیار کمی نور از داخل گوشی بیرون می زند. مشخص نیست که آیا این مشکل فقط در تعدادی از مدل های آیفون ۵ وجود دارد یا اینکه همه مدل های آن چنین مشکلی دارند.

این رخنه نور فقط وقتی قابل مشاهده است که آیفون ۵ را در زیر نور کم یا یک فضای کاملا تاریک قرار دهید.

برخی از کاربرانی که مشکل مدل خود را به اپل استور گزارش داده بودند، یک گوشی جدید تحویل گرفتند ولی جالب اینجاست که یکی از خریداران می گوید که آیفون ۵ جدیدی که به او دادند باز هم همان مشکل قبلی را داشت!

برچسبها: مشکل عجیب آیفون ۵ سفید,

پرونده ویژه NFC منتشر شد!

NFC (سرنام Near Frield Communication) موضوع یکی از پروندههای ویژه شماره ۱۲۴ ماهنامه شبکه است که تلاش شده هم از جنبه فنی و هم از جنبه کارکرد، مزیتها و کاستیهای آن مورد بررسی قرار گیرد.

شاید زمانی که بسیاری از شرکتهای اروپایی و بهویژه امریکایی بیشتر بر افزایش امکانات دوربرد، پیچیده و پرهزینه شبکهها و تجهیزات موبایل خود تمرکز کرده بودند، شرکتهای خاور دور به این فکر میکردند که چطور میتوانند از تلفنهای همراه در مواردی به ظاهر ساده، اما مفید نیز بهره ببرند، زیرا گاهی توجه به راهکارهای پیچیده و کلان، باعث میشود تا موارد ساده اما با اهمیت از دیدهها پنهان بمانند. و اینگونه شد که فناوری NFC که از مدتها پیش نقش دستیار اطلاعاتی و خدماتی شهروندان را برای برخی از کشورهای مشرق زمین بازی میکرد برای مردم مغرب زمین در حکم یک سرویس تقریباً جدید ظاهر شد؛ آنقدر جدید که به عنوان مثال تا چندی پیش هنوز مشخص نبود که آیا تا پیش از آغاز بازیهای المپیک ۲۰۱۲ لندن طرح استفاده از NFC عملیاتی خواهد شد یا خیر.

NFC (سرنام Near Frield Communication) موضوع یکی از پروندههای ویژه شماره ۱۲۴ ماهنامه شبکه است که تلاش شده هم از جنبه فنی و هم از جنبه کارکرد، مزیتها و کاستیهای آن مورد بررسی قرار گیرد. ایده و اساس کار این فناوری سادهاست، اما کاربردهای آن به قدری جالب و مفید است که درشگفت میمانیم چرا تاکنون چنان که باید، جدیگرفته نشدهاست. تصور این موضوع که با گرفتن گوشی همراه جلوی تابلوی تبلیغاتی یک کالا یا سرویس فرضی، همه آن اطلاعاتی که برای دریافت آنها باید با یکی از نمایندگیهای شرکت مربوطه تماس میگرفتیم، به سادگی و بهسرعت روی گوشیمان دانلود میشوند، هیجانانگیز است. این فناوری که شکلی تکاملیافتهتر از RFID است میتواند چشماندازهایی نو را در عرصه پرداختهای الکترونیک، امنیت فیزیکی-الکترونیکی، آگهی و تبلیغات و مواردی از این قبیل، فرارویمان بگذارد.

پرونده ویژه پیشرو با عنوان «NFC، گامی بلند در برد کوتاه» شامل ۳ مقاله است که در آن این فناوری را از جنبههای مختلفی نظیر فناوری، کاربردها، تلاشهای گوگل در این زمینه و… بررسی کردهایم. ابتدا مقاله اول با عنوان «NFC، ارتباطی نوین با برد کوتاه» به قلم آقای علی حسینی ، برگرفته از مطلبی است که توسط دن نوسوویتز در سایت پاپیولارساینس منتشر شده و به شرح مفهوم فناوری NFC پرداخته است. «حالا، وقت نمایش NFC است» عنوان مقاله دوم است که از دیدگاهی عمیق تر ماهیت NFC، نحوه کار و استفاده از آن را مورد بررسی قرار می دهد. در انتها و در مقاله «کیف پول، پَر!» به معرفی سرویس جدید گوگل در زمینه پرداخت الکترونیک توسط موبایل با نام Google Wallet می پردازد.

برچسبها: پرونده ویژه NFC منتشر شد!,

نسل های مختلف تلفن همراه

در سوم آوریل سال ۱۹۷۳ مارتین کوپر، مدیر و محقق شرکت موتورلا برای ایجاد ارتباط بیسیم بین انسانها دستگاهی به نام ‘Cell phone’ را اختراع کرد. حال چندین سال از آن زمان میگذرد و تلفن همراه بطور جدی وارد زندگی اکثریت مردم دنیا شده، به گونهای که به عنوان یکی از لوازم ضروری در طول روز مورد استفاده قرار میگیرد و نبود آن در دنیای کنونی تقریبا غیر ممکن به نظر میرسد.

یکی از موارد قابل توجه در استفاده از تلفن همراه نسلهای مختلف آن بوده که در هر دوره نسبت به دوره قبل پیشرفتهایی داشته است. وقتی صحبت از نسلهای مختلف موبایلاست،حرف G که از ابتدای کلمه Generation به معنای نسل انتخاب شده، به کار برده میشود. بطور مثال وقتی کسی از شبکه ۴G صحبت میکند منظور یک شبکه بیسیم بر اساس فناوری نسل چهارم است. حال با هم به بررسی این نسلها میپردازیم :

۰G

0G به فناوری ارتباط موبایل پیش از ارایه تلفنهای همراه، یعنی تلفن رادیویی که در برخی از ماشینها تعبیه شده بود، اشاره دارد. یکی از این فناوریها، ARP (Autoradiopuhelin) است که در سال ۱۹۷۱ در فنلاند به عنوان اولین شبکه تلفن همراه اجتماعی و عمومی شروع به کار کرد.

۱G

1G (یا ۱-G) خلاصه عبارت “فناوری تلفن بیسیم نسل اول” است که در دهه هشتاد با معرفی فناوریهای AMPS در آمریکا و ترکیب TACS و NMT در اروپا آغاز شد.

اولین نسل سرویس برای سلفونها، سرویس آنالوگ بود که تنها برای انتقال صوت طراحی شده و برای SMS و سایر سرویسها در نظر گرفته نشده بود و براساس تعویض مدار (Circuit Switching) عمل میکرد. در این نسل به محض آنکه یک تماس برقرار شود، اتصالی برای شما آغاز میشود و این ارتباط تا زمانیکه شما تماس را قطع کنید ادامه پیدا میکند. در نتیجه صورت حساب شما صرف نظر از اینکه چقدر مکالمه اتفاق افتاده است، برای مدت زمان مکالمه محاسبه میشود. این سرویس با کیفیت پایین، تجهیزات گران و در بسیاری از موارد با کیفیت نه چندان مناسب ارایه میشد.

از پروتکلهای نسل اول میتوان به Mobitex ،Hicap ،AMPS/TACS/ETACS ،NMT و Data TAC اشاره کرد.

۲G

2G (یا ۲-G) خلاصه عبارت “فناوری تلفن بیسیم نسل دوم” است. در اوایل دهه نود اولین شبکههای سلولی دیجیتال به وجود آمد که مزایای قابل توجه بسیاری نسبت به شبکههای آنالوگ داشت. در واقع جابهجایی از نسل اول به دوم، جابهجایی از آنالوگ به دیجیتال بود. این تغییر امکان ذخیرهسازی، کپی، رمزگذاری و فشردهسازی دادهها و اجازه انتقال اطلاعات بدون خطر از دست رفتن آنها و نیز اصلاح خطا را فراهم میکرد. به علاوه، در این شبکهها امنیت ارتقا یافته، کیفیت صدا و ظرفیت کلی نیز افزایش یافته بود. همانگونه که گفته شد در نسل دوم انتقال صوت بهصورت دیجیتال انجام میگرفت و در مجموع توانست بسیاری از معایب نسل اول را برطرف کند.

این فناوری سرویسهای داده سلولی بیسیم، سرویسهایی مانند دسترسی به اینترنت با سرعت ۴/۱۴ کیلوبیت بر ثانیه (تئوری) و ۶/۹ تا ۲/۱۹ کیلوبیت بر ثانیه (واقعی) را فراهم میکرد. نسل دوم مانند گذشته دارای سیستم تعویض مدار بود و شما همچنان برای مدت زمان مکالمه هزینه پرداخت میکردید در نتیجه این روش مطلوب و مقرون به صرفهای برای انتقال داده نبود.

فناوری نسل دوم را با توجه به نوع ترکیب استفاده شده، میتوان به دو استاندارد کلیTDMA-based و CDMA-based تقسیم کرد، البته از استانداردهای نسل دوم میتوان مواردی چون GSM ،CSD ،CDMAOne ،D-AMPS ،CDPD ،iDEN ،PDC و PHS را بر شمرد.

۲٫۵G

2.5G را میتوان گامی بین دو فناوری بیسیم ۲G و ۳G در نظر گرفت. در واقع عبارت “نسل دو و نیم” برای توصیف سیستمهای نسل دومی که یک دامنه “تعویض بسته (Packet Switching)” به همراه دامنه “تعویض مدار (Circuit Switching)” را انجام میدهند، مورد استفاده قرار میگیرد. با در نظر گرفتن این موضوع که از روش پوشش شکافهای زمانی برای سرویسهای داده تعویض مدار (HSCSD) استفاده میشود، فراهم کردن خدمات سریعتر ضروری نیست. این نسل تنها برای اهداف بازرگانی ایجاد شد و در حال حاضر در بسیاری از کشورها در دسترس است. از استانداردهای این نسل میتوان به HSCSD ،GPRS ،EDGE/EGPRST ،CDMA2000 و WiDEN اشاره کرد.

۳G

3G (یا ۳-G) خلاصه عبارت “فناوری تلفن بیسیم نسل سوم” است. سرویسهایی که وابسته به نسل سوم میباشند توانایی انتقال دادههای صوتی (تماس تلفنی) و دادههای غیر صوتی (مانند دانلود اطلاعات، جابهجایی نامههای الکترونیک و پیغامهای فوری) را دارا هستند. تحول اساسی و بزرگ در نسلهای مختلف موبایل در همین نسل اتفاق افتاد و از این نسل شروع شد. در واقع جابهجایی از نسل دوم به سوم انقلابی دیگر است که از سیستم تعویض بستهها (Packet Switching) به جای تعویض مدار (Circuit switching) استفاده میکند.

برای مصرف کننده، فناوری تعویض بستهها دارای دو مزیت است. اول آنکه کالایی که فروخته میشود بستهها هستند نه مدت زمان ارتباط، در نتیجه مدل هزینه بر اساس دادهها طراحی شده است. به طور مثال ارسال یک مگابایت اطلاعات ممکن است هزینهای برابر با ۶ تا ۷ دلار (این هزینه بر اساس تعرفههای اپراتور هر کشور تعیین میشود) داشته باشد. البته با در نظر گرفتن این موضوع که هر بسته به مقدار ناچیزی اطلاعات (سربار) برای کنترل و هدایت هر بسته احتیاج دارد. در نتیجه اطلاعات حقیقی ارسال شده کمتر از یک مگابایت خواهد بود.

مزیت دوم را باید فعال بودن اینترنت به شمار آورد که در آن احتیاج به اتصال به اینترنت و قطع ارتباط نبوده و ارتباط همیشه برقرار است.

از مزایای دیگری که باید برشمرده شود، افزایش سرعت ارتباط است که در حالت تئوری حداکثر ۱۱۵ کیلو بیت بر ثانیه اعلام شده است اما سرعت حقیقی آن ۵۶ کیلو بیت بر ثانیه میباشد.

فناوری ۳G که پاسخی به نیازهای ارتباطات راه دور بینالمللی بود و در اصل گمان میشد که تنها استانداردی یکپارچه و جهانی باشد اما در عمل به سه گروه تقسیم شد:

UMTS ( W-CDMA)

این فناوری بر مبنای W-CDMA بود و در برخی از کشورهای اروپای مرکزی که از GSM استفاده میکردند ترجیح داده شد. UTMS به وسیله سازمان ۳GPP که مسئول استانداردهای GSM ،GPRS و EDGE نیز بود اداره میشد.

CDMA2000

یکی دیگر از استانداردهای مهم نسل سوم بوده که از توسعه CDMA به وجود آمده است.

TD-SCDMA

این استاندارد یکی دیگر از استانداردهای فناوری نسل سوم بوده که کمتر شناخته شده است و در جمهوری چین توسط شرکتهای Datang و Siemens توسعه داده شد.

۴G

4G (یا ۴-G) خلاصه عبارت “فناوری تلفن بیسیم نسل چهارم” است و دو ایده متفاوت که با یکدیگر همپوشانی دارند را توصیف میکند. نسل چهارم تلفنهای همراه در سال ۲۰۰۸ ارائه شد و دسترسی بیسیم متحرک، با سرعت بسیار بالای انتقال داده از ۱۰ مگابیت بر ثانیه به بالا را مهیا کرده و همچنین ظرفیت شبکه بسیار افزایش یافته و از دادههای چند رسانهای حمایت میکند. به گونهای که مشاهده برنامههای تلویزیونی با آن به راحتی امکان پذیر است. در این نسل انتقال صدا، تصویر و داده بر مبنای آدرس IP صورت میگیرد. از استانداردهای این نسل میتوان E-UTRA و WiMAX-Advanced را نام برد.

مشخصات و ویژگی های نسل چهارم:

۱-سرعت بالا: سیستمهای G۴ باید سرعت پیک بیش از Mb/s۱۰۰ را در حالت ساکن و میانگین Mb/s۲۰ را در حال حرکت ارائه دهند.

۲- ظرفیت بالای شبکه: ظرفیت شبکه باید حداقل ۱۰ برابر بیشتر از سیستمهای G۳ باشد. که این مقدار زمان Download یک فایل M byte۱۰ را در سیستم های G۴ به ۱ ثانیه کاهش میدهد که این زمان در سیستمهای G۳ معادل ۲۰۰ ثانیه برآورد شده است. از طرف دیگر قابلیت ارائه ویدئو با کیفیت بالا به تلفنها و تجربة واقعیت مجازی در صفحات نمایش گوشی ها را نیز ارائه میکند.

۳- فراگشت سریع و بی سیم بین شبکههای مختلف: شبکههای بیسیم G۴ باید از جابجایی عمومی بین شبکههای موبایل و شبکههای بیسیم مختلف پشتیبانی کنند.

۴- پشتیبانی از چند رسانههای نسل جدید: شبکة G۴ باید قادر به پشتیبانی از مقدار زیاد دیتای انتقالی با سرعت بالا و با هزینة پایینتر از هزینههای معمول باشد.

۵G

همانطور که تلفن های هوشمند در حال پیشرفت هستند، شبکه های ارتباطی آنها نیز پیشرفت می کند. در حالی که نسل چهارم شبکه تلفن همراه (۴G) در کشورهای مختلف دنیا در حال فراگیر شدن است، زمان کار روی نسل بعدی فرا رسیده و به نظر می رسد که بریتانیا قصد دارد در این مسیر جزو پیشگامان باشد.

آنها یک مرکز تحقیق و توسعه برای نسل پنجم شبکه تلفن های همراه (۵G) راه اندازی کرده و بودجه ای ۵۶ میلیون دلاری برای آن اختصاص داده اند. حدود ۱۹ میلیون دلار از این بودجه توسط دولت تامین می شود و بقیه آن توسط شرکت های همکار این مرکز یعنی هووایی، سامسونگ، تلفونیکا، فوجیتسو و رود-شوارز تامین خواهد شد.

قرار است این مرکز محلی برای تحقیق و توسعه نسل پنجم شبکه همراه برای تلفن های هوشمند باشد و آنها می خواهند که فراتر از آمار و ارقام فعلی عمل کنند. گفته می شود نخستین آزمایش های عملی شبکه ۵G در پایان سال ۲۰۱۳ انجام خواهد شد و این پتانسیل را دارد که طی ۱۰ سال آینده به شبکه ای فراگیر و کاربردی بدل شود.

قرار است در دانشگاه Surrey محلی به وسعت ۵ کیلومتر مربع برای تست و توسعه این شبکه اختصاص پیدا کند. اینجا یک زمین بازی برای شرکت های سازنده تلفن همراه خواهد بود و آنها این امکان را خواهند داشت تا به این مرکز بیایند و دستگاه های خودشان را برای شبکه نسل پنجم آزمایش کنند.

هر کدام از دکل های مخابراتی نسل پنجم، پهنای باندی تا ۱۰ گیگابیت خواهند داشت و در این حالت هر کدام از تلفن های هوشمند قادر خواهند بود که اینترنتی با سرعت ۲۰۰ مگابیت در ثانیه داشته باشند. هر چند فعلا این اعداد روی کاغذ هستند و باید ببینیم در عمل شاهد چه عملکردی خواهیم بود.

کافی است به ۱۰ سال آینده و اینترنت ۲۰۰ مگابیتی روی تلفن همراه فکر کنید تا تحول بزرگ در مسیر را بهتر ببینید.

برچسبها: نسل های مختلف تلفن همراه,

ترکیب USB 3.0 و کارت شبکه در KANEX DUALROLE

همانطور که احتمالاً مطلع هستید، اپل پورت Ethernet را از Macbook Air و Macbook Pro with Retina Display خودش حذف کرده است. اگرچه شما می توانید یک کارت شبکه USB اضافه کنید، ولی طبیعتاً یکی از پورتهای “ارزشمند” را اشغال خواهد کرد. DualRole محصول Kanex می تواند همان راهکار عالی مورد نظر شما باشد، چرا که یک Gigabit Ethernet را بدون برداشتن پورت USB در اختیارتان قرار می دهد، و در عوض دو پورت دیگر به آن می افزاید.

DualRole دو در یک، آنگونه که از نامش پیداست، دو کار را انجام می دهد. این ابزار، هاب USB 3.0 را با یک کارت شبکه USB ترکیب می کند؛ و یک پورت یو اس بی Macbook Air/Macbook Pro Retina شما را به سه پورت USB برای اتصال لوازم جانبی بیشتر، و یک پورت Gigabit Ethernet برای اتصال شبکه سیمی، تبدیل می کند. پورتهای USB 3.0 با USB 2.0 هم تطبیق دارند، و پورت Ethernet از Wake-on-LAN، تشخیص تقاطع جفت به هم پیچیده و خوداصلاحی و همچنین Full-duplex باHalf -duplex با کارکرد backpressure پشتیبانی می کند.

Kanex DualRole برق مورد نیاز خود را از USB تأمین می کند، ولی کاربران می توانند یک آداپتور برق اختیاری را مورد استفاده قرار دهند تا برق بیشتری برای پورتهای USB 3.0 تأمین شود. قیمت این ابزار ۶۹ دلار است.

برچسبها: ترکیب USB 3, 0 و کارت شبکه در KANEX DUALROLE,

مشکلات شبکه را برطرف کنید

وقتی میگوییم شبکه مشکل دارد، یعنی یک بخش از شبکه قطع شده و میان دو دستگاه ارتباط برقرار نمیشود. این مشکل میتواند در روتر بیسیم یا مودم ADSL اینترنت یا هر دستگاه دیگر متصل به شبکه وجود داشته باشد…

وقتی میگوییم شبکه مشکل دارد، یعنی یک بخش از شبکه قطع شده و میان دو دستگاه ارتباط برقرار نمیشود. این مشکل میتواند در روتر بیسیم یا مودم ADSL اینترنت یا هر دستگاه دیگر متصل به شبکه وجود داشته باشد. اگرچه بیشتر مشکلات شبکه به نوع ارتباط و آدرس IP و تنظیمات نادرست مربوط است، اما در ادامه مهمترین مشکلاتی را که ممکن است در یک شبکه خانگی وجود داشته باشد، بررسی میکنیم و برای آنها راهکار ارائه میدهیم.

مشکل: شبکه کابلی و شبکه بیسیم کار نمیکنند!

راهحل: هر زمان که متوجه شدید شبکه کار نمیکند، به سراغ کابلهای اترنت بروید و اتصال آنها را بررسی کنید. گاهی وقتها حرکتدادن روتر یا نوتبوک یا ضربه پای شما به کیس باعث میشود که کابل اترنت از سوکت جدا شده و شبکه قطع شود. مثال دیگر خارج شدن سوکت کابل تلفن از روتر یا پریز تلفن است که باعث قطع شدن اینترنت میشود. اگر تمام کابلها مشکلی نداشتند، به سراغ شکستگی یا پیچخوردن یا زخمیشدن کابلها بروید (شکل۱). یکی دیگر از دلایل مهم قطعی شبکهها، به آسیبدیدن کابلها مربوط است. در مرحله بعدی، سعی کنید روتر یا مودم را از نو راهاندازی کنید یا چند دقیقهای خاموش و دوبارهروشن کنید. مطمئن شوید اتصالهایی که برای شبکه ساختهاید روی ویندوز یا هر سیستمعامل دیگر هنوز برقرار هستند و کار میکنند و رمز عبورها و اطلاعات اتصال به اینترنت یا شبکه را اشتباه وارد نکردهاید. تنظیمات شبکه را دوباره بررسیکنید. گاهی وقتها نیز مشکل از سیستمعامل است و باید یک بار آن را از نو راهاندازی کنید. بررسی آدرس IPها و اینکه شبکه شما با DHCP آدرسدهی میشود یا تنظیم آن دستی است، میتواند گزینه دیگر احتمالی برای قطعی شبکه باشد.

شکل ۱- خمیدگی یا شکستن کابل شبکه میتواند به قطع شدن شبکه منجر شود.

مشکل: در حالی که روتر از زمین و دیوار فاصله دارد و در وسط اتاق نصب شده است، در برخی از مناطق سیگنالهای شبکه بیسیم بسیار قوی هستند و در برخی مناطق دیگر بسیار ضعیف ظاهر میشوند.

راهحل: سیگنالهای یک روتر به شدت به عوامل محیطی وابسته هستند و از دستگاهها یا شبکههای دیگر تأثیر میگیرند. برای نمونه، اگر شما روتر بیسیم خود را روی یک کانال شلوغ تنظیم کرده باشید، به یقین با افت سرعت و ضعیفبودن سیگنالها در برخی مناطق روبهرو میشوید. در بخش «فناوری شبکه» شماره ۱۲۷ ماهنامهشبکه آموزش دادیم که چگونه با استفاده از نرمافزار inSSIDer تشخیص دهیم که آیا لازم است کانال ارتباطی روتر را عوض کنیم یا خیر؟ این مقاله را مطالعه کنید و اگر نیاز بود، تنظیمات روتر را عوض کنید.

نزدیکبودن روتر به دستگاه تلفن بیسیم، مایکروفر، دستگاههایگیرنده امواج مانند تلویزیون و رادیو و دستگاههایی که از بلوتوث استفاده میکنند نیز روی سیگنالها تأثیرگذار است. جنس ساختمان نیز یکی دیگر از عوامل تأثیرگذار است. زیرا ممکن است در دیوار ساختمان از موادی استفاده شده باشد که مانع عبور سیگنالها شود. نزدیکی به پنجره یا هر محیطی که محل عبور جریانهای هوا است نیز روی کاهش قدرت سیگنالها تأثیرگذار است. اگر از قدرت سیگنالهای روتر خود راضی نیستید، به دنبال دلایل آن بگردید و سعی کنید با جابهجا کردن روتر یا دستگاههای دیگر علت آن را بیابید.

این نکته را نیز در نظر بگیرید که محدوده پوششدهی مؤثر برای روترهای بیسیم حتی در انواع دو بانده و با استفاده از باند فرکانسی ۵ گیگاهرتز حداکثر پنجاه متر مربع است و در محدودهای فراتر از آن نباید انتظار آنتندهی قوی و مؤثری داشته باشید.

مشکل: یکی از کامپیوترهای متصل به شبکه به طور مرتب قطع و وصل میشود و اتصال ثابتی به شبکه و اینترنت ندارد.

راهحل: اگر تنظیمات و اتصالات شبکه درست باشند، در این مواقع ممکن است ویندوز یا کارت شبکه ایراد پیدا کرده باشد. یکی از راهحلهای موجود میتواند نصب دستی کارت شبکه باشد. روش دیگر، استفاده از ابزارهای خود ویندوز است. ویندوز یک ابزار عیبیابی به نام Troubleshoot Problems دارد که میتواند تنظیمات شبکه و کارت شبکه را از نو انجام داده و عیبها را بر طرف کند. این ابزار بهطور کامل نمیتواند هر نوع مشکل شبکه را پیدا کرده و برطرف کند، اما میتوان به عنوان یک ابزار دم دستی از آن استفاده کرد (شکل ۲). هنگامی که شبکه قطع میشود، روی آیکون شبکه و علامت قرمز رنگ کلیک کنید و Next را بزنید تا این ابزار شروع به اسکن سیستم برای مشکل کند و در صورت امکان عیب را برطرف کند. در این صورت این ابزار گزارش خواهد داد که مشکل برطرف شده است اما اگر مشکلی یافت نشود، پیغام میدهد که موردی یافت نشد. راهحل بعدی برای این مشکل تنظیم دوباره آدرس IP کامپیوتر و گرفتن آدرس جدید است. زیرا ممکن است دستگاه دیگری در شبکه به طور همزمان از آدرس IP این کامپیوتر استفاده کند و در نتیجه به طور مرتب تداخل آدرس ایجاد میشود. از مسیرStart Menu> Applications>Accessories> Command Prompt ترمینال خط فرمان ویندوز را پیدا کنید. روی آن راست کلیک کرده و گزینه Run as Administrator را انتخاب کنید تا دستورات در وضعیت مدیر سیستم اجرا شوند.

شکل ۲- ابزار Network Diagnostic ویندوز ۷ میتواند برخی از مشکلات نرمافزاری شبکه را برطرف کند.

دستور ipconfig /release را برای مشاهده آدرس IP فعلی شبکه اجرا کنید. اگر نتیجه هیچ آدرس IP را نشان نداد، به معنی یافتن مشکل است و اینکه کامپیوتر نمیتواند از شبکه آدرس بگیرد. با دستور ipconfig /renew میتوانید یک آدرس IP جدید از سرویس DHCP دریافت کرده یا آدرس IP دلخواه و جدید به صورت دستی وارد کنید. اگر مشکل از تداخل آدرس IP در شبکه باشد، با این دستورات باید برطرف شود (شکل ۳).

شکل ۳- گاهی وقتها میتوان با دستورات خط فرمان بسیار ساده و سریع مشکلات شبکه را برطرف کرد.

مشکل: تمام کامپیوترهای شبکه به طور ناگهانی با افت شدید سرعت شبکه مواجه شدند!

راهحل: چند احتمال برای این مشکل وجود دارد. در ابتدا به سراغ روتر بروید و دمای آن را بررسی کنید. داغ شدن روتر یا بالا رفتن دمای اتاق بر اثر گرما باعث میشود که سرعت ارتباطات شبکه افت کند. اگر توجه شدید که روتر بیش از حد داغ است یا دمای هوا گرمتر از دمای عادی است، برای چند دقیقه روتر را خاموش کنید و مکان آن را عوض کنید. همچنین سعی کنید، اطراف روتر دستگاه تولیدکننده گرما وجود نداشته باشد.

یک اشتباه کاربران این است که یک دستگاه NAS، یک دستگاه مودم و روتر را کنار یکدیگر روی یک میز قرار میدهند و در نتیجه گرمای تولید شده در این منطقه افزایش مییابد. احتمال دوم، تداخل امواج و پایین آمدن قدرت سیگنالهای رادیویی در شبکه است. وجود یک پرینت سرور یا راهاندازی یک شبکه بیسیم جدید میتواند از جمله علل آن باشد.

اگر سرعت اینترنت کاهش یافته است، میتوانید با ابزارهای آنلاینی مانند http://speedtest.net سرعت اینترنت را بررسی کنید و بعد با ISP که اشتراک اینترنت را فراهم کرده، تماس بگیرید (شکل۴). دقت کنید که برای آزمایش سرعت اینترنت باید تمامی دستگاههای شبکه قطع باشند و کسی از اینترنت استفاده نکند. احتمال بعدی میتواند بهوجود آمدن یک مشکل در تنظیمات شبکه باشد. روتر را دوباره ریستارت کنید و تنظیماتی مانند آدرس IP، DNS، DHCP، گزینههای مدیریت پهنای باند و فایروال را بررسی کنید. با فعال یا غیرفعال کردن سرویسهای اضافهای که روی روتر فعال هستند مانند سرویس مالتیمدیا یا بازیهای آنلاین، سعی کنید دوباره شبکه را آزمایش کنید تا بفهمید که مشکل از این سرویسها ناشی شده یا خیر.

شکل ۴- سایت Speedtest یکی از ابزارهای رایگانی است که امکان سنجش وضعیت و سرعت اینترنت را فراهم میکند.

مشکل: در شبکه یک مودم و یک روتر بیسیم کار میکنند، اما وقتی میخواهم یک دستگاه نقطهدسترسی را برای تقویت سیگنالهای شبکه اضافه کنم، کل شبکه از کار میافتد و دیگر نمیتوان به روتر متصل شد.

راهحل: در یک شبکه تمامی دستگاهها باید از یک آدرس Subnet Mask و آدرس DNS استفاده کنند. برای نمونه، اگر روتر بیسیم اصلی شبکه دارای آدرس ۱۹۲٫۱۶۸٫۱٫۱ با Subnet Mask برابر ۲۵۵٫۲۵۵٫۲۵۵٫۰ است، دستگاههای دیگری که به شبکه متصل میشوند نیز باید در این محدوده کاری باشند و البته مواظب باشید که تداخل آدرس IP نیز به وجود نیاید.

نقاطدسترسی به طور پیشفرض دارای آدرس IP برابر ۱۹۲٫۱۶۸٫۱٫۱ هستند. بنابراین امکانپذیر نیست که هم روتر و هم نقطهدسترسی از یک آدرس یکسان استفاده کنند و مشکل از کار افتادن شبکه به همین دلیل است. شما در ابتدا باید روتر را خاموش کنید و نقطهدسترسی را با یک کابل اترنت به کامپیوتر یا نوتبوک متصل کرده و آدرس IP آن را شبیه ۱۹۲٫۱۶۸٫۱٫x قرار دهید. X میتواند هر عددی به جز یک باشد. سپس روتر را روشن کرده و وارد شبکه کنید و نقطهدسترسی را از کامپیوتر جدا کرده و به محل اصلی خود ببرید و در شبکه کار بگذارید. دستگاههای دیگر شبکه مانند پرینت سرورها یا NASها نیز باید از این قانون پیروی کنند و همگی زیر مجموعه یک محدوده آدرسدهی باشند.

بهروزرسانی فرمویر روتر

گاهی اوقات دلیل بسیاری از مشکلات شبکه به فرمویر قدیمی روتر مربوط است که با یک بهروزرسانی قابل حمل است. هنگام نصب و راهاندازی روتر بیسیم و پس از آن هر دو سه ماه یک بار به سایت شرکت سازنده روتر مراجعه کرده و با جستوجو و رفتن به صفحه مخصوص مدل روتر، بررسی کنید که آیا نسخه جدیدی برای فرمویر روتر بیسیم منتشر شده است یا خیر. اگر فرمویر جدیدی یافتید، آن را دانلود کنید. وارد پنل تحت وب روتر شده و از بخش Update فرمویر جدید را انتخاب کرده و عملیات بهروزرسانی را انجام بدهید.

ریست سخت یا ۳۰-۳۰-۳۰ روتر

به طور کلی، روترها را به سه روش میتوان ریست کرد: ریست نرمافزاری، ریست کوتاه و ریست سخت. ریست نرمافزاری با استفاده از کلید Reset در پنل تحت وب روتر صورت میگیرد. در این نوع ریست تنظیمات روتر از بین نخواهند رفت و فقط کل روتر ریستارت میشود. اگر روتر مشکل جزئی داشته باشد، این نوع ریست پیشنهاد میشود. اگر به پنل تحت وب دسترسی ندارید یا نمیتوانید ریست نرمافزاری انجام دهید، کلید Reset روی دستگاه را که به طور معمول قرمز رنگ است، سی ثانیه فشار دهید. در این نوع ریست نیز تنظیمات روتر از بین نمیرود. اما در ریست سخت که همیشه آخرین راهحل است، تنظیمات روتر به حالت پیشفرض یا به اصطلاح Factory Default برمیگردند و دوباره باید روتر را پیکربندی کرد. برای ریست سخت یک روتر، ابتدا به مدت سیثانیه کلید Reset روی دستگاه را فشار دهید. بعد آداپتور روتر را از برق جدا کرده و سیثانیه منتظر بمانید. دوباره کلید Reset روی دستگاه را فشار داده و روتر را به برق متصل کنید و سی ثانیه نگه دارید. پس از رها کردن کلید Reset دستگاه باید بهطورکامل ریست شده باشد. این نوع ریست کردن روتر به ریست ۳۰-۳۰-۳۰ نیز معروف است. برخی اوقات مشکلات یک روتر با چنین ریستهایی برطرف میشود.

مزایای اتصال با کابل

همیشه اتصال کامپیوتر دسکتاپ یا نوتبوک از طریق کابل به شبکه سرعت اینترنت بیشتری را در اختیار شما قرار میدهد. برای انتقال اطلاعات نیز شبکه سرعت بیشتری دارد. همچنین اتصال شما به شبکه با اطیمنان و قابلیت بیشتری همراه است و قطع و وصل شدنهای مکرر را نخواهید داشت. یکی دیگر از مزایای اتصال با کابل سرعت بیشتر در اتصال به شبکه است و دیگر نیازی به وارد کردن رمز عبور یا طی کردن پروسه شناسایی را ندارید. کافی است کابل شبکه را به روتر متصل کنید تا سیستم وارد شبکه شود. مزیت دیگر هم امنیت بیشتری است که روی اتصالهای کابلی وجود دارد. در سازمانها بزرگ، دستگاههایی که اطلاعات حساس و مهمی دارند را با کابل به شبکه متصل میکنند.

مزایای اتصال بیسیم

بزرگترین مزیت اتصال بیسیم به شبکه فارغ شدن از مکان و فاصله و محل قرارگیری دستگاههای شبکه است. میتوانید در طبقه چهارم یا پنجم یک ساختمان باشید و به شبکه ساختمان کناری متصل شوید و از اطلاعات روی شبکه آنها استفاده کنید. میتوانید نوتبوک خودتان را در اتاق کار گذاشته ولی به تلویزیون متصل شده و فیلم تماشا کنید. بنابراین شما با اتصال بیسیم یک مشکل بزرگ به نام مسافت را حل میکنید. مزیت دیگر اتصال بیسیم استفاده از اینترنت و شبکه در مکانهایی است که امکان استفاده از کابلهای شبکه نیست. در فروشگاه، فرودگاه، مترو، ایستگاههای اطلاعاتی شهری، سالنهای کنفرانس و مکانهای عمومی دیگر استفاده از اتصال بیسیم بسیار راحتتر و مناسبتر از اتصالهای کابلی است.

برچسبها: مشکلات شبکه را برطرف کنید,

هفت ابزار رایگان برای مدیریت شبکهها

هفت ابزار رایگان برای مدیریت شبکهها ,

امروزه مبحث مدیریت شبکهها با گسترش و پیچیده شدن هر چه بیشتر محیطهای شبکهای اهمیت ویژهای پیدا کرده است. به طوری که میتوان گفت بدون استفاده از ابزارهای موجود، کنترل شبکهها غیرممکن به نظر میرسد. برای مدیریت مناسب نحوه کار شبکه ابزارهای بسیاری وجود دارند که برای تهیه برخی از آنها بعضاً باید بهای زیادی را بپردازیم. ولیکن در حرکتی درخور توجه، تعدادی از تهیهکنندگان و فروشندگان اینگونه نرمافزارها، برنامههای خود را به صورت منبعباز در اختیار مشتریانشان قرار دادهاند. نرمافزارهای مدیریت شبکه عمدتاً ابزارهای شبکهای با ترافیک دادهها و وضعیت موجود در یک شبکه را با روشهای مختلفی بررسی مینمایند. اگر مایلید با این نرمافزارهای رایگان آشنا شوید، این مقاله میتواند نقطه شروع مناسبی باشد تا پس از شناسایی اولیه و مراجعه به آدرس اینترنتی هر یک از این نرمافزارها، آنها را بارگذاری نمایید و با توجه به شرایط خود از آنها بهره بگیرید.

DHCP Probe

|

|

روش کار این نرمافزار که توسط اعضای بخش IT دانشگاه رینستون تهیه شده، به این صورت است که یک درخواست به مقصد هر سرویسدهنده DHCP (پروتکل کنترل داینامیک میزبانها که به طور پویا به ابزارهای شبکهای آدرسIP اختصاص میدهد) ارسال میکند.

حال اگر در شبکه یک سرویسدهنده DHCP غیرمجاز وجود داشته باشد، به نرمافزار DHCP Probe پاسخ میدهد و این نرمافزار اختلال موجود در شبکه را به مدیر شبکه گزارش میدهد.

در واقع این برنامه سعی میکند سرویسدهنده DHCP یا Bootp (پروتکلی که قبل از DHCP مورد استفاده قرار میگرفت) که مستقیماً به شبکه اترنتمان وصل هستند را بیابد.

این نرمافزار رایگان تحت سیستمعاملهای سولاریس و لینوکس تولید شده است. آخرین نسخه آن ویرایش ۰/۲/۱ است که در تاریخ چهاردهم مارس ۲۰۰۷ بهروزرسانی شده است.

برای آگاهی از نحوه بارگذاری این نرمافزار و کسب اطلاعات تکمیلی میتوانید به این آدرس مراجعه نمایید.

www.net.princeton.edu/software/dhcp-probe

Password sate

ابزاری رایگان که به شما اجازه میدهد کلمات عبور جداگانه برای برنامههای جداگانه و سایتهای وب خودتان داشته باشید؛ بدون آنکه مجبور باشید تمامی این کلمات عبور و نامهای کاربری را به خاطر بسپارید. این برنامه برای پیسیها وPocket PC ها و تحت سیستمعاملهای مختلف مثل ویندوزهای سری اکسپی، ۲۰۰۰،NT ،۹۸ ۹۵ و خانواده یونیکس و لینوکس منتشر شده و از طریق این سایت قابل بارگذاری است.

Kiwi Syslog daemon

این ابزار رایگان برای ثبت وقایع، دریافت و نمایش و ارسال پیامهای Syslog از میزبانهایی چون مسیریابها، سوییچها، ترمینالهای یونیکس یا سایر ابزارهایی کار میکنند که با Sysloy کاربرد دارد. برخی از امکانات این نرمافزار عبارتند از:

- ثبت وقایع فایروالهای PIX سیسکو

- ثبت وقایع فایروالهای خانگی Linksys

- پشتیبانی از TCP

- تجزیه و تحلیل پایگاهداده مدیریتی پروتکل SNMP

لازم به ذکر است که نسخه تجاری این نرمافزار نیز با امکانات ویژه موجود است. برای تهیه این نرمافزار و آشنایی با سایر محصولات این شرکت میتوانید به سایت رسمی آن مراجعه نمایید.

پس از دریافت این نرمافزار و شروع کار عملی با آن به خاطر داشته باشید که مزیت عمده آن در مدیریت و مشاهده فایلهای ثبت وقایع در ابزارهای شبکهای متفاوت به صورت متمرکز است.

Argus

این ابزار با مانیتورینگ سرویسدهندهها و مسیریابهای شبکهای، مدیر شبکه را از کارایی و دسترسپذیری کلیه میزبانهای مطمئن میکند. شاید بتوان گفت که به طور دقیقتر این نرمافزار برنامههای کاربردی TCP ،UDP ، ارتباطات شبکهای مبتنی بر IP مثل VoIP را مانیتور میکند و گزارشهای تولیدی را به فرم تحت وب، SMS، ایمیل وPager به مدیر شبکه اعلام مینماید.

برای دریافت اطلاعات فنیتر و بارگذاری برنامه به آدرس اینترنتی آن رجوع کنید.

Zenoss Core

این نرمافزار هم مانند برنامه قبلی برای مانیتورکردن ابزارهای شبکهای سیستمعاملها، برنامههای کاربردی، سرویسدهندهها و … کاربرد دارد. استفاده و تنظیم صحیح این نرمافزار میتواند به مدیر شبکه بروز اختلال در سلامت و در دسترس بودن منابع شبکهای را به طرق مختلف گزارش دهد.

این نرمافزار برای کسب اطلاعات مورد نیازش از پروتکل SNMP و فناوری WMI یا Windows Managment Instromentation در بسترهای ویندوزی بهره میجوید.

سایت رسمی این نرمافزار حاوی اطلاعات فنی مفیدی است که به صورت فایلهای متنی PDF و Demoهای مختلف در اختیار مشتریانش قرار میدهد. مراجعه به آدرس آن به تمامی علاقمندان توصیه میشود.

Tera Term

|

|

این نرمافزار ارتباطی در واقع یک شبیهساز ترمینال (Terminal Emulator) در محیط ویندوز را در اختیار کاربران قرار میدهد که قادر است ترمینالهای مختلفی مثل VT-100 تا VT.388 را نمونهسازی کند و نیز از سرویسهای Telnet و SSH نسخههای ۱ و ۲ و همچنین ارتباطات از طریق پورت سریال پشتیبانی مینماید.

ویرایشهای مختلف این نرمافزار توسط افراد مختلفی در طول این سالها بارها بروزرسانی شده است. آخرین نسخه این نرمافزار با شماره ۵۲/۴ را میتوانید از اینجا بارگذاری کنید.

البته برای مشاهده سایت رسمی پدیدآورنده اصلی این نرمافزار باید به این آدرس مراجعه کنید.

Splank Server

آخرین نرمافزار رایگانی که معرفی خواهیم کرد، در سال ۲۰۰۶ به صورت رایگان معرفی و منتشر شد. این برنامه در واقع یک برنامه عیبیابی و شاخصگذاری دادههای حجیم (مثلاً پانصد مگابایت) است.

روش کار این نرمافزار به این صورت است که برای یافتن اطلاعات مورد نیازش در فایلهای log، صف پیامها (Message Queues)، فایلهای پیکربندی، تراکنشهای پایگاههای داده و تلههای SNMP یا SNMP Traps که عبارتند از: پیامهایی که ابزارهای مجهز به پروتکل SNMP میان یکدیگر مبادله میکنند تا تغییر وضعیت خود را به یکدیگر اعلام نمایند) را جستوجو میکند تا هرگونه خطای احتمالی را به محض بروز، بیابد و به مدیر شبکه اعلام نماید.

این نرمافزار تمامی وقایع را در یک پایگاهداده MySQL ذخیره مینماید. این برنامه فقط در بسترهای لینوکس و یونیکس و توزیعهای مختلف آن یعنی سولاریس و Free BSD و همچنین سیستمعامل Mac OSX ارایه شده است و از طریق آدرس اینترنتی قابل دریافت و استفاده است

برچسبها: هفت ابزار رایگان برای مدیریت شبکهها,

پنج راهکار عملی بـرای آگاهــی از سرعــت اتصــال به شبکه

پنج راهکار عملی بـرای آگاهــی از سرعــت اتصــال به شبکه,

کسب اطلاع از سرعت انتقال اطلاعات در شبکه برای بسیاری از کاربران مفید است. این توانایی در واقع یک مهارت کلیدی برای آزمایش شبکه بیسیم، خط انتقال پرتوان، فناوری MoCA و سایر فناوریهای جایگزین (اترنت) محسوب میشود. خوشبختانه کسب آگاهی از سرعت انتقال بیتهای اطلاعات در شبکه بسیار ساده است و گزینههای ارزانقیمتی برای این کار وجود دارد که با هر نوع توان مالی میتوان از آنها استفاده کرد

با وجود این، در تمام روشها باید نکتههایی را همواره به خاطر داشته باشید:

کار خود را با اجرای یک آزمون استاندارد روی شبکه LAN آغاز کنید؛ بنابراین اگر چیزی غیر از اترنت را مورد ارزیابی قراردهید، معیاری برای مقایسه در اختیار دارید. با وجود این که ممکن است نتیجه آزمون یک اتصال اترنت بیش از نود مگابیت برثانیه را برای اتصالی با حداکثر سرعت صد مگابیت برثانیه نشان دهد، به احتمال هنگام آزمایش سرعت یک اتصال Gigabit Ethernet LAN نتیجهای حدود ششصد مگابیت برثانیه به دست میآورید.

از آزمونهای مبتنی بر اینترنت استفاده نکنید؛ مگر این که بخواهید سرعت اتصال به اینترنت را آزمایش کنید. اتصال اینترنت به عوامل متعددی بستگی دارد و در نتیجه از دقت کافی برخوردار نیست. به همین دلیل نمیتوان سرعت اتصال به اینترنت را معیار مناسبی برای تعیین سرعت شبکه LAN دانست.

آزمون LST

آزمون LST (سرنام LAN Speed Test) محصــول شرکـــت Totusoft در آدرسwww.totusoft.com/lanspeed2.html سریعترین و سادهترین شیوه ارزیابی سرعت یک شبکه محسوب میشود. تنها چیزی که این آزمون علاوه بر یک سیستم مبتنی بر ویندوز نیاز دارد، یک اتصال به شبکه هدف است. آزمون LST از حافظه کامپیوتر میزبان اجرا میشود و در نتیجه توسط سرعت پایین درایو هارددیسک محدود نمیشود. همچنین این آزمون حافظه Chache را در فاصله بین خواندنها و نوشتنها پاک میکند تا از بازخوانی فایل توسط سیستم اطمینان حاصل کند. در ادامه نحوه عملکرد این آزمون را بررسی میکنیم.

۱- یک بسته اطلاعاتی با حجم یک مگابایت بهصورت تصادفی در حافظه سیستم ایجاد میشود.

۲- ابزار Write Timer شروع به کار میکند.

۳- فایل روی پوشهای واقع در شبکه که توسط کاربر انتخاب شده، نوشته میشود.

۴- ابزار Write Timer متوقف میشود.

۵- محتوای فضای Windows File Cache پاک میشود.

۶- ابزار Read Time شروع به کار میکند.

۷- فایل مذکور از روی پوشه واقع در شبکه بازخوانی میشود.

۸- ابزار Read Timer متوقف میشود.

۹- فایل از پوشه شبکه پاک میشود.

۱۰- این فرآیند به تعداد دفعاتی که برای متغیر Test Packets درنظر گرفتهاید، تکرار میشود.

این آزمون برخلاف سایر روشهای ارزیابی سرعت، بدون نیاز به سیستمهای کلاینت و سرور میتواند سرعت اتصال به شبکه را تعیین کند. تنها کاری که باید انجام دهید این است که به یک پوشه واقع در شبکه دسترسی پیدا کرده و پس از تعیین اندازه فایل، واحد خروجی را نیز (بر حسب مگابایت بر ثانیه، کیلوبایت بر ثانیه، مگابیت بر ثانیه و کیلوبیت بر ثانیه) مشخص و آزمون را آغاز کنید. همانطور که با مقایسه نتایج حاصل از اجرای دو آزمون LST (سرعت ۴۴۱ مگابیت برثانیه) و IXChariot (سرعت ۷۳۶ مگابیت برثانیه) روی یک اتصال گیگابیت متوجه شدهاید (شکلهای ۱ و ۳)، متأسفانه دقت آزمون LST در مقایسه با سایر آزمونها کمتر است. آزمون LST اتصال ۱۰۰ مگابیتی بین دو سیستم آزمایشی را به نسبت خوب ارزیابی میکند و سرعت ۸۱ مگابیت برثانیه را در برابر سرعت ۹۳ مگابیت برثانیه که توسط آزمون IXCharit به دست آمده است، نشان میدهد.

البته، آزمون LST حتی با این دقت کم نیز در مقایسه با شیوه دستی کپی، ارزیابی و مقایسه، کارایی بالایی دارد و برای اندازهگیری نسبی سرعت شبکه مناسب است.با وجود این که نگارش V1.1 آزمون LST به صورت رایگان عرضه شده، نگارش V2.0 این آزمون در بهار با قیمت پنج دلار عرضه خواهد شد.

شکل۱

آزمون NetStress

مؤسسه Nuts About Nets مجموعهای از ابزارهای تجاری را برای ارزیابی و تشخیص وضعیت شبکههای وایفای تولید میکند. اما دو ابزار NetSurvey (که مشابه ابزار inSSIDer محصول شرکت MetaGeek است) و NetStress را به رایگان در اختیار کاربران قرار میدهد.ابزار NetStress، ابزار jperf را در سرعت بررسی عملکرد اتصال شکست میدهد. ابزار مذکور یک ابزار مبتنی بر کلاینت سرور است و به همین دلیل باید آن را روی دو سیستم واقع در دو سر اتصال LAN مورد آزمایش نصب کنید. ما این ابزار را روی دو کامپیوتر با سیستمعاملهای ویندوز XP sp3 و ویندوز ۷ نگارش Home Premium (64 bit) نصب کردیم و این ابزار به خوبی عمل کرد. هنگامی که برنامه را اجرا میکنید، در صورتی که سیستم چندین رابط شبکه داشته باشد شما را برای انتخاب یکی از رابطهای شبکه راهنمایی میکند. سپس از طریق اعلان سیستم و یکی از اقلام چشمکزن نوارمنوی Remote Server IP شما را برای انتخاب یک مبدل راهدور راهنمایی میکند.

با استفاده از هر اتصال TCP و UDP میتوانید تا هشت جریان اطلاعاتی را ارسال کرده و اندازه بستههای اطلاعات را بهطور مجزا تعیین کنید. همچنین میتوانید راستای انتقال اطلاعات، واحدهای نمایش و MTU را نیز تعیین کنید. علاوهبر این که میتوانید جریانهای اطلاعاتی TCP و UDP را به طور همزمان ارسال و دریافت کنید، میتوانید هربار سرعت انتقال را تنها در یک راستا آزمایش کنید.

نقطهضعف اصلی NetStress این است که امکان آزمایش اتصالات گیگابایتی را ندارد. چنانکه در شکل ۲ مشاهده میکنید، این ابزار سرعت یک اتصال گیگابایت را ۱۷۴ مگابیت برثانیه تشخیص داده است، در حالی که ابزار IXChariot سرعت همان اتصال را بیش از هفتصد مگابیت برثانیه نشان میدهد(شکل ۳). البته با کاهش سرعت اتصال در سوییچ به صد مگابیت برثانیه ابزار NetStress به خوبی کار میکند. نقطه ضعف دیگر NetStress این است که رابط آن بهطور خودکار کاملاً توسعهیافته و تمام فضای نمایشگر را اشغال میکند و هیچراهی برای تغییر اندازه آن وجود ندارد.

شکل ۲

آزمون NetMeter محصول شرکت ReadError

یکی دیگر از روشهای ارزیابی سرعت شبکه، نظارت بر وقایعی است که هنگام انتقال یک فایل، پوشه یا پخش صوت و تصویر رخ میدهد. هنگامی که قصد پخش یک فایل ویدیویی را بهصورت بیسیم دارید، میتوانید از این شیوه برای ارزیابی کارایی سیستم انتقال محتوا استفاده کنید. با اطلاع از پهنای باند موردنیاز محتوای ویدیویی، از ملزومات شبکه برای پخش آن آگاه خواهید شد. هنگام ارزیابی توجه داشته باشید که صحنههای پرتحرک فایل ویدیویی که پهنای باند زیادی را اشغال میکنند، به مدت کافی پخش شود. آزمون NetMeter محصول شرکت ReadError یک ابزار نظارتی رایگان است که ملزومات ابتدایی را در اختیار کاربر قرار میدهد. با استفاده از این ابزار میتوانید رابط شبکه موردنظر را انتخاب کرده و واحدهای نمایشی، رنگها و سایر خصوصیاتی از این قبیل را تنظیم کنید. اما همان طور که شکل ۴ نشان میدهد، اطلاعاتی که این ابزار در اختیار کاربر میگذارد، بسیار پراکنده هستند.

با تمام این اوصاف، ابزار NetMeter دقت بالایی دارد و امکان آزمایش سرعت اتصالهای گیگابیتی را نیز فراهم میکند. از آنجا که این ابزار برای نظارت طراحی شده است، میتوان آن را بهمنظور ارزیابی میزان مصرف پهنای باند به کار گرفت و بهگونهای تنظیم کرد که هنگام اشغال شدن پهنای باند به میزان تعریف شده اعلام خطر کند.

شکل ۳

آزمون Net Meter محصول شرکت Hoo Technologies

شرکت Hoo Technologies نیز ابزار دیگری را با نام NetMeter تولید کرده که در مقایسه با محصول ReadError کارایی بهتری دارد. این ابزار به مدت یک ماه بهصورت رایگان در اختیار کاربر قرار میگیرد، اما پس از یک ماه باید مبلغ بیست دلار برای استفاده از آن پرداخت شود. این ابزار علاوهبر گزارشهای بهتر، گزینههای متعددی را برای نمایش در اختیار کاربر میگذارد (شکل ۵) و امکان پاکسازی صفحه نمایش را بدون نیاز به خروج از برنامه فراهم میکند. این ابزار حالتی دارد که در آن با استفاده از TCPview نمودار مصرف پهنای باند توسط تمام اتصالات TCP و UDP ترسیم میشود.

شکل ۴

آزمونهای iperf و jperf

با وجود این که کار با گزینههای مذکور در مقایسه با آزمونهای iperf و jperf سادهتر است، این آزمونها هنوز هم طرفداران خود را دارند. درباره این آزمونها تنها به بیان این نکته اکتفا میکنیم که مشکلات موجود در هردو آزمون میتواند موجب پنهان ماندن ظرفیت واقعی شبکه شود. این آزمونها پارامترهای متعددی را در اختیار کاربر میگذارند که البته برای برخی از افراد یک مزیت محسوب میشود، اما این گزینهها برای بسیاری از کاربران گیجکننده و ناکارآمد هستند.

برچسبها: پنج راهکار عملی بـرای آگاهــی از سرعــت اتصــال به شبکه,

مبانی HTTP به زبان ساده

احتمالا تا به حال نام HTTP را زیاد شنیده اید. این کلمه مخفف Hypertext Transfer Protocol است و پروتوکل انتقالی بین سیستم های مختلف به حساب می آید. در واقع HTTP پایه اصلی وب به حساب می آید. به همین خاطر لازم است که شما به عنوان یک توسعه دهنده وب درک کاملی نسبت به آن داشته باشید.

قصد داریم طی مقاله ای دو قسمتی در دریای HTTP تنی به آب بزنیم و با مبانی آن آشنا شویم. پس اگر به این موضوع علاقمند هستید ادامه مطلب را از دست ندهید.

«اچ تی تی پی» اجازه برقراری ارتباط بین سرورها و کلاینت های (بخوانید کاربران) مختلف را فراهم می کند و از شبکه ها با ساختارهای متنوع پشتیبانی کرده است.

برای رسیدن به چنین انعطاف پذیری «اچ تی تی پی» کار زیادی به ساختار سیستم شما ندارد و در هر تبادل پیام شامل یک درخواست و پاسخ می شود که ارتباطی با درخواست و پاسخ قبلی ندارد. به این نوع روش ارتباطی Stateless می گویند که البته موضوع صحبت امروز ما نیست.

ارتباط «اچ تی تی پی» معمولا روی پورت ۸۰ برقرار می شود اما می توان از هر روش انتقالی دیگری هم استفاده نمود و پورت مورد استفاده هم قابل تغییر است.

همانطور که گفتیم ارتباط بین هاست (سرور) و کلاینت (مثلا کامپیوتر کاربر) معمولا به صورت یک جفت درخواست/پاسخ صورت می گیرد. به این معنی که کلاینت یک «درخواست اچ تی تی پی» ارسال می کند و یک «پاسخ اچ تی تی پی» دریافت می نماید.