اینترنت پرسرعت واقعی روی خطوط قدیمی تلفن

یکی از بهترین روش ها برای دسترسی اینترنت پرسرعت واقعی، استفاده از فیبر نوری است. در حال حاضر شرکت گوگل در ایالات متحده در حال توزیع اینترنت با سرعت فوق العادهی یک گیگابیت بر ثانیه است. اما شما فکر می کنید فیبر نوری تنها راه موجود است؟ شرکت فرانسوی آلکاتل که اینگونه فکر نمی کند و حتی تکنولوژی جدیدی را برای ثابت کردن ادعای خود نشان داده است.

در واقع اینترنت سالهاست که از طریق شرکت های مخابراتی هر کشوری به متقاضیان ارایه می گردد که گاهی سرعت شان بالاتر و گاهی هم پایین تر از حد معقول است. اما تکنولوژی جدیدی که شرکت آلکاتل آن را ابداع کرده است باعث می شود تا بتوانیم روی خطوط قدیمی تلفن ( خطوط مسی ) از اینترنت پرسرعت واقعی استفاده کنیم.

این تکنولوژی G.fast نام دارد و با گسترش فرکانس های موجود در خطوط مسی کار می کند. سرعت انتقال در این روش ۱٫۱ گیگابیت بر ثانیه است و در صورتی که فاصله از دکل تلفن به بیش از ۳۰۰ متر افزایش یابد، این سرعت به ۵۰۰ مگابیت بر ثانیه کاهش می یابد. البته این تکنولوژی در حال تکمیل است و مسلما محدودیت های آن نیز برطرف خواهند شد. انتظار می رود که شرکت آلکاتل تا سال ۲۰۱۵ بتواند تاییدیه های لازم را از اتحادیه بین المللی مخابرات دریافت کند.

متاسفانه وضعیت اینترنت در کشور ما بسیار نابسامان است. با توجه به قدیمی بودن ساختارهای مخابراتی، آیا شما مایلید این تکنولوژی وارد ایران شود؟

برچسبها: اینترنت پرسرعت واقعی روی خطوط قدیمی تلفن,

فاجعه ای جدید در IE ؛ باگی که به وسیله آن هک می شوید !!

علی رغم آپدیت ها و بهبود های فراوانی که روی اینترنت اکسپلورر اعمال شده است و با آمدن ورژن های جدیدتر باز هم به نظر IE قصد ندارد تا رضایت کاربران را به خود جلب کند! زمانی IE 6 بر کامپیوترها حکمرانی می کرد و بی رقیب بود ولی از آن زمان به بعد بود که روند نزولی مرورگر مایکروسافت کم کم شدت گرفت.

به گزارش پایگاه خبری ورد آی تی ؛ IE هر بار با مشکلاتی که داشته کاربران را از خود ناامید کرده به طوری که در تازه ترین اخبار، خبر از کشف باگ جدیدی در این مرورگر اعلام شد.

ظاهرا تمام ورژن های IE از IE 6 تا IE 10 هر یک به نوعی آسیب پذیر بوده اند به گونه ای که یک هکر زمانی که در حال استفاده از IE هستید به راحتی می تواند حرکات ماوس شما را نظاره گر باشد و کنترل کند. نکته جالب تر اینجاست که حتی زمانی که از برنامه استفاده نمی کنید و آن را مینیمایز کرده اید هکر باز هم قابلیت دسترسی دارد!!هم چنین این باگ امکان مشاهده استفاده کلیدهای Shift ، Control و Alt را به هکر می دهد.

فاجعه آنجا رخ می دهد که مایکروسافت با وجود آگاهی از این باگ هیچ برنامه ای برای ارائه پچی برای رفع این مشکل ندارد! این در حالیست که این مرورگر به همراه ویندوز ۸ عرضه می شود و وجود این باگ و بی توجهی مایکروسافت بسیار قابل تامل است!

اما جالبتر از همه ی این بحث ها بخش آمار استفاده از مرورگرهاست که توسط Netmarketshare ارائه شده است و حاکی از آن است که اینترنت اکسپلورر، ۵۴ درصد از بازار مرورگر ها را در اختیار دارد و موزیلا فایرفاکس با ۲۰ درصد در رده دوم و گوگل کروم با ۱۷ درصد در رده سوم قرار دارد !!

شما از کدام مرورگر استفاده می کنید ؟؟ دلیل استفاده شده از این مرورگر چیست ؟؟

برچسبها: فاجعه ای جدید در IE ؛ باگی که به وسیله آن هک می شوید !!,

آیا می دانید روش صحیح رمز گزاری رایانه چکونه است ؟؟

واردکردن رمز عبور و نام کاربری برای اکثر کاربران رایانه و اینترنت امری تکراری، خستهکننده و به علت تعداد رمزها در موارد گوناگون، مسئلهای پیچیده است و از این رو بسیاری از کاربران از رمزهای ساده و آسان استفاده میکنند.

به گزارش پایگاه خبری ورد آی تی ؛ این سهلانگاری توسط کاربران، عواقب خطرناکی را در پی خواهد داشت؛ رمزهای ساده در مدت کوتاه و با سادهترین راههای نفوذ شکسته خواهد شد و اطلاعات شخصی کاربر به سرقت خواهد رفت.

به منظور حفظ امنیت بیشتر در هنگام انتخاب رمز عبور به کاربران توصیه شده است: هرگز از اسامی و لغاتی نظیر شماره تلفن های شخصی، شماره شناسنامه، تاریخ تولد یا نام فرزندان به تنهایی استفاده نکنند و برای ایجاد کلمه عبور از حروف بزرگ و کوچک به صورت یک در میان استفاده کنند.

کارشناسان همچنین با پیشنهاد انتخاب حروف اول کلمات یک جمله به عنوان رمز عبور کاربران، توصیه کرده اند که کاربران برای رمز عبور خود حداقل از هشت کاراکتر استفاده و عددی را در نظر گرفته و آن را با کلید شیفت تایپ کنند.

کاربران اینترنت نباید رمز عبور خود را در اختیار دیگران قرار دهند از آنان خواست برای انتخاب رمزعبور از اعداد، حروف و علائم به صورت ترکیبی استفاده کنند چرا که این کار کشف کردن پسورد را تقریباً غیرممکن میسازد.

استفاده از امکانات سایت و مرورگر برای ذخیره رمز عبور در کامپیوتر نیز از دیگر شیوههای موثر است چرا که با این شیوه نیازی به واردکردن نام کاربری و رمز عبور بر هر دفعه نیست.

برچسبها: آیا می دانید روش صحیح رمز گزاری رایانه چکونه است ؟؟,

آموزش ایمن سازی شبکه خانگی

در این آموزش تکنیک های ایمن سازی شبکه بی سیم خانگی ۸۰۲٫۱۱ b/g/n آموزش داده می شود. ایمن سازی شبکه خیلی مهم است؛ چه تجاری که ممکن است اسرار کاری لو برود و چه خانگی که امکان دارد همسایگان تان بدون اطلاع شما خیلی شیک و مجلسی در اینترنت شما سهیم شوند!

به گزارش دنیای فناوری اطلاعات ؛ از آن بدتر امکان هک شدن شبکه و سوء استفاده از آن است که امکان دارد به صورت ناآگاهانه توسط پلیس دستگیر شوید و نتوانید بی گناهی خود را اثبات کنید (البته این مورد آخر یک مقدار تراژدی است و کم اتفاق می افتد!

۱- پیدا کردن آی پی Gateway و اتصال به آن

نحوه پیدا کردن آی پی گیت وی و اتصال به آن (ویندوز)

برای یافتن آدرس آی پی در گیت وی به ویندوز متصل شوید.

- Start>Run>Cmd>Enter

- هنگامی که پنجره فرمان های سریع (cmd) بااز شد، “ipconfig/all” را تایپ کرده و Enter را بزنید.

- نوشته ای مانند Gateway را پیدا کرده و شماره جلوی آن را یادداشت برداری کنید؛ ارقامی شبیه ‘۱۹۲٫۱۶۸٫۱٫۱’ باید آن جا وجود داشته باشند.

- اینترنت اکسپلورر یا هر مرورگری که مایل هستید را باز کنید.

- آی پی به دست آمده (کد مورد نظر) را در آدرس بار کپی کرده و Enter را بزنید.

نحوه پیدا کردن آی پی گیت وی و اتصال به آن (مک)

- یابنده (Finder) رایانه را باز کرده و ‘Terminal’ را از Applications> Utilities اجرا کنید.

- هناگمی که ترمینال باز شد، ‘ipconfig -a’ را تایپ کرده و دکمه Enter را فشار دهید.

- در این جا نیز شماره آی پی که در جلوی GateWay به دست می آید را یادداشت کنید؛ آن هم شبیه “۱۹۲٫۱۶۸٫۱٫۱″ است.

- مرورگر سافاری یا مرورگر دیگری را باز کنید.

- آی پی گیت وی را درون آدرس بار کپی کرده و کلید Enter را بفشارید.

۲- فعال سازی Encryption (کد گزاری) بر روی Access Point (نقطه دسترسی)

استفاده از انکریپشن ۱۲۸ بیتی یا بالاتر باعث ایمن سازی هر چه بیشتر شبکه وایرلس می شود. WEP و WPA دو روش کد گزاری متفاوت از هم هستند. WEP در عدم داشتن امنیت اثبات شده است؛ به طوری که با چند برنامه رایگان که از اینترنت قابل دانلود هستند در عرض چند دقیقه قابل شکستن است. پس بنابراین برای حداقل، استفاده از WPA به طور جدی پیشنهاد می شود چرا که امنیت قابل توجهی دارد که در واقع راه اندازی آن کمی از WEP مشکل تر است و ۱۰۰٪ هم ایمن نیست! و از آن ایمن تر WEP2 است. اگر دستگاه شما WPA2 را ساپورت نمی کند به شما توصیه می کنیم نسبت به تهیه یک مودم جدید تر اقدام کنید؛ اگر که به امنیت خود اهمیت می دهید.

۳- یک گذرواژه برای دسترسی به روتر برگزینید

هر کسی که به تنظیمات روتر دست پیدا می کند، به راحتی تمامی تمهیدات و عملیاتی که برای امنیت خود چیده اید را می تواند دستکاری کند. اگر رمز دستگاه خود را فراموش کرده باشید اکثر روتر ها یک سخت افزار برای بازگرداندن تمامی تنظیمات به پیشفرض دارا هستند که این مشکل را آن وقت برایتان حل خواهد کرد.

بهترین گزینه استفاده از یک پسورد با کاراکتر های بالا و گوناگون است که می توانید از جنریتور ها کمک بگیرید، لازم به ذکر است، شما تنها یک بار نیاز به وارد کردن آن هستید پس مشکل بزرگی در سر راه نخواهید داشت و همچنین اگر با کابل لن به آن متصل شوید حتی می توانید آن را کپی پیست کنید که دیگر هیچ گاه حتی یکبار هم نیاز به تایپ آن نخواهید داشت!

از یک پسورد ایمن استفاده کنید.

هیچ گاه برای گذرواِژه روتر یا تنظیمات WPA2 از رمز های ساده و آسان تحلیل مانند “admin” یا “ABC123” که روی همه دستگاه های در ایران موجود است استفاده نکنید و پس از تحویل مودم آن ها را سریعا تعویض کنید. رمز قوی آن است که از حروف و ارقام به تعداد کافی در آن وجود داشته باشد و حتی الامکان برای قطعی کردن عدم امکان هک کردن از یک اسپیس هم در آن استفاده کنید. به خاطر سپردن پسورد های قوی ممکن است سخت باشد اما به همان اندازه غیر قابل نفوذند!

به یاد داشته باشید اگر پسوردتان ضعیف باشد از هر کدگزاری هم که استفاده کنید به واسطه استفاده از جدول ها و دیکشنری های از پیش تعبیه شده در کمتر از یک روز هک می شوید.

۴- شناساگر ست سرویس (SSID) را از نمونه پیشفرض به یک چیز خاص تغییر دهید

داشتن یک نام شبکه یا اس اس آی دی پیشفرض به هکر ها مبتدی بودن سازنده نتورک را نشان می دهد و همچنین به آن ها دست نخورده بودن پسورد را یادآوری می کند که ممکن است خطر بیشتری شما را تهدید کند.

۵- فیلترینگ مک آدرس را روس اکسس پوینت یا روتر خودفعال نمایید .

یک مک آدرس یک کد ویژه برای هر شبکه وایرلس است. مک آدرس فیلترینگ قابلیتی است که مک آدرس را به سخت افزار می شناساند و تنها به دستگاه هایی که مک آدرس آن ها شناخته شده باشد امکان دسترسی می دهد. در هر صورت، هکر ها تنها امکان شبیه سازی و ورود به شبکه را دارند که عدم وجود این فیلترینگ در کدگزاری WPA2 هم بروز از این قبیل مشکلات است.

۶- هیچ گاه ویژگی“SSID BroadCast” اکسس پوینت یا روتر تان را غیرفعال نکنید.

بله کمی آزار دهنده سهت اما انجام این کار ایده مناسبی نیست. اگر چه این کار مسبب پنهان کردن شبکه از دیده همسایگان تان است اما اس اس آیدی شما همچنان برای هکر های مصمم قابل مشاهده بوده و به نوعی جعل هویت شما و دسترسی به اطلاعات شما را برایشان آسان تر می کند.

۷- لاگین از راه دور را غیرفعال کنید. اولین راه دسترسی آسان و بدون مشکل همین است.

اکثر یوزر های پیش فرض به Admin ست شده است و هنگامی که یوزر شناخته شده باشد برای یک ویروس/کرم پیدا کردن پسورد کار سختی نیست.

۸- ادمینستریتینگ وایرلس را غیرفعال کنید.

قدم پایانی اینست که دسترسی به تنظیمات به صورت وایرلس را غیرفعال کنید؛ این بدین معنی است که تنها با کابل لن امکان دسترسی به تنظیمات را خواهید داشت. این باعث قطع شدن ۹۸٪ امکان هک به پرتال روتر را میسر می سازد.

نکات

1 - بهتر است هر از گاهی فرم ویر (نرم افزار تنظیمات مودم) خود را بروز کنید.

۲- نیاز است تنظیمات WPA2 بر روی رایانه و روتر یکسان باشند.

۳- اسناد و راهنمای نقطه دسترسی (اکسس پوینت) یا روتر های خود و چگونگی فعال کردن ویژگی های امنیتی را مطالعه کنید.

اخطارها

۱- یک کاربر با داشتن یک آنتن C به راحتی می تواند از یک مسافت طولانی به شبکه شما نفوذ کند، بنابراین هنگامی که مثلا نوت بوکتان از ایوان نمی تواند امواج را دریافت کند بدین معنی نیست که شخصی از یک مایل آن طرف تر نتواند شبکه شما را پیدا کند و اگر کسی شبکه شما را هک کرد، الزاما از محله شما نیست.

۲- بر روی رایانه های قابل جا به جایی شیرینگ چاپگر ها و فایل ها (File and Printer Sharing) را از تنظیمات کانکشن (Connection Properties) غیرفعال کنید و تنها از Client for Microsoft Networks استفاده کنید.

۳- اگر از مک فیلترینگ استفاده می کنید، فراموش نکنید تمامی رایانه ها، لپ تاپ ها، تبلت ها و … را به آن ها بشناسانید و دقت داشته باشید که مک آدرس ها همگی به درستی چیده شده باشند.

برچسبها: آموزش ایمن سازی شبکه خانگی,

Wi-Fi و Wireless چه تفاوتی دارند؟

با گسترش تکنولوژی و فراگیر شدن اینترنت بی سیم، واژه های تخصصی و عبارات مورد استفاده در آن همواره باعث سردرگمی کاربران علاقهمند می شود. یکی از این موارد، مفهوم Wi-Fi و Wireless و تفاوت ها و شباهت های آن دو است.

به گزارش دنیای فناوری اطلاعات ؛ پس از درج خبری درسایت مبنی بر معرفی بهترین روترهای بیسیم بازار ، برای بعضی از دوستان مفهوم این دو واژه چندان روشن نبود .

به طور کلی مفهوم Wireless (بی سیم) و Wi-Fi مشابه هستند و در هر دو امکان اتصال دستگاه ها به اینترنت را بدون نیاز به سیم فراهم می کنند. نتیجه نهایی در هر دو یکی است ولی تفاوت در روش اتصال می باشد. یک اتصال وایرلس از یک شبکه موبایلی استفاده کرده و به شما امکان استفاده از اینترنت در همه جا را می دهد. در حالی که برای ایجاد یک ارتباط Wi-Fi شما نیاز به نصب سخت افزار در خانه دارید یا مجبور خواهید بود در محدوده روتری که از طریق آن به اینترنت دسترسی دارید، باقی بمانید.

به عبارت دیگر Wi-Fi ابزار استانداردی است که سیستم های کامپیوتری از طریق آن به شبکه های بی سیم متصل میشوند. در اصل ارتباط Wi-Fi تنها بین دستگاه و روتر برقرار می شود. اکثر روترها به یک مودم کابلی یا DSL یا هر نوع دیگر متصل اند که دسترسی به اینترنت را برای همه دستگاه های متصل به روتر Wi-Fi فراهم می کند.

تعاریف

Wi-Fi یک استاندارد برای ارتباطات بی سیم در فواصل کوتاه است که بیشتر برای کامپیوترها استفاده می شود. همچنین می توان یک ارتباط Wi-Fi برای برخی از انواع موبایل یا کنسول های بازی و تلویزیون ها ایجاد کرد. برای ایجاد یک ارتباط Wi-Fi، دستگاه به یک روتر یا access point متصل می شود که این روتر از طریق یک مودم به اینترنت متصل است.

ارتباطات Wireless بیشتر توسط تلفنهای همراه مورد استفاده قرار می گیرد اگرچه می توان این نوع از ارتباط را برای یک کامپیوتر پس از نصب سخت افزارهای لازم، ایجاد کرد. در یک ارتباط وایرلس، دستگاه با واسطه نزدیکترین دکل مخابراتیِ اطلاعات را رد و بدل می کند.

سخت افزارهای مورد نیاز

اگر شما یک گوشی تلفن همراه داشته باشید برای دسترسی به اینترنت از طریق ارتباط وایرلس یا بی سیم نیازی به هیچ سخت افزار اضافی ندارید. برخی از نوت بوک ها نیز بر روی خودشان کارت شبکه بی سیم نصب شده دارند.

برای دسترسی به اینترنت از طریق یک ارتباط Wi-Fi، شما حتما باید یک روتر Wi-Fi خریداری کرده و آن را به مودم خود متصل کنید. لپ تاپ های جدید کارت شبکه Wi-Fi نصب شده بروی خود دارند.

محدوده تحت پوشش

ارتباط Wireless محدوده وسیع تری نسبت به ارتباط Wi-Fi را تحت پوشش قرار میدهد. برای داشتن یک ارتباطات Wi-Fi خوب و باکیفیت برخی مواقع لازم است در همان ساختمانی که روتر Wi-Fi در آن وجود دارد، باقی بمانیم.

سرعت

سرعت آپلود و دانلودی که یک ارتباط Wireless در اختیار ما قرار می دهد معمولا از یک ارتباط Wi-Fi کمتر است. طبق یک مقاله در PCWorld در سال ۲۰۱۲، کاربرانی که به سرویس وایرلس ۴G دسترسی داشتند، می توانستند با سرعت ۹٫۱۲ و ۵٫۸۶ مگابیت بر ثانیه دانلود و آپلود کنند. سرعت در شبکه های ۳G به مراتب پایین تر از این مقدار است. یک روتر Wi-Fi بر طبق استاندارد ارتباطی ۸۰۲٫۱۱n می تواند سرعت انتقالی معادل ۳۰۰ مگابیت بر ثانیه ارائه کند ولی سرعت ارتباط اینترنتی مورد استفاده در آن، سرعت دانلود و آپلود را کاهش می دهد.

برچسبها: Wi-Fi و Wireless چه تفاوتی دارند؟,

چگونه یک ورژن قابل حمل (Portable) از ویندوز ۸ ایجاد کنیم؟؟

اگر از کاربران به نسبت حرفه ای سیستم عامل لینوکس باشید حتما می دانید که کاربران این سیستم عامل تا مدتی قادر بودند لینوکس را روی یک فلش دیسک قابل حمل نصب کنند.حال جالب است بدانید مایکروسافت نیز این طریقه را در ویندوز۸ خود به عنوان یک قابلیت گنجانده است.

با ما همراه باشید تا ببینید چگونه می توان ویندوز۸ را روی یک رسانه قابل حمل مانند فلش دیسک نصب کنید بعد با خیالی آسوده آنرا به هر جایی که دوست داشتید ببرید.

استفاده از Windows To Go به منظور ایجاد یک فضای کاری قابل حمل :

برای شروع کار کافی است در ویندوز۸ کلید ترکیبی Win + X را از روی صفحه کلید خود فشار داده و سپس Control Panel را از منوی باز شده انتخاب کنید.

بعد از اینکار شما باید نمای کنترل پنل خود را به نمای Small Icons تغییر دهید.حال شما باید گزینه Windows To Go را در پایین کنترل پنل خود ببینید. روی آن کلیک کنید.

اکنون شما باید فلش دیسکی که تمایل دارید آنرا به یک فضای کاری قابل حمل تبدیل کنید را انتخاب کنید. بعد از انتخاب فلش دیسک روی دکمه Next کلیک کنید.

این ویزارد به صورت خودکار فلش دیسک و درایوهای CDDVD شما را برای معتبر بودن فایل های نصب مورد اسکن قرار می دهد.بعد از اینکه شما ورژن ویندوز مورد نظرتان را انتخاب کردید روی دکمه Next کلیک کنید.

نـکتــــــه :

اگر شما فایل های نصب را جایی دیگر ذخیره کنید باید آنرا به عنوان مکان جست وجو اضافه کنید.

شما همچنین می توانید در طی مراحل، یک رمز عبور برای BitLocker نیز تنظیم کنید چون فعلا احتیاجی به آن نیست از این مرحله گذر می کنیم.

نـکتـــــه آموزشی :

BitLocker یک نرم افزار داخلی در ویندوز ۸ برای رمزنگاری درایوهای هارد دیسک شما می باشد.همچنین شما می توانید با یک جست وجوی کوتاه در همین سایت مقاله ای کامل درباره نحوه کار با این ابزار را فرا گیرید.

بعد از اینکه به انتهای مرحله ویزارد رسیدید اخطاری مبنی بر تایید فرمت فلش دیسک شما نمایان می شود.سپس شما می توانید با کلیک بر روی Create آغاز ایجاد پردازش را رقم بزنید.کل کار همین بود حال شما یک فلش دیسک بوتیبل(Bootable) که ویندوز نیز روی آن نصب شده است در اختیار دارید.

نـکتــــــه :

با انجام مراحل گفته شده فلش دیسک شما دیگر در Explorer ویندوز نمایش داده نمی شود.

چگونه فلش دیسک را از نو فرمت کنیم ؟

اگر مراحل گفته شده را روی یک فلش دیسک انجام دادید شما می توانید این فلش دیسک را دوباره فرمت کنید.ا ما به طور عادی انجام این کار امکان پذیر نیست.شما مجبور هستید ابزار دستوری command prompt را اجرا کرده , دستور diskpart را وارد کرده و کلید Enter را فشار دهید.

بعد از اینکه دستور diskpart را وارد کردید شما لازم است درایوی(فلش دیسکی) را که می خواهید فرمت کنید پیدا کنید. دستور لیست کردن دیکسها(diskpart) تمامی درایوهای متصل شده به سیستم شما را نشان می دهد.شماره درایو مورد نظر را در حافظه خود به یاد بسپارید چون در مرحله بعد به آن نیاز خواهیم داشت.

حال لازم است تا دیسک مورد نظر خود را انتخاب کنیم شما به سادگی می توانید از دستور select disk به همراه شماره دیسک مورد نظر این کار را انجام دهید.

اکنون دیسک مورد نظر ما در حالت انتخاب قرار گرفته و ما باید آنرا فرمت کنیم.

نـکتــــــه :

Clean یک دستور بسیار بی رحم است که باعث می شود تمامی داده های سیستمی هارد دیسک شما بدون هیچ اخطاری پاک شود.به این ترتیب اگر شما شماره درایو مورد نظر خود را به اشتباه وارد کنید کلیه اطلاعات آن درایو از دست خواهد رفت پس قبل از فرمت ,از درست بودن شماره درایو مورد نظر اطمینان حاصل نمایید.

بعد از همه این کارها، شما لازم است تا ابزار Disk Management را اجرا کنید تا دیسک را مورد ارزشیابی اولیه قرار دهید.

در نهایت هم می توانید در رابط کاری Disk Management به ایجاد پارتیشن اقدام کنید.

برچسبها: چگونه یک ورژن قابل حمل (Portable) از ویندوز ۸ ایجاد کنیم؟؟,

نکته برای ایمن ماندن از خطرات ناشی از سرویس های ابری

این روزها سرویس های ابری (یا رایانش ابری) بسیار در بورس هستند و ما کاربران نیز نسبت به قبل گزینه های بیشتری برای انتخاب در دسترس داریم. چه تعدادی از ما روزانه از دراپ باکس، SkyDrive یا Google Drive استفاده می کنند؟ چه تعدادی از کسب و کارهای بزرگ برای تحویل محتوا از CloudFront آمازون استفاده می کنند؟ حتی Google Docs نیز با مجموعه آفیس مبتنی بر Cloud، سرویس شگفت انگیزتری است. اما با وجود خوبی ها و مزایای رایانش ابری، این تکنولوژی دارای مشکلاتی نیز هست.

جنبش مربوط به رایانش و سرویس های ابری از همان مشکلی رنج می برد که بقیه گرایش ها از آن در عذاب هستند : «مردم می خواهند به راحتی و بدون که اینکه دقیقا بدانند که چیست، در آن عضو شوند!». دقیقا به یاد دارم که وقتی اولین بار درباره دراپ باکس شنیدم این فکر به ذهنم خطور کرد : «الان امتحانش کن، بعد آن را کشف کن!»، اما بهتر است که شما آن طوری که در ادامه خواهم گفت با این تکنولوژی برخورد کنید، نه طوری من عمل کردم! محافظت از خودتان در برابر مسائل و مشکلات رایانش ابری، شما را از بسیاری از ناراحتی ها و عصبانیت ها در آینده نجات خواهد داد.

نکته اول : سرویس ابری مناسب را انتخاب کنید

سرویس های ابری بسیار زیادی وجود دارند و تعداد انتخاب شما فقط در چند سال پیش رو افزایش می یابد. این مورد به این معنی است که به خودتان بستگی دارد که قبل از وابسته شدن و انتخاب یک سرویس خاص، درباره تمامی سرویس های دیگر به دقت تحقیق کنید و تمامی موارد را با توجه به نیازهایتان بسنجید. برای مثال اگر به یک سرویس ابری برای ذخیره سازی اطلاعات نیاز دارید، بهتر است که سرویس های DropBox، Google Drive، SkyDrive، Amazon CloudDrive و … را امتحان کنید.

با توجه به طبیعت رایانش ابری، انتقال داده ها از بین فضاهای ابری می تواند یک فرایند بسیار وقت گیر و عذاب آور باشد. برای این کار، ابتدا باید تمامی فایل ها را فضای ابری اول دانلود کرده و سپس آن را در فضای ابری دوم آپلود کنید. حتی اگر گزینه ای برای Import کردن فایل ها نیز وجود داشته باشد، بسته به حجم فایل ها و اطلاعات شما، ممکن است زمان بسیار زیادی از شما گرفته شود. به همین خاطر بهتر از که به درستی در این زمینه تحقیق کنید تا مطمئن شوید سرویسی که می خواهید با آن شروع کنید، بهترین گزینه برای نیازهای تان است.

همچنین مراقب سازگاری ها نیز باشید. بعضی از سرویس های ابری رابط کاربری مناسبی با برخی از نرم افزارها ندارند؛ شاید به خاطر اینکه توسعه دهندگان پشتیانی کافی را به سرویس خود اضافه نکرده اند یا بخاطر اینکه خود سرویس وابسته به نرم افزار خاصی است. مطمئن شوید که درباره این نوع محدودیت ها اطلاع دارید؛ وگرنه در آینده مجبور به استفاده از سرویسی خواهید شد که آن را دوست ندارید.

نکته دوم : نسخه های متعدد از اطلاعات را نگهداری کنید

یکی از بزرگترین خطرات در استفاده از یک سرویس ابری این است که طول عمر آن کاملا خارج از کنترل شماست. این سرویس ها می توانند یک روز باشند و روز بعد عمرشان به پایان برسد! بنابراین شما هرگز نباید فقط از یک سرویس ذخیره سازی ابری برای ذخیره اطلاعات استفاده کنید.

بله، وقتی صحبت از پشتیبان گیری اطلاعات می شود، ذخیره سازی ابری به عنوان یک موفقیت انقلابی در این زمینه به شمار میرود. من در این مورد تا وقتی که فایل های شما در فضای ابرای فقط به عنوان فایلهای پشتیبان (و نه به عنوان فایلهای اصلی) استفاده می شوند، مخالف نیستم؛ زیرا اگر سرویس ابری از کار بیفتد، اطلاعات و فایل های شما نیز در یک چشم به هم زدن با آن از بین میروند. بنابراین توصیه من این است که همزمان با استفاده از سرویس های ابری، از روش های پشتیبان گیری دیگر نیز برای محافظت از اطلاعات تان استفاده کنید.

دلیل دیگری برای نگه داشتن کپی های مختلف از اطلاعات : فرض کنید سرویس شما به طور موقت قطع شود. چه اتفاقی می افتد اگر شما ۳ ساعت برای کار روی پروژه تان وقت داشته باشید، روی صندلی بنشینید، وارد حساب ابری تان شوید و … ببینید که در دسترس نیست؟ در این حال اگر کپی دیگری از فایل ها نداشته باشید، به صبرانه منتظر این خواهید بود که سرویس روبراه شود و ممکن است کلا باعث از بین رفتن زمان و برنامه هایتان شود. با استفاده از کپی های محلی، از مشکلات ناشی از آپ تایم سرویس های ابری در امان میمانید.

نکته سوم : اطلاعات تان را امن کنید

رایانش ابری مزایای فراوانی دارد، یکی از بزرگترین برتری های آن این است تمامی کارهای مربوط به مدیریت و محافظت از اطلاعات توسط ارائه دهنده سرویس انجام میشود. این مورد به شما -کاربر- این آرامش خاطر را منتقل میکند که دیگر نگران انجام مسئولیت های مربوط به مدیریت اطلاعات نیستید. البته در این خصوص، خطر مربوط به قربانی شدن در مشکلات امنیتی و حریم خصوصی نیز وجود دارد.

به این دلیل که تمامی اطلاعات شما توسط شخصی دیگر نگاه داشته میشود، سرویس های ابری ذاتا خطرناک هستند!! ما قبل از این درباره احتمال از دست دادن اطلاعات وقتی ارائه دهنده ابری از کار میفتد بحث کردیم؛ اما هنوز مسئله محرمانه بودن داده ها پابرجاست. چه اتفاقی می افتد اگر ارائه دهنده سرویس ابری هک شود؟ یا اگر اطلاعات آن ها -که در واقع اطلاعات شماست- توسط یک کارمند سرکش به بیرون درز کند؟ یا اگر اطلاعات شما را بر اساس درخواست دولت، به آن ها تحویل دهند؟

به این نتیجه می رسیم که : اگر با اینکه در آینده اطلاعات شما افشا شوند راحت نیستید، فایل هایتان را در فضاهای ابری قرار ندهید. شما نمی توانید از این بابت مطمئن باشید که اطلاعات شما برای همیشه رازهایتان را محفوظ نگاه دارند. رمز نگاری برای فضای ابری ممکن است کارساز باشد؛ ولی در هیچ صورت نمیتواند یک تضمین قطعی باشد.

نتجیه گیری

نکته آخر برای شما : فقط بخاطر اینکه سرویس های ابری وجود دارند، از آنها استفاده نکنید! شما درباره کسی که غذای خود را با یک چکش میخورد چه فکری خواهید کرد؟ به همین ترتیب، رایانش ابری نیز یک ابزار است و تعداد مشخصی از کارها را انجام میدهد. اگر واقعا به این کارها نیاز دارید، پس به دنبال آن بروید! وگرنه بدون که اینکه بدانید برای چه، از یک سرویس ابری استفاده نکنید.

نظر شما چیست؟ شما به چه خطرات دیگری از رایانش ابری فکر میکنید؟ آیا تاکنون در این باره مشکلی برایتان پیش آمده است؟ نظرات و تجربیات تان را با ما به اشتراک بگذارید.

برچسبها: نکته برای ایمن ماندن از خطرات ناشی از سرویس های ابری,

چگونه مرورگر خود را در حالت مرور محرمانه باز کنیم ؟؟

حالت مرور محرمانه در مرورگرها، محرمانگی کامل را برای شما فراهم نمی کند.به طور کلی وظیفه حالت مرور محرمانه (Private Browsing) این است که از ذخیره تاریخچه سایت های مورد بازدید قرار گرفته، جست وجوها، کوکی ها و دیگر داده های شخصی بین جلسات مرور صفحات وب جلوگیری کند.

به گزارش دنیای فناوری اطلاعات ؛ اگر شما بخواهید هر زمان که مرورگر خود را باز می کنید مرورگر به طور پیشفرض در حالت مرور محرمانه باز شود جالب است بدانید چنین امکانی برای اکثر مرورگرها تعبیه شده است.

باید اقرار کنیم که اغلب افراد دوست ندارند از حالت مرور محرمانه به طور دائمی استفاده کنند. یکی از معایب پاک کردن داده های شخصی و به دنبال آن کوکی ها این است که شما مجبور هستید برای ورود به وبسایت هایی که قبلا ثبت نام کردید هر بار اطلاعات حساب کاربری خود را مجددا وارد کنید.

۱- مرورگر Google Chrome :

برای فعال کردن حالت مرورر شخصی در مرورگر کروم شما باید یک عبارت دستوری را به میانبر مرورگر در هر جایی که باشد اضافه کنید.

اول از همه شما باید میانبری که گوگل کروم را از طریق آن اجرا می کنید پیدا کنید البته در حالت عادی میانبر آن یا روی دسکتاپ یا منوی Start یا در بین گزینه های نوار وظیفه شماست.به هر حال بعد از پیدا کردن میانبر روی آن راست کلیک کنید.سپس از منوی نمایان شده گزینه Properties را برگزینید.اگر میانبر شما روی نوار وظیفه تحت ویندوز۷ و ۸ قرار دارد شما مجبور هستید روی آیکون گوگل کروم در نوار وظیفه راست کلیک کرده,بعد در منوی نمایان شده دوباره روی Google Chrome راست کلیک و بعد Properties را انتخاب کنید.

همانطور که در تصویر زیر می بینید شما باید عبارت دستوری –incognito (که شامل یک کاراکتر فضای خالی,یک خط تیره, و به دنبال آن کلمه incognitoمی باشد) را به انتهای کادر Target اضافه کنید بعد از این کار روی دکمه OK کلیک کنید.

نکته :

از این به بعد هر زمان که شما مرورگر خود را از طریق این میبانر که عملیاتی روش انجام شد باز کنید مرورگر کروم در حالت مرور محرمانه باز خواهد شد.اما دقت داشته باشید اگر از طریق میانبری غیر از این کروم را باز کنید در حالت مرور محرمانه باز نخواهد شد.برای این منظور باید برای هر میبانر عملیات بالا را به صورت جداگانه انجام دهید.

۲- مرورگر Mozila Firefox :

مرورگر Firefox این امکان را به کاربران خود می دهد تا بتوانند حالت مرور محرمانه را از طریق پنجره options مرورگر خود فعال کنند.روی دکمه منوی Firefox کلیک کرده و Options را برگزینید تا کادر مربوطه باز شود.

حال روی آیکون Privacy کلیک کرده و کادر Firefox will را روی Never remember history قرار دهید.با این کار عملا Firefox را در حالت مرور شخصی یا محرمانه قرار داده اید.تنها تفاوت این است که هیچ نمادی یا نشانه ای مبنی بر محرمانه بودن آن وجود ندارد.

۳- مرورگر Internet Explorer :

مانند مرورگر کروم شما در Internet Explorer نیز برای بهره مندی از حالت مرورر شخصی دائمی لازم است دستوری را به میانبر آن اضافه کنید.

اول از همه شما باید میانبری که Internet Explorer را از طریق آن اجرا می کنید پیدا کنید البته در حالت عادی میانبر آن یا روی دسکتاپ یا منوی Start یا در بین گزینه های نوار وظیفه شماست. به هر حال بعد از پیدا کردن میانبر روی آن راست کلیک کنید.سپس از منوی نمایان شده گزینه Properties را برگزینید.اگر میانبر شما روی نوار وظیفه تحت ویندوز۷ و ۸ قرار دارد شما مجبور هستید روی آیکون Internet Explorer در نوار وظیفه راست کلیک کرده,بعد در منوی نمایان شده دوباره روی Internet Explorer راست کلیک و بعد Properties را انتخاب کنید.

بعد مطابق تصویر زیر عبارت دستوری –private (که شامل یک فضای خالی,یک خط تیره,و به دنبال آن کلمه private می باشد) را به انتهای کادر Target اضافه کنید در نهایت هم روی OK کلیک کنید تا تغییرات ثبت شوند.

نکته :

از این به بعد هر زمان که شما مرورگر خود را از طریق این میبانر که عملیاتی روش انجام شد باز کنید Internet Explorer در حالت مرور محرمانه باز خواهد شد.اما دقت داشته باشید اگر از طریق میانبری غیر از این Internet Explorer را باز کنید در حالت مرور محرمانه باز نخواهد شد.برای این منظور باید برای هر میبانر عملیات بالا را به صورت جداگانه انجام دهید.

۴- مرورگر Opera :

مانند Internet Explorer , برای فعال بودن پیشفرض مرور محرمانه اپرا,نیز باید تغییراتی در میانبر اجرایی آن ایجاد کنیم.

اول از همه شما باید میانبری که Opera را از طریق آن اجرا می کنید پیدا کنید البته در حالت عادی میانبر آن یا روی دسکتاپ یا منوی Start یا در بین گزینه های نوار وظیفه شماست.به هر حال بعد از پیدا کردن میانبر روی آن راست کلیک کنید.سپس از منوی نمایان شده گزینه Properties را برگزینید.اگر میانبر شما روی نوار وظیفه تحت ویندوز۷ و ۸ قرار دارد شما مجبور هستید روی آیکون Opera در نوار وظیفه راست کلیک کرده,بعد در منوی نمایان شده دوباره روی Opera راست کلیک و بعد Properties را انتخاب کنید.

بعد مطابق تصویر زیر عبارت دستوری -newprivatetab (که شامل یک فضای خالی,یک خط تیره,و به دنبال آن کلمه newprivatetab می باشد) را به انتهای کادر Target اضافه کنید در نهایت هم روی OK کلیک کنید تا تغییرات ثبت شوند.

از این به بعد هر زمان مرورگر اپرا را از طریق این میانبر اجرا کنید یک زبانه برای مرور شخصی شما باز خواهد شد.دقت داشته باشید که این تغییر فقط یک زبانه را در حالت مرور محرمانه باز می کند بنابراین اگر زبانه ای دیگر را باز کنید در حالت مرور محرمانه باز نخواهد شد.

نتیجه گیری :

به یاد داشته باشید اگر شما حالت مرور محرمانه برای مرورگر خود را فعال کنید آن مرورگر دیگر قادر به ذخیره حساب های کاربری شما برای سایت های مختلف، تنظیمات وب سایتها و هر نوع داده دیگری نیست.اگر شما دوست داشتید تغییرات انجام شده را به حالت اول برگردانید کافی است عبارت دستوری که برای میانبر هر مرورگر اضافه کردیم را حذف کنید

در مورد Firefox نیز شما باید گزینه روبروی عبارت Firefox will را به Remember history تغییر دهید.

برچسبها: چگونه مرورگر خود را در حالت مرور محرمانه باز کنیم ؟؟,

چگونه از هک آنلاین اکانت هایمان در امان باشیم ؟

گاها از افراد مختلف راجع به هک حساب های کاربری آنلاین شان شنیده ایم، اما واقعا چطور اتفاق می افتند؟ حقیقت این است که این عمل در واقع بسیار آسان رخ می دهد – آن ها از جادوی سیاه استفاده نمی کنند!

به گزارش دنیای فناوری اطلاعات ؛ دانایی یک قدرت است. درک چگونگی به خطر افتادن می تواند به شما کمک کند تا حساب های کاربریتان را امنیت ببخشید و از هک شدن گذرواژه هایتان در مرحله اول جلوگیری کنید.

استفاده مجدد از گذرواژه ها، مخصوصا آن هایی که لو رفته اند

افراد بسیاری – شاید اکثر افراد – از یک پسورد برای چند اکانت دیگر استفاده می کنند. بعضی افراد در عین ناباوری از یک نام کاربری و “پسورد” برای تمامی حساب هایشان استفاده می کنند که به شدت نا امن است. وب سایت های زیادی = حتی بزرگ و قدرتمند و شناس مانند لینکداین و ایهارمونی – در طول چند سال اخیر بسیاری از دیتابیس های شان را از دست داده اند. پایگاه های داده با نام کاربری و گذرواژه های اختصاصی و لو رفته افراد به راحتی به صورت آنلاین قابل دسترسی هستند و شاید حتی با نوشتن یک اسمارت اپ بتوان از تمامی آن ها برای امتحان در سایت های بزرگ من جمله بازی استفاده کرد. خود این باز استفاده از رمز کار اشتباهی است، مخصوصا هنگامی که به رایانامه یا همان ایمیل روی می آوریم این عمل شدت می گیرد. اگر هکر به ایمیل شما نفوذ کند می تواند کل داده های ورودی شما را تغییر دهد که شامل سوالات امنیتی، رمز ورودی در وهله اول و ایمیل جایگزین (Alternative Mail) شده و دسترسی شما را برای همیشه به ایمیل قطع می کند.

در واقع هر چقدر هم که شما امنیت داشته باشید و از خود در مقابل همه تهاجم های ممکن دفاع کنید اگر نفوذی به یکی از شرکت هایی که در آن حساب دارید رخ دهد، بقیه حساب های تان به خطر می افتند. بهترین راه داشتن یک مدیر گذرواژه با پسورد اختصاصی برای هر حساب تان است.

Keyloggers ها

کی لاگرها نرم افزار های ابزاری مخربی هستند که می توانند در پس زمینه اجرا شوند و هر رمز و عبارتی که با کیبورد نوشته می شود را کپی کند. همچنین آن ها امکان دریافت و ارسال کوچکترین اطلاعاتی شامل ریز شماره های کارت اعتباری، گذرواژه های بانکی آنلاین و دیگر حساب های اعتباری را خواهند داشت. این ابزار های مخرب (Malware) می توانند با سوء استفاده وارد شوند – برای مثال اگر از یک ورژن قدیمی جاوا استفاده می کند (همانطور که افراد بسیاری در سراسر دنیا در حال استفاده هستند)، شما می توانید به راحتی از طریق یک جاوا اپلت از یک صفحه وب به دام بیافتید. اما این تنها راه نیست، آن ها می توانند با هویت جعلی و مبدل از طریق نرم افزار های دیگر از راه برسند. برای مثال یک ابزار ترد پارتی را برای اجرای یک بازی آنلاین دانلود می کنید و آن نرم افزار می تواند مخرب بوده و در ابتدای راه همان گذرواژه بازی تان را برای شخص هک کننده ارسال کند.

در چنین مواقعی، برای پیشگیری بهتر است از یک آنتی ویروس معقول و قدرتمند استفاده کنید، نسخه های نرم افزاری برنامه هایتان را مرتبا به روز نمائید و از بارگزاری هر گونه نرم افزار ناشناس و نامعتبر خودداری نمائید.

مهندسی اجتماعی متجاوزین همچنین از حفه های مهندسی اجتماعی برای دسترسی به اکانت های شبکه های اجتماعی استفاده می کنند. فیشینگ (جعل و مشابه سازی طبیعی در عرصه نت) یک حقیقت شناخته شده است که به طور معمول مورد استفاده قرار می گیرد. اساسا بیس کار جعل هویت و درخواست نام کاربری/رمز عبور از طرف شخصی دیگر و شاید معتبر شماست که در اکثر مواقع کاربران در همان اول بدون آن که راجع به درخواست شخص سائل بپرسند اطلاعاتشان را در اختیار سوء استفاده کننده قرار می دهند؛

۱- رایانامه ای دریافت می کنید که به ظاهر از طرف بانک مورد علاقه شماست و از شما خواسته ای دارد یا می خواهد جایزه ای بزرگ بدهد (در اکثر موارد مورد دوم)؛ پس شما را به ورود به حساب کاربریتان در بانک اصلی ترغیب می کند ولی در واقع با ورود به لینک موجود در ایمیل به اسکریپتی مشابه و شاید ۱۰۰% شبیه به آن چه همیشه دیده بودید برده می شوید.

۲- رایانامه ای از طرف فیسبوک یا رسانه های اجتماعی دیگری دریافت می کنید که به نظر از طرف سایت رسمی فیسبوک است و پس از ارجاع می خواهد برای حصول اطمینان رمزتان را مجدد وارد کنید.

۳- از یک سایت بازدید می کنید که به شما اطمینان می دهد تا بتوانید ابزار و نرم افزار های با ارزش را به صورت رایگان دریافت کنید، مانند امکانات در بازی های آنلاین، یا مثلا فری گولد در ورد آف وار کرفت و از شما می خواهد تنها برای دریافت به حساب کاربری خود وارد شوید.

همواره راجع به کسی که پسورد به آن داده می شود مراقب باشید ، برای رفتن به سایت های مهم و پر اثر مثل بانک بر روی لینک های موجود در ایمیل کلیک نکنید و هیچ گاه گذرواژه تان را در اختیار کسی که با شما ارتباط برقرار و آن را درخواست می کند قرار ندهید . اطلاعات (اعتباری) خود را درون سایت های غیرقابل اعتماد و ناشناس وارد نکنید، مخصوصا آن هایی که اصلا نااطمینان نیستند!

پاسخ به سوالات امنیتی

گذرواژه ها به راحتی با پاسخ دادن به سوالات امنیتی قابل تغییر یافتن هستند. سوالات امنیتی به صورت عمومی و قابل توجهی نا امن هستند – مثلا سوالاتی از قبیل “کجا متولد شده اید؟”، “به کدام دبیرستان رفته اید؟”، “نام خدمتکار مادرتان چیست؟”.

این سوال ها به آسانی با استفاده از اطلاعات عمومی که در سایت های اشتراک گزاری یافت می شوند قابل پاسخگویی هستند و هکر ها با استفاده از این دانسته ها به راحتی موانع امنیتی را از بین برده و رمز عبور را عوض می کنند.

به صورت ایده آل، شما باید به سوالات امنیتی پاسخ دهید که جوابدهی به آن ها برای اشخاص دیگر آسان نباشد و به نحوی به عقل هیچکس نرسد. وب سایت ها نیز باید از دسترسی افراد به حساب های کاربری فقط مبنی بر این که پاسخ سوالات امنیتی را می دانند جلوگیری کنند و موانع سخت تری را بر روی هکر باز بگذارند؛ یعنی چیزی که دقیقا نیست!

بازنشانی (ریست) گذرواژه و اکانت میل

اگر یک هکر، هر کدام از موارد بالا را برای دستیابی به اکانت میل شما اعمال کند، شما در مشکل بزرگتری هستید. حساب کاربری میل شما دقیقا همانقدری کاربرد خواهد داشت که شما داشتید؛ اگر دسترسی به یکی از ایمیل های شاخه و حلقه ای شما را پیدا کند، مسلما بقیه میل ها و دیگر امکانات چون سایت های ثبت شده و … را نیز در دسترس خواهد داشت. برای رفع این مشکل، شما باید اکانت ایمیل خود را تا جایی که امکان دارد تقویت امنیتی کنید. نکته استفاده از یک پسورد منحصر به فرد برای حفاظت گزینه خوبی است.

کدام پسورد؟ هک شدن؟ نه!

بیشتر افراد فکر می کنند هکر ها برای این که به ایمیل وارد شوند، تک تک رمز های مورد نظرشان را امتحان می کند؛ اما در واقع این چنین نیست، چرا که این عمل موجب کاهش سرعت در عمل می شود. اگر هکری بتواند با پسورد های حدسی وارد شود نشان بر ضعف بی نهایت پسورد دارد؛ مثل نام حیوان خانگی یا … .

همچنین هکر ها می توانند کار خود را با ورود به اطلاعات لوکال و داخلی شما هموار سازند یا این که به سرور دراپ باکس شما وارد شوند و فایل هایی خاص را دانلود / آپلود کنند یا این که فایل رمز های کد شده شما در سرور را دیکود سازند و به راحتی وارد میل شوند. البته هنوز هم افرادی هستند که با وجود این که می دانند اکانت و پسوردشان مورد سوء استفاده قرار گرفته باز هم از آن ها استفاده می کنند که در واقع اینان خود مقصر هستند. اگر شما پیش بینی های امنیتی پیشنهادی را تکمیل کنید، کار هک آسان نخواهد بود.

همچنین استفاده از تصادیق دو فاکتوری (Two-factor authentication) نیز می توانند به خودی خود موثر واقع شوند و هکر برای ورود به حساب کاربری شما، چیزی بیش از تنها یک رمز عبور نیاز خواهد داشت…

برچسبها: چگونه از هک آنلاین اکانت هایمان در امان باشیم ؟,

نکات ایمنی ایمیل برای جلوگیری از کلاهبرداری و اسپم

ایمیل یکی از ابزار ضروری امروزی در برقراری ارتباط و فعالیت های اینترنتی است، به همین دلیل بسیار مورد توجه کلاهبرداران، مجرمان اینترنتی و شرکت های تبلیغاتی است. به منظور حفاظت خود در برابر فیشینگ و کلاهبرداری های اینترنتی ضروری است که مدیریت امن ایمیل ها را یاد بگیریم.

در این مقاله شما با مدیریت پیوست های ایمیل و نکاتی برای مبارزه با اسپم ها آشنا خواهید شد. علاوه بر این خواهید آموخت که چگونه از حملات فیشینگ جلوگیری کرده و آنها را شناسایی کنید.

اسپم

اسپم یا هرزنامه به ایمیل هایی اطلاق می گردد که ناخواسته و معمولا تبلیغاتی هستند. امروزه قسمت اعظم ایمیل ها را اسپم ها تشکیل می دهند. این امر به دلیل آن است که ارسال هزاران اسپم در یک زمان کار ساده و بدون هزینه ای است، همچنین می توان بطور ناشناس این کار را انجام داد و در بسیاری از موارد از قوانین محدود کننده فرار کرد. کلاهبرداری از راه فیشینگ و برنامه های مخرب معمولا از طریق جاسازی در هرزنامه ها انجام می شود. بنابراین بسیار مهم است که قادر به مدیریت موثر هرزنامه ها در میل باکس خود باشیم.

نکاتی برای مقابله با هرزنامه (اسپم) :

- از مسدود کننده هرزنامه (اسپم بلاکر) استفاده کنید - اسپم بلاکرها در مسدود کردن اسپم ها به خوبی عمل می کنند و تا حدود بسیار زیادی از تعداد هرزنامه ها خواهند کاست. بسیاری از سرویس های ارائه دهنده ایمیل مانند یاهو و جیمیل از برنامه های اسپم بلاکر بسیار قدرتمندی استفاده می کنند که آنها را بطور رایگان در اختیار شما قرار می دهند. همچنین می توانید از برنامه های جداگانه مانند Mail Washer بر روی اوتلوک یا هر برنامه ایمیل دیگر استفاده کنید. متاسفانه با وجود اسپم بلاکرهای قدرتمند باز هم برخی اسپم ها با استفاده از ترفند های مختلف خود را به اینباکس ما می رسانند.

- به اسپم ها جواب ندهید - ممکن است وسوسه شوید تا به اسپمی جواب دهید و یا بر روی لینک های آن کلیک کنید و یا حتی برای خلاص شدن از شر آن ها بر روی لینک های لغو اشتراک درون اسپم ها کلیک کنید. کلیک بر روی لینک لغو اشتراک در ایمیل های معتبر معمولا جواب می دهد اما اسپمر ها از این راه ایمیل های فعال را شناسایی می کنند و با چندین برابر توان روی شما متمرکز خواهند شد. در واقع شما با جواب دادن به اسپم ها و یا کلیک بر روی لینک های آنها خود را فعال نشان داده و باعث ارسال چندین برابر اسپم به خود خواهید شد.

- نمایش تصاویر در ایمیل ها را خاموش کنید - برخی ایمیل ها حاوی تصاویری هستند که اسپمرها می توانند از طریق آن به شناسایی ایمیل های فعال بپردازند. زمانی که شما ایملتان را باز کنید و تصاویر لود شود، اسپمر متوجه زنده بودن ایمیل شما خواهد شد و مورد قبل تکرار خواهد شد!

- پنجره پیش نمایش ایمیل ها را خاموش کنید - برخی از سرویس های ایمیل پنجره پیش نمایشی برای مرور اولیه ایمیل های دریافتی ارائه می دهند. پیشنهاد می کنیم این امکان را خاموش کنید، زیرا با لود قسمتی از ایمیل نیز اسپمرها می توانند به شناسایی ایمیل های فعال بپردازند.

- به طور منظم به کنترل پوشه هرزنامه ها بپردازید - برخی اوقات اسپم بلاکر ها ایمیل های معتبر را نیز به اشتباه به پوشه هرزنامه ها ارسال می کنند. یه همین خاطر همیشه و در فواصل زمانی کوتاه به کنترل پوشه هرزنامه ها بپردازید تا ایمیل مهمی را به اشتباه از دست ندهید.

کلاهبرداری از طریق ایمیل

بسیاری از اسپم ها تبلیغاتی نبوده و در تلاش فروش چیزی به شما نیستند – آنها در تلاش برای دزدی اطلاعات، یا پول شما هستند. کلاهبرداری های ایمیلی فرم های مختلفی دارند. اما به طور کلی امیدها و وعده هایی به شما داده می شود که بیش از حد خوب و عالی به نظر می رسند و یا شما را از اتفاقی می ترسانند که در مقابل شما قرار دارد و برای مقابله مجبور به استفاده از وعده های آنها هستید! در کلاهبرداری های معمول شما با وعده های مختلفی مانند پیشنهادات کار در منزل، برنامه های کاهش وزن، برنامه های بخشودگی مالیاتی و برنامه های اینچنینی مواجه خواهید بود.

فیشینگ

فیشینگ نوعی از کلاهبرداری آنلاین است که فرمی از یک سایت معتبر مانند سایت بانکی شما را ساخته و درصدد ایجاد اعتماد برای گرفتن اطلاعات شماست. خرابکاران از این اطلاعات می توانند برای خالی کردن حساب شما یا دزدی هویست استفاده نمایند. ایمیل های فیشینگ معمولا با ایجاد ترس و فوریت انجام امری شما را برای اقدام به عملی آماده می کنند. برای مثال به شما اطلاع داده می شود که ورود مشکوکی به اکانت بانکی شما صورت گرفته و از شما خواسته می شود تا با کلیک بر روی لینک اقدام به تغییر رمز کنید. که لینک ارسال شده لینکی جعلی بوده و شما را به سایتی تقلبی وارد می سازد.

در زیر یک ایمیل فیشینگ آورده شده است که برخی از قسمت های آن را در ادامه توضیح خواهیم داد.

آدرس های ایمیل فریبنده - کلاهبرداران می کوشند تا سایت ها و آدرس هایی ایجاد کننده که بیشترین شباهت را با آدرس سایت اصلی داشته باشد تا بتوانند به راحتی کاربران را فریب دهند. به دقت به آدرس ایمیل فرستنده نگاه کنید. آدرس در واقع با یک N اضافه در americaN ساخته شده است. بجز این مورد باید یاد آور شویم که خرابکاران می توانند هر ایمیلی را در این فیلد وارد نمایند، حتی آدرس های کاملا معتبر را؛ پس مراقب باشید در دام این نوع کلاهبرداری قرار نگیرید. قرار گرفتن نام و آدرس معتبر ایمیل در بخش فرستننده به معنای معتبر بودن ایمیل نیست.

موضوعات نگران کننده - ایمیل های جعلی معمولا دارای موضوعاتی هستند که نامه را بسیار مهم و حاوی هشدارهای امنیتی نشان دهد، و چه کسی می تواند درمورد هشدارهای حساب بانکی اش بی تفاوت باشد !؟ در زیر چند مثال از موضوعاتی که کلاهبرداران بسیاری از آنها استفاده کرده اند آورده ایم. توجه داشته باشید که جاعلان و کلاهبرداران هر روز از ترفندهای مختلفی استفاده می کنند و ممکن است موضوعات استفاده شده آنها کاملا با این موارد تفاوت داشته باشد:

- شما یک پیغام مهم دارید.

- تنظیمات مهم بانکداری الکترونیک تغییر یافته است

- برنامه جدید حفظ حریم خصوصی (آگوست ۲۰۱۳)

- ورود غیرمجاز به اکانت شما

- به روز رسانی امنیتی حساب بانکی شما

- تایید ایمیل مورد نیاز است

جعل لوگو - اگر ایمیل جعلی بالا معتبر به نظر می رسد بخاطر جعل لوگوی بانک مرکزی آمریکاست، در حالی که این تصویر تنها یک کپی از لوگوی این بانک است که تاثیر زیادی در فریب کاربران دارد. بخاطر داشته باشید استفاده از هر لوگویی در ایمیل ها به راحتی قابل انجام است.

لینک های جعلی و گمراه کننده - در هنگام استفاده از لینک ها همیشه دقت داشته باشید و لینک اصلی سایت ها را خودتان وارد کنید. در تصویر ایمیل جعلی می بینید که آدرس بانک آمریکا بصورت لینک درآمده است اما با کلیک بر روی این لینک شما به صفحه ای همانند صفحه بانک آمریکا هدایت خواهید شد با این تفاوت که این سایت یک صفحه تقلبی است. هکرها این کار را از طریق ساخت صفحات همانند سایت اصلی و بالا آوردن آنها در یک آدرس که شباهت زیادی به آدرس اصلی دارد انجام می دهند و به راحتی با فریب شما از طریق این لینک ها در ایمیلتان شما را فریب داده و شما با دست های خودتان اطلاعات محرمانه بانکی تان را دودستی به آنها تقدیم می کنید! همیشه مراقب باشید، کلیک بر روی http://yahoo.com به معنی باز شدن سایت یاهو نیست! خودتان امتحان کنید. و همیشه همیشه همیشه یادتان باشد آدرس سایت های مهم را خودتان وارد کنید و درصورتی که نمی توانید بنا به هر دلیلی این کار را انجام دهید حتما آدرس سایت را حروف به حروف کنترل کرده و موارد امنیتی را به یاد داشته باشید.

ترساندن و اورژانسی نشان دادن قضایا - در پاراگراف دوم ایمیل می بینید که شما را از عواقب بی توجهی به مسائل می ترسانند. این شگرد جالبی برای مجبور کردن شما به کاری که آنها خواسته اند است. قبل از هرکاری مستقیما به بانک مورد نظرتان مراجعه و یا تماس بگیرید و در مورد ایمیل ارسالی از آنها سوال بپرسید تا دچار دردسر نگردید.

دیگر نکات و منابع :

به لینک ها اعتباری نیست! آنها را دنبال نکنید – برای ایمیل ها بسیار ساده است تا لوگوی یک شرکت معتبر را درون ایمیل گذاشته و خود را به جای آنها جا بزند و لینکی هم به سایتی شبیه به آنها بدهد اما همیشه یادتان باشد که لینک ها را یا خودتان تایپ کنید و یا از بوکمارک های خودتان برای ورود به سایت مورد نظر استفاده کنید. هیچگاه به لینک های درون ایمیل اطمینان نکنید.

حتما کلاهبرداری ها و اسپم ها را گزارش دهید - بسیاری از سرویس های ایمیل دکمه ای با نام This is Spam یا علامت گذاری به عنوان هرزنامه دارند، که بتوانید اسپم هایی که از دست آنها فرار کرده اند را گزارش دهید. همچنین امکانی برای گزارش Scam ها یا کلاهبرداری ها وجود دارد که می توانید از آن طریق به معرفی کلاهبرداری های ایمیلی بپردازید. در کشورهای توسعه یافته دولت نیز در این امر به کمک کاربران آمده و کاربران می توانند موارد مختلف را به آنها گزارش دهند اما متاسفانه در ایران چنین چیزی وجود ندارد.

اطلاعات بیشتری بیاموزید - آموزش بهترین روش برای جلوگیری از اتفاقات ناگوار است. هر روز اخبار و اطلاعات مختلفی درباره امنیت داده ها در مجلات مختلف مانند گویا آی تی بخوانید. خود را محدود به یک منبع نکرده و اطلاعات خود را از منابع معتبر و مختلف کسب کنید.

برخورد با پیوست های ایمیل

پیوست های ایمیل یا اتچمنت ها، در موارد بسیاری می توانند خطرناک باشند. چرا؟ چون آنها می توانند حاوی ویروس ها و بدافزارهای مختلفی باشند. زمانی که شما بدافزاری را دانلود و باز کنید، این بدافزار می تواند بطور خودکار و بدون نیاز به دخالت شما در سیستم شما نصب و اقدام به خرابکاری کند. شما حتی شک هم نخواهید کرد که سیستم در دست بدافزارهاست! بدافزارها می توانند به فایل های شما آسیب برسانند، رمزهای عبور شما را بدزدند و حتی از شما جاسوسی کنند پس بسیار باید مراقب باشید مخصوصا در مواجهه با پیوست های ایمیل هایی که به دستتان رسیده است.

نکاتی برای برخورد امن تر با پیوست ها

- پیوست هایی که آشنا نبوده و شما منتظر آنها نبودید را باز نکنید - حتی اگر ایمیلی از طرف یکی از دوستان شما ارسال شده باشد ممکن است این ایمیل بصورت خودکار و از طریق ویروس ها ارسال شده باشد. اگر فایلی از طریق دوستی برای شما ارسال شد حتما از طریق تلفن و یا ایمیل صحت داده های ارسالی را از وی جویا شوید.

- نرم افزار های امنیتی و آنتی ویروستان را همیشه بروزرسانی کنید - ویروس ها می توانند به سرعت گسترش پیدا کنند و اگر آنتی ویروس شما بروزرسانی نشده باشد نمی تواند در مقابل ویروس های جدید به مقابله برخیزد.

- فایر وال یا دیواره آتش خود را روشن کنید - دیواره های آتش از دسترسی افراد تبهکار و بدافزار ها به کامپیوتر شما از طریق اینترنت ممانعت به عمل خواهند آورد.

- فایل های پیوست شده را قبل از دانلود اسکن کنید - بسیاری از سرویس های معتبر ایمیل امکان اسکن فایل های اتچ شده به ایمیل را به رایگان در اختیار کاربران قرار می دهند، فایل ها را همیشه قبل از دانلود اسکن کرده و پس از آن نیز با آنتی ویروس آپدیت شده خودتان کنترل کنید.

برچسبها: نکات ایمنی ایمیل برای جلوگیری از کلاهبرداری و اسپم,

از ADSL تا ++ADSL2 ؛ تفاوت ها و شباهت ها

عبارت ADSL مخفف Assymetric Digital Subscriber Line به معنای خط اشتراک دیجیتال نامتقارن بوده که نوعی از تکنولوژی DSL می باشد. در این تکنولوژی ارتباطی امکان انتقال داده از طریق خطوط تلفن مسی می باشد. این انتقال داده ها با فرکانسی انجام می شود که برای انتقال صوت از آنها استفاده نمی شود. در نتیجه می توان همزمان از تلفن و اینترنت استفاده کرد.

به گزارش دنیای فناوری اطلاعات ؛ تکنولوژی ADSL برای اولین بار در سال ۱۹۹۸ به کار گرفته شد. با گذر زمان و پیشرفت تکنولوژی انواع جدیدی از ADSL با عنوان ADSL2 و +ADSL2 و ++ADSL2 ابداع شده است. سوالی که برای کاربران باهوش و کنجکاو پیش می آید این است که این نام ها چه تفاوتی با هم دارند؟

در حالت کلی تکنولوژی مورد استفاده در همه اینها برای اتصال به اینترنت یکسان بوده و تفاوتی نمی کند. بزرگترین تفاوت بین انواع مختلف این تکنولوژی، تفاوت در حداکثر سرعت اینترنتی است که شما می توانید داشته باشید. در ADSL حداکثر سرعت دانلود ۸Mbps و در ADSL2 حداکثر سرعت دانلود ۱۲Mbps می تواند باشد. این میزان در +ADSL2 به ترتیب ۲۰Mbps می باشد. همینطور سرعت برقرای لینک در ADSL حدود ۳۰ ثانیه و در +ADSL2 حدود ۱۰ ثانیه می باشد.

به طور مثال برای دانلود ۸۵۰MB با استفاده از این تکنولوژی های مختلف و نیز با داشتن حداکثر سرعت مدت زمان دانلود به صورت زیر است:

با +ADSL2 حدود ۵ دقیقه و ۴۰ ثانیه

با ADSL1 حدود ۱۴ دقیقه و ۱۰ ثانیه

با ADSL حدود ۱ ساعت و ۱۶ دقیقه

با Dial-up حدود ۳۳ ساعت و ۲۳ دقیقه

مزیت دیگر ADSL2 بر ADSL مسافتی است که می توانند با سیم مسی تحت پوشش قرار دهند. هرچه مسافت تحت پوشش بیشتر باشد، نرخ انتقال در یک فاصله معین بیشتر خواهد بود.

همانند سایر تکنولوژی های به روز شده، از کلیه وسایل سازگار با ADSL2 می توان برای ADSL نیز استفاده کرد. با این حال همه این تفاوتها به این بستگی دارد که ISP شما از کدام تکنولوژی استفاده می کند. حتی اگر ++ADSL2 هم داشته باشید و ISP شما از تکنولوژِی ADSL استفاده کند، سرعت شما تفاوتی نخواهد کرد.

علاوه بر ADSL2، تکنولوژی +ADSL هم نسخه دیگری از به روز رسانی ADSL است. در این به روز رسانیِ، سرعت های بالاتری نسبت به ADSL و ADSL2 می تواند پشتیبانی شود. +ADSL2 نیز شاخه ای از این نسخه به روزرسانی است.

در جدول زیر می توانید تفاوت های انواع مختلف تکنولوژی ADSL شامل استاندارد مورد استفاده، نام رایج، سرعت دانلود، سرعت آپلود و سال آغاز به کار را مشاهده کنید.

برچسبها: از ADSL تا ++ADSL2 ؛ تفاوت ها و شباهت ها,

نکته ضروری برای استفاده از بانکداری الکترونیک

در چند سال اخیر آن قدر از رسانه های مختلف در باب فواید بانکداری الکترونیک دیده و شنیده اید که نیازی به تکرار مکررات و واضحات نیست. اما طبیعتاً هر دست-ساخته بشری در کنار مزایا،مضررات و همراه با ساده کردن ها، خطراتی هم در پی دارد. فناوری های نوین هم از این قاعده کلی مستثنی نیستند.

۱- حسابی با دو مرحله تایید انتخاب کنید

تلاش اول تان این باشد که بانکی را برای حساب باز کردن انتخاب کنید که در زمینه بانکداری الکترونیک پیشرو باشد، سامانه اینترنتی مجهز و امنی داشته و حتماُ از «تایید دو مرحله ای» برای ورود به سامانه خود برخوردار باشد.

۲- یک رمز عبور قوی انتخاب کنید

۳- مسائل امنیتی را در مورد رایانه تان رعایت کنید و همیشه به روز نگه ش دارید

۴- از کلیک کردن روی لینک هایی که به صورت ایمیل برای تان ارسال شده خودداری کنید

۵- از یک مکان امن وارد حساب تان شوید

۶- همیشه وقتی کارتان تمام شد از حساب خود خارج شوید

به خود عادت دهید که همیشه بعد از اتمام کار از هر حسابی به طور کامل خرج شده و از خروج صحیح اطمینان حاصل کنید؛ خواه حساب ایمیل، خواه حساب مهمی مثل حساب بانکی.

۷- حتماً سامانه های آگاه سازی را برای حساب تان فعال کنید

الان دیگر همه بانک ها امکان آگاه سازی از تراکنش ها توسط پیامک یا ایمیل را دارند؛ مثلاً هر موقع مبلغی از حساب تان برداشت شود اطلاع داده می شود؛ حتماً این امکانات را درخواست و فعال کنید. بهتر است تنظیم کنید که پایان هر روز خلاصه وضعیت حساب برای تان ارسال شود.

۸- به طور دائم حساب تان را زیر نظر داشته باشید

وقتی ندانید چقدر موجودی داشته اید و الان چقدر موجوی دارید، چطور می خواهید از بروز تغییر در آن باخبر شوید. باید حتماً حساب بانکی خود را حداقل به طور هفتگی کاملاً بررسی کنید و از صحت تراکنش های طول هفته مطمئن شوید.

برچسبها: نکته ضروری برای استفاده از بانکداری الکترونیک,

5نکته اساسی در بهینه سازی سایت برای مبتدیان

اگر به تازگی سایت خود را راه اندازی کرده و خواهان کسب ترافیک و مخاطب هستید باید به فکر دو مساله مهم باشید : تجربه کاربری و موتورهای جستجو.

مورد اول مربوط به طراحی , تولید محتوا و سرویس های است که از سوی شما برای کاربران در نظر گرفته و باعث جذب آنها می شود. اما در شماره ۲ اوضاع فرق می کند باید نکاتی را رعایت کنید تا علاوه بر داشتن ویژگی های گروه اول باعث خشنود شدن موتورهای جستجوی نظیر گوگل هم بشود. در این مقاله به ۵ نکته اساسی برای بهینه سازی سایت جهت موتورهای جستجو اشاره می کنم.

عنوان مقالات

گوگل تنها تعداد ۷۰ کاراکتر از عنوان مقالات را در صفحه نتایج خود نشان می دهد.سعی کنید عنوانی منحصربفرد و گویا که مشخص کننده محتوای مقاله باشد انتخاب کنید. وجود کلمات کلیدی , اعداد و کلمات جذاب در عنوان یک مقاله از راهکار خوب جلب توجه است.

شرح مختصر مقاله ( meta description)

با ارایه یک شرح مفید و مختصر از موضوع مقاله خود علاوه بر جذب کاربران به موتورهای جست وجو نیز کمک می کنید تا یک توصیف کلی از محتوای پست داشته باشند. باید یادآور شوم فقط ۱۶۰ کاراکتر از meta description در صفحه نتایج نمایش داده می شود. وجود کلمات کلیدی در این چند خط یک ایده خوب است. ;]

پرهیز از meta keywords

کلمات کلیدی متا نتنها دیگر ارزش زیادی در موتورهای جستجو ندارند بلکه ممکن است باعث ضرر نیز بشوند. اما اگر عاشق آنها هستید پیشنهاد میکنم بیشتر از ۵ کلید واژه استفاده نکنید.

قرار دادن تگ H1

تگ h1 از مهمترین قسمت ها در جلب توجه کاربران و همچنین موتورهای جستجو است. شما باید تنها برای یک مرتبه از این تگ در صفحه سایت خود بهره ببرید اگر بیش از چند تگ h1 در یک صفحه بکار برده شود ممکن باعث سردرگمی ربات جستجوگر شده و در نتیجه تنبیه شوید.

تثبیت موضوع سایت

مطمنا در ابتدای راه اندازی وب سایت تان تصمیم گرفته اید که در چه زمینه ای شروع به فعالیت کنید. شما باید همواره در همین راه قدم بردارید و از پرداختن به موضوعات بی ربط پرهیز کنید. وجود این گونه مقالات و گزارش ها ارزش کلمه کلیدی شما را کاهش می دهد.

در مقاله قبلی با عنوان بهینه سازی اصولی وب سایت توضیح مختصری در رابطه با بحث سئو ارایه شد. این مقاله نیز برای سطح مبتدی نگارش شده است که در اینده به بررسی تخصصی تر هر موضوع خواهیم پرداخت.متشکرم.

برچسبها: 5نکته اساسی در بهینه سازی سایت برای مبتدیان,

گوگل: اندروید از آیفون امنتر است!

مدیرعامل گوگل در پی انتشار اخبار مرتبط با ناامنی آندروید، معتقد است که این سیستمعامل امنیت بیشتری نسبت به iOS اپل دارد.

به گزارش اخبار خارجی موبنا، در حالی که آندروید یکی از محبوبترین سیستمعاملهای موبایلی است بدافزارهای زیادی نیز برای آن نوشته شده، اما مدیرعامل گوگل معتقد است که با وجود همه تهدیدات، گوشیهای مبتنی بر آندروید از آیفون اپل امنیت بیشتری دارند.

برچسبها: وگل: اندروید از آیفون امنتر است!,

نگاهی به وضعیت آسیب پذیری وب سایت ها در برابر حملات سایبری

این چند وقت خبرهای متعددی داشتیم از هک شدن وب سایت های مختلف، حتی وب سایت های شرکت های امنیتی؛ امروز هم که از حمله هکرها به وب سایت های ضد ویروس های ESET و Bitdefender مطلع شدید.

قبلاً گفته بودیم که امسال سالی است که هک خواهید شد، اما واقعاً مشکل چیست و این مشکلات از کجا آب می خورند؟

طبق آمار شرکت DOSarrest، یکی از شرکت های فعال در زمینه امنیت اینترنت، ۹۰ درصد از ۵۰ وب سایت هایی که بررسی شده اند حداقل یک نقطه ضعف داشته اند؛ از این بین، مشکل ۹۵ درصد آنها، استفاده از نرم افزارها و ماژول های قدیمی و منسوخ بوده است.

به جز بحث به روز نبودن نرم افزارها، جعل درخواست میان وب سایتی (CSRF) و حملات تزریق کد (XSS) هم از موارد مهمی هستند که روند کنونی نشانی از مقابله موثر با آنها ندارد.

سی سرف (CSRF) نوعی حمله است که کاربری که در یک نرم افزار ثبت ورود (Login) کرده را مجبور به فرستادن یک درخواست به آن نرم افزار تحت وب می کند تا عمل مورد نظر را انجام دهد. همچنین در حمله تزریق کد، مهاجم، کدهای آلوده را در حفره های امنیتی وب سایت مورد هجوم تزریق می کند.

مدیر عملیاتی امنیتی شرکت DOSarrest می گوید: «مسئله مهم آسیب پذیری ۹۰ درصدی وب سایت های مورد بررسی نیست، خطر اصلی حفاظت اطلاعات و مدیریت حملاتی است که انجام می شوند. سطح استاندارد ما بالا است و فقط یک یا دو وب سایت بودند که موردی برای رفع عیب در آنها نیافتیم. در بیش از ۹۰ درصد وب سایت های بررسی شده نقص های مهمی وجود داشت که می توانند باعث به سرقت رفتن اطلاعات حساس داخل وب سایت ها شوند»

به علاوه، تزریق SQL -شامل وارد کردن کوئری SQL به منظور دست یابی به پایگاه داده- هم به وفور اتفاق می افتد. شرکت DOSarrest می گوید حدود ۲۲ درصد از وب سایت های مورد بررسی در برابر تزریق SQL آسیب پذیر بودند، حتی بعضی از آنها در چندین زمینه دیگر هم ضعف های مختلفی داشتند.

در اردیبهشت ۱۳۹۱ شرکت امنیتی WhiteHat Security گزارش داد که میانگین نقاط ضعف در هر وب سایت در حال کاهش است و از ۷۹ مورد در سال ۱۳۹۰ به ۵۶ تا در سال ۱۳۹۱ تقلیل یافته؛ از سوی دیگر طی بررسی های این شرکت مشخص شد که در سال ۱۳۹۱ روزانه ۸۶ درصد از وب سایت های مورد آزمایش حداقل یک نقطه آسیب پذیر در برابر حملات سایبری داشته اند.

امنیت وب سایت ها به سان یک هدف در حال حرکت است و سازمان ها و مدیران وب سایت ها باید به درک بهتری از آن برسند. مشکل این است که معمولاً تا فاجعه ای رخ ندهد اقدامات لازم صورت نمی گیرد و کسی به فکر اصلاح نقاط حساس و آسیب پذیر نمی افتد.

علاج واقعه قبل از وقوع باید کرد و گرنه پشیمانی به بار می آید. اگر صاحب یک وب سایت هستید و اطلاعات کافی برای حفظ امنیت آن را ندارید توصیه می کنیم طی یک برنامه مستمر، امنیت وب سایت خود را به شرکت های متخصص در این زمینه واگذار کنید حتی اگر نیاز دیدید نسبت به استخدام یک متخصص امنیت اطلاعات اقدام نمایید تا از رفع نواقص وب سایت خود مطمئن شوید.

اگر تجربه مدیریت یک وب سایت را داشته اید از مشکلات حفظ امنیت آن بنویسید؟ پیش آمد که وب سایت تان مورد حمله قرار گیرد؟ واکنش شما چه بود؟

برچسبها: نگاهی به وضعیت آسیب پذیری وب سایت ها در برابر حملات سایبری,

دوست دارید بدانید چه کسی در اینترنت جاسوسی شما را می کند؟ مرورگر فایرفاکس راه حلی دارد

شرکت موزیلا، سازنده مرورگر فایرفاکس، به تازگی افزونه ای به نام Lightbeam for Firefox را معرفی کرده که تاریخچه وب گردی شما را به تصویر می کشد و نشان می دهد کدام وب سایت ها و اپلیکیشن ها در حال ردیابی یا رصد شما هستند و اینکه چطور با هم ارتباط دارند.

این شرکت چندی پیش یک افزونه آزمایشی به اسم Collusion را عرضه کرده بود تا کاربران به درک بهتری از مفهوم ردیابی شدن برسند. افزونه جدید در ادامه همین مسیر و در فاز دوم توسعه آن ایجاد شده و به کاربران امکان می دهد ببینند دقیقاً چه کسی و چگونه به اطلاعات شان دسترسی دارد.

به علاوه با این افزونه به هر گونه ابزار ثانویه ای که به ردیابی، جمع آوری اطلاعات و به اشتراک گذاری آنها بپردازد دسترسی دارید و می توانید ببینید گشت و گذار شما در وب چطور روی این آنها تأثیر می گذارد.

برای استفاده از آن کافی است افزونه را روی مرورگر فایرفاکس خود نصب کنید تا خودش شروع به تجزیه-تحلیل وب سایت هایی که دیدن می کنید بپردازد و نتیجه را به صورت گرافیکی به شما نشان دهد. بعد حق انتخاب دارید نتایج را با پایگاه داده لایت بیم به اشتراک بگذارید تا در نهایت تحلیلی وسیع تر از عوامل موثر و مرتبط با ردیابی کاربران به دست آید.

موزیلا می گوید که این پروژه هنوز در اول راه است و با گذشت زمان از دقت عمل بیشتری برخوردار خواهد شد. در ضمن همه کدهای لایت بیم فایرفاکس در Github هم قرار داده شده تا کسانی که نیاز به ایجاد تغییر در آن دارند دسترسی کامل به منابع کدها داشته باشند.

برچسبها: دوست دارید بدانید چه کسی در اینترنت جاسوسی شما را می کند؟ مرورگر فایرفاکس راه حلی دارد,

دلیل برای آنکه به سوی ویندوز ۸٫۱، کوچ کنید!

ویندوز ۸٫۱ (موسوم به ویندوز بلو) را میتوان اولین بهروزرسانی عمده برای نسخه قبلی سیستم عامل ویندوز عنوان کرد. این بهروزرسانی در ۱۴ مه سال ۲۰۱۳ توسط مایکروسافت، رسما معرفی شد. برخلاف سایر نسخههای سیستم عامل ویندوز، ویندوز ۸٫۱ یک بهروزرسانی رایگان برای سیستم عامل ویندوز به شمار میآید. در این مطلب، خواهیم دید که این نسخه جادویی چه ویژگیهایی را در خود گنجانده است و چرا باید به آن، نقل مکان کنید!

۱- جستجوی هوشمند

بهطور پیشفرض، جستجوی هوشمند جدید سیستم عامل ویندوز ۸٫۱، نتایج ارتباط یافتهای را از موتور جستجوی “بینگ”، اطلاعات نقش بسته برروی هارد درایو شما و اسکایدرایو به نمایش، در میآورد. البته اگر نمیخواهید از چنین ابزار سودمند و کارآیی استفاده کنید، گزینهای برای غیر فعال کردن آن وجود دارد.

به طور مثال اگر برای آهنگی در این جستجوگر هوشمند اطلاعاتی بخواهید، جستجوی هوشمند ویندوز ۸٫۱ به شما اطلاعاتی از گروه سازنده ، سال تولید و … آهنگ مورد نظرتان را نشان میدهد.

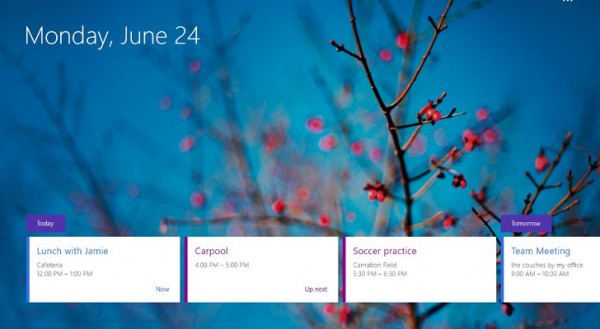

۲- برنامههای جدید و بهبود یافته

برنامههای پیشفرض مایکروسافت مانند ایمیل و تصاویر در این نسخه، بهبود چشمگیری داشتهاند. برنامه داک نیز بهتر شده است و شما میتوانید به آسانی از برنامهها و صفحه شروع در کنار یکدیگر، استفاده کنید. حتی اگر صفحه نمایش مانیتور شما بزرگ باشد، سه تا چهار برنامه در حال اجرا را نیز میتوانید در کنار یکدیگر استفاده نمایید.

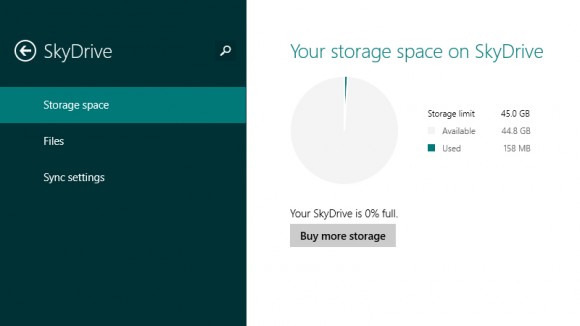

۳- قابلیتهای ابری بهتر

برنامه اسکای درایو را میتوان یکی از دوست داشتنیترین اپلیکیشنهای ویندوز ۸ دانست. مایکروسافت در نسخه ۸٫۱ سیستم عامل ویندوز خود، قابلیتهای این نرم افزار را بهبود داده و آن را با سیستم عامل ویندوز هماهنگتر ساخته است. اسکایدرایو در این نسخه، گزینههایی را برای همگام سازی و پشتیبان گیری در اختیار کاربران قرار خواهد داد و حتی اشتراک گذاری نیز، ساده تر شده است.

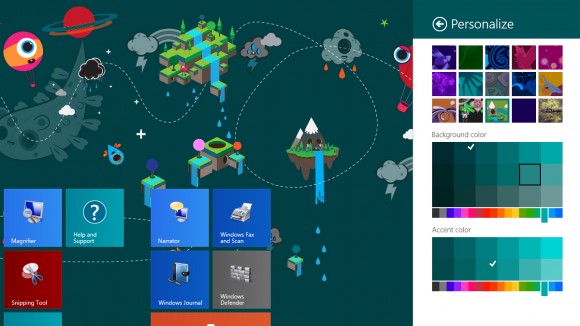

۴- شخصی سازی بیشتر

در ویندوز ۸٫۱ شما میتوانید بر بسیاری از مواردی که بر زیبایی رابط استارت اسکرین تاثیر میگذارند، سلطه کامل داشته باشید. رنگها و پسزمینههای بیشتری برای انتخاب وجود دارند حتی میتوانید گزینهای را پیدا کنید که از اسلاید تصاویر به جای یک تصویر ساده، در پس زمینه استفاده میکند. شما حتی میتوانید صفحه استارت اسکرین را با صفحه نرم افزارها، جایگزین نمایید.

مایکروسافت در این نسخه، گزینهای را گنجانده که میتواند شما را مستقیما به صفحه “دسکتاپ” هدایت نماید. دکمه “استارت” نیز به صفحه دستکاپ بازگشته اگرچه کارآیی خود را از دست داده است!

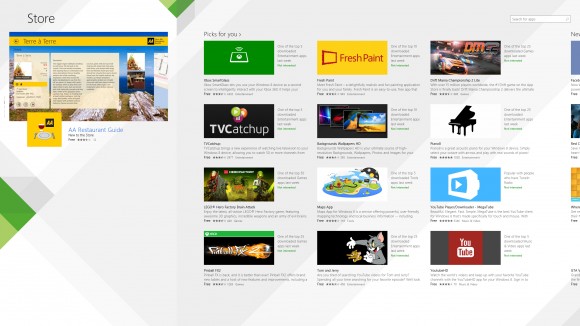

۵- فروشگاهی جذابتر و متفاوت

هنگامی که فروشگاه مایکروسافت برای اولین بار معرفی شد، احساس بدی را از آن به دست آوردم! این برنامه در ویندوز ۸٫۱ نیز وجود دارد و به نظر میرسد که خیلی بهتر شده است. اپلیکیشن “استور” در ویندوز ۸٫۱، رابط کاربری جدید و متنوعی را تجربه میکند. گزینههایی درباره توصیف یک برنامه خاص در فروشگاه مایکروسافت، اضافه شده است و حتی میتوانید به برنامه دلخواه خود، رای دهید.

برچسبها: دلیل برای آنکه به سوی ویندوز ۸٫۱، کوچ کنید!,

نزدیک به ۲ میلیون رمز از رمزهای عبور لو رفته حساب های کاربری ادوبی از این قرار بوده: ۱۲۳۴۵۶

حتماً پیش از این خبر لو رفتن شناسه کاربری و رمز عبور ۳۸ میلیون حساب کاربری ادوبی (Adobe) را شنیده اید. حال یک متخصص امنیت رمز عبور، از گروه مشاوره استریکچر، ۱۰۰ مورد از پر استفاده ترین رمزهای عبور کاربران ادوبی را منتشر کرده. در عین ناباوری مشخص شد که حدود ۲ میلیون از تن از کاربران ادوبی، رمز ۱۲۳۴۵۶ را برای خود انتخاب کرده بودند.

در رده دوم رمزهای پرکاربرد، ۱۲۳۴۵۶۷۸۹ قرار داشت، به طوری که ۵۰۰۰۰۰ کاربر این رمز را برای حساب کاربری شان گذاشته بودند. رمز های password و adobe123 هم به ترتیب با ۳۵۰۰۰۰ و ۲۰۰۰۰۰ کاربر در رده های بعدی قرار دارند.

اطلاعاتی که گروه استریکچر به طور علنی آشکار کرده، نشان از این دارد که کاربران هنوز بحث انتخاب رمز عبور مناسب را جدی نگرفته اند. از طرف دیگر رویکرد ادوبی نیز به شدت مورد انتقاد متخصصان امنیت قرار گرفته. سیستم این شرکت اساساً نباید اجازه استفاده از چنین رمزهای عبوری را به کاربران می داد.

با این وجود، این گروه امنیتی اعلام کرده که هیچ راهی برای تائید این اطلاعات وجود ندارد، در عین حال ذکر کرده اند که تا حد زیادی از صحت اطلاعات موجود در لیست منتشر شده خود اطمینان دارند.

همیشه این مسئله مطرح می شود که کاربران بدون آگاهی از روش انتخاب رمز عبور مناسب، آسان ترین و دم دستی ترین رمز را برای خود انتخاب می کنند، اما این کاربران یک نکته اساسی را در این میان از یاد می برند، رمزی که به آسانی به ذهن سپرده شود، به آسانی هم کِرَک می شود.

برچسبها: نزدیک به ۲ میلیون رمز از رمزهای عبور لو رفته حساب های کاربری ادوبی از این قرار بوده: ۱۲۳۴۵۶,

3روش تنظیم مرورگر برای حساب کاربری میهمان در ویندوز

اخیرا مقاله ای مبنی بر اجازه دسترسی کاربران به رایانه بدون اجازه دسترسی آنان به اطلاعات خاص شما در نت فارسی منتشر شده است. اما واقعا راجع به آنچه در وب سرچ می کنند و دیدن اطلاعات شاید خاص شما که آن ها را در آن دخیره کرده اید چطور؟

به گزارش دنیای فناوری اطلاعات ؛ پیشنهاد می کنیم نگاهی هر چند کوچک به مراحل پائین بیندازید، اما نکته ای که همیشه در میان است، اینست که یک چیز هر چقدر هم امن باشد باز هم امکان نا امن سازی آن وجود دارد و هر کسی می تواند حالت مرورگر میهمان را به نوع معمولی اش بازنشانی کرده و فایل های شخصی موجود در رایانه تان را مشاهده کند.

۱- یک کاربر کروم جداگانه بسازید

کروم همواره به شما اجازه ساخت پروفایل های جداگانه را با اضافه کردن کاربران جداگانه می دهد. هر کاربر تاریخچه، ورودی سایت ها، بوکمارک ها و به طور کلی تنظیمات خاص خود را دارد.

به یاد داشته باشید که هیچ گونه محافظتی در سوئیچ بین کاربران وجود ندارد، و این امکان دسترسی میهمان به صورت کاملا آزاد بدون درخواست اطلاعات و نیاز به وارد کردن اطلاعات به پروفایل اصلی را می دهد. گوگل این اخطار را به کاربرانش می دهد که این امکانی مناسب برای حفاظت از اطلاعات شخصی نیست و یک راحتی برای افرادی که می خواهند به صورت یکسان از یک مرورگر استفاده کنند. برای ساخت کاربر جدید در مرورگر کروم، صفحه تنظیمات را از منوی کروم باز کنید و در کمی پائین تر بر روی “Add new User” کلیک کنید.

اکنون برای وارد کردن نام و آیکون اختصاصی از شما درخواست می شود. اگر می خواهید حساب کاربری برای تمامی میهمانان خود تدارک ببینید بی آزردگی خاطر نام “Guest” را وارد کنید.

اکنون که حساب کاربری با موفقیت ساخته شده است امکان سوئیچ کردن بین کاربران درون کروم یا استفاده از میانبر جداگانه موجود بر دسکتاپ امکان دسترسی به حساب های کاربری جداگانه را خواهید داشت.

۲- ایجاد حساب جدید فایرفاکس

این امکان تنها مختص کروم نیست و می توناید حساب کاربری جداگانه ای را در فایرفاکس نیز ایجاد کنید ضمنا این ویژگی در این ساختار برای دسترسی شانس کمتری را داراست و امنیت را کمی بیشتر تضمین می کند.

برای دسترسی به آن، تمامی پنجره های فایرفاکس را ببندید، دکمه ویندوز (ردیف پائینی کیبورد، دومین کلید از سمت چپ) را به همراه R بفشارید و اجازه دهید تا Run اجرا شود. سپس دستور زیر را مطابق شکل با کپی پیست یا تایپ در آن وارد کنید.

از درون مدیریت پروفایل های فایرفاکس، امکان دارید تا با کلیک بر روی دکمه “Create Profile” کاربری جدید ایجاد کنید. اگر تمایل دارید تا پس از هر بار باز شدن فایرفاکس نام کاربری خاصی را انتخاب کنید، تیک باکس “Don’t ask at startup” را بردارید. اکنون با وارد کردن اطلاعات کاربری جداگانه، بوکمارک، تاریخچه، کوکی و تنظیمات داده ای کاربر جداگانه ای خود را دارید که شخص دیگر اجازه ورود به آن را نخواهد داشت.

۳- استفاده از حالت Kiosk مرورگر کروم

کروم همچنین مد کیوسک را نیز شامل می شود که صفحه بکر و دست نخورده شما را شامل می شود. این قابلیت برای ترمینال های مرور وب در نظر گرفته شده اما می تواند برای ارائه یک مرورگر تمام صفحه به افراد به نحوی که امکان بازگشت به پنجره را با فشردن F11 نخواهند داشت، مورد استفاده قرار گیرد.

برای استفاده از این خصیصه نیز، تنها یک شورتکات از کروم ایجاد کنید (یا از میانبر کنونی استفاده کنید)، بر روی آن راست کلیک کنید، Properties را کلیک کرده و عبارت –Kiosk را به انتهای باکس نهایی اضافه کنید.

اکنون تمامی پنجره های باز کروم را ببنید و میانبر خود را اجرا کنید. مشاهده می کنید که کروم در حالت کیوسک (دکه) اجرا می شود و تمامی صفحه را اشغال و از داده های مروری کنونی کروم استفاده می کند، پس به راحتی می توانید این ویژگی را در یک پروفایل کاربری دیگر از کروم ادغام کنید و به طور کامل محیط ایزوله شده ای را بوجود آورید.

برای خروج Alt+F4 و برای سوئیچ و جا به جایی به برنامه های در حال اجرای دیگر Alt+Tab را بفشارید، پس باز هم برای بسیاری از سناریو ها این راه حل کاری از پیش نمی برد…

ضمن این که فایرفاکس هم با اد اون های شخص ثالث امکان ایجاد قابلیت کیوسک را برایتان فراهم می کند.

چرا مرورگر دیگری را در اختیارشان نگذاریم؟

خوب اگر دارید که دیگر چه کاری است این همه سختی را متحمل شوید؟! این بهترین راه حل است [چرا به ذهن خودم نرسید؟! :-/] البته در صورتی که چند مرورگر را به صورت نصب شده در اختیار داشته باشید…

هر چند اگر هیچ مرورگر دیگری هم دم دست نداشته باشید همیشه گردن Internet Explorer بیچاره برای اینجور کار ها از مو هم باریک تر است! بگو خب!

صرفا جهت اطلاع !!

همانطور که می دانید یا شاید هم نه که به ما چه، هر مرورگر بوکمارک، کوکی و اطلاعات ورودی سایت خاص خودش را دارد، پس آن ها محیط بروز وب خود را دارند؛ البته این به شرطی است که از آن ها نخواهید اطلاعات را از مرورگری وارد کنند.

استفاده از مد ناشناس یا مرور خصوصی

از تمامی این موارد که بگذریم، امکان استفاده میهمان از حالت شخصی یا ناشناس هم هست. در این قابلیت، مرورگر از کوکی های جدگانه ای برای مهمانان استفاده می کند که امکان ورود به هیچ کدام از حساب های کاربری را نخواهند داشت اما توجه داشته باشید که باز هم اگر بخواهند می توانند به بوکمارک ها، تاریخچه سرچ و آدرس های خود پر شونده آدرس بار دسترسی داشته باشند، پس این هم خصوصی ترین گزینه نیست [حتی اگر چنین قصدی هم نداشته باشند به راحتی با تایپ کردن حرف یا کلمه در آدرس بار ممکن است بعضی سایت ها به صورت خودکار لیست شوند].

پس از اتمام فعالیت هم با بستن پنجره ها، تمامی اطلاعات جستجو پاک، از تمامی اکانت های وارد شده خارج شده و هیچ اثری از جستجو های وی باقی نخواهد ماند.

برچسبها: 3روش تنظیم مرورگر برای حساب کاربری میهمان در ویندوز,

چرا ما بارکدهای مربع شکل (کدهای QR) را همه جا می بینیم ؟؟

کدهای QR در مکان ها و نقاط مختلفی مانند تبلیغات،آگهی ها،اعلانات تجاری و از همه مهمتر جدیدا روی همه محصولات قرار می گیرند. آنها در مارکت ها و بازارهای مشهور به وفور دیده می شوند .اگر چه به ندرت دیده می شود کسی را ببینیم که با وسیله ای در حالت اسکن آنها باشد.

به گزارش دنیای فناوری اطلاعات ؛ این بارکدها می توانند توسط دوربین گوشی های هوشمند شما ضبط شده و مورد تجزیه تحلیل قرار گیرند.به عنوان مثال یک کد QR ممکن است حاوی آدرس یک سایت باشد که مشتریان را به آن هدایت می کند.اما اجازه دهید ببینیم این کدهای QR واقعا چی هستند.با ما همراه باشید.

حروف QR یا کدهای QR خلاصه شده عبارت “Quick Response code” به معنای لغوی کد واکنش سریع است.این کدهای QR که از قطعات مربع شکل تشکیل شده اند در ابتدا در کشور ژاپن توسعه یافتند.برخلاف بارکدهای UPC سنتی که از تعدادی خطی افقی پشت سر هم تشکیل شده بودند یک کد QR علاوه بر سرعت بیشتر می تواند اطلاعات بیشتری را نیز نسبت به بارکدهای سنتی به مشتریان ارائه دهد.

کدهای QR برچسب هایی هستند که تنها توسط دستگاه ها قابل خواندن هستند.درک این مفاهیم برای کامپیوترها فوق العاده راحت است. به طوری که می توان گفت سختی یا پردازشی که کامیپوترها برای فهمیدن متنهای ساده انجام می دهند بسیار بیشتر از پردازش مورد نیاز برای درک کدهای QR است.از کدهای QR برای اهداف مختلفی استفاده می شود از به دست آوردن اطلاعات کالاها گرفته تا شناسایی دقیق هر آیتم یا کالا.

یک نقطه چیست؟

بر خلاف فناوری NFC کدهای QR شامل هیچ قطعه الکترونیکی یا اینکه نیاز به تکنولوژی خاصی داشته باشند نیستند.این کدها تنها یک شبکه از بخش های سیاه و سفید چاپی روی یک تکه از کاغذ هستند که می توانند توسط هر دوربینی ضبط شده و مورد تجزیه تحلیل قرار گیرند.که البته فرایند تجزیه تحلیل توسط یک گوشی یا کامپیوتر صورت گرفته و بسیار ساده و سریع این کار انجام می شود.

معمولا کدهای QR توسط یک برنامه اسکنر که روی یک گوشی هوشمند نصب شده ,مورد اسکن قرار می گیرد.این برنامه به شما اجازه می دهد تا از بارکد عکس گرفته ، سپس برنامه به صورت خودکار بارکد را پیدا کرده و مورد تجزیه تحلیل قرار می دهد در نهایت هم اطلاعات را به شکلی که برای شما قابل فهم باشد درآورده و نمایش می دهد.

موارد استفاده دیگر :

از کدهای QR به غیر از موارد استفاده ای که ذکر شد به منظور اهداف دیگری نیز مورد استفاده قرار می گیرد. برای مثال زمانی که شما قصد دارید سیستم تصدیق هویت دو مرحله ای گوگل را برقرار کنید, گوگل روی صفحه ماینتور شما یک کد QR نمایان می کند.بعد این کد می تواند توسط برنامه Google Authenticator روی گوشی هوشمند شما مورد اسکن قرار گیرد و در نتیجه گوشی هوشمند شما به صورت خودکار اطلاعات هویتی را پر می کند. با این روش بسیار راحت دیگر نگرانی بابت وارد کردن درست اطلاعات هویتیتان نخواهید داشت.

یک نوع کاربرد دیگر از کدهای QR این است که به گوشی هوشمند و کامپیوتر اجازه می دهد تا با یکدیگر بدون ایجاد هیچ نوع شبکه ای ارتباط برقرار کنند.روش کار به این صورت است که گوشی فقط مجبور است صفحه کامیپوتر را ضبط کرده و مورد تجزیه تحلیل آنی قرار دهد.

از کدهای QR می توان برای ورود به وبسایت ها نیز استفاده کرد. برنامه AirDroid به شما اجازه می دهد تا با اسکن یک کد QR که روی صفحه نمایش نشان داده شده است به وبسایت مورد نظر خود وارد شوید.با این روش دیگر نیازی به وارد کردن رمز عبور نخواهد بود.

آیا واقعا این کدها مفید هستند؟

کدهای QR کاربردهای خاص خودشان را دارند.آنها تکنولوژی بسیار پایین و راه حلی ساده هستند که روی هر دستگاهی که از دوربین برخوردار باشد کار می کنند.از آن طرف تکنولوژی NFC به سادگی و راحتی این کدها نیستند.کاربران با این کدهای QR بسیار راحت می توانند در وبسایت های مورد علاقشان فعالیت داشته باشند.همانطور که گفته شد از مهمترین برتری های این کدهای QR نسبت به بارکدهای قدیمی با خطهای افقی می توان به سرعت بیشتر و توانایی نگه داشتن داده های بیشتر اشاره کرد.

چگونه از کدهای QR استفاده کنیم ؟

اگر شما قصد استفاده از کدهای QR را دارید تمام چیزی که شما لازم دارید یک برنامه بارکدخوان روی گوشی هوشمندتان است.

در پلتفرم اندروید یک برنامه بارکدخوان به صورت پیشفرض روی سیستم عاملتان نصب شده است اگر کار کردن با این برنامه را دوست ندارید می توانید از لینک Barcode Scanner بارکدخوانی دیگر را دانلود کنید. در پلتفرم آیفون نیز چند برنامه بارکدخوان وجود دارد که از مشهورترین آنها می توان به Redlaser اشاره کرد که از طریق لینک RedLaser قابل دانلود است.

بعد از دانلود برنامه مورد نظر کافی است آنرا نصب کرده اجرا کنید و در حالت اسکن قرار دهید تا کد QR روی صفحه نمایش شما را پیدا کند.بعد برنامه نوع فعالیت را بنا به بارکد تشخیص داده و به انجام آن فعالیت می پردازد.

البته ناگفته نماند برنامه هایی مانند Google Authenticator که از کدهای QR استفاده می کنند از اسکنرهای داخلی خاص خود برخوردارند بنابراین لازم به استفاده از برنامه ای جداگانه برای این کار نیست.

برچسبها: چرا ما بارکدهای مربع شکل (کدهای QR) را همه جا می بینیم ؟؟,

مقایسه ویندوز۸ با ویندوز۷

ویندوز ۸ برای مایکروسافت یک اجبار است. مایکروسافت برای بقا در بازاری که مشتریانش روزبهروز از دستگاههای حجیم و غیرقابل حمل PC به سمت تجهیزات قابلحمل یورش میبرند، مجبور بود به سیستمعامل جدیدی روی بیاورد که روی تمام دستگاهها تجربه یکسانی را برای کاربر بههمراه داشته باشد.

از سوی دیگر، بخش عظیمی از مشتریان مایکروسافت شرکتها و کسبوکارهایی هستند که ویژگی اصلیشان مقاومت در برابر تغییر است و نمیتوانند یا نمیخواهند با سیستم دسکتاپ سنتی خداحافظی کنند.

بههمین دلیل، مایکروسافت با طراحی و عرضه ویندوز ۸ درواقع سیستمعامل «دورانگذار» را معرفی میکند. سیستمعاملی که رابط لمسی جدید و کاشیهای رنگارنگ جذاب، پوسته بیرونی آن را تشکیل میدهند و در عین حال هنوز نتوانسته (یا نخواسته) است که پیوندهایش را با ریشههای دسکتاپی که بیش از بیست سال قدمت دارند، بگسلد. اما بهنظر میرسد که این آخرین باری است که کاربران میتوانند تجربه اصیل رابط کاربری کامپیوترهای شخصی را در کنار سیستم لمسی و رنگارنگ جدید یک جا ببینند. آنچه در ادامه از نظرتان میگذرد، ترکیبی است از بررسی و تحلیلهایی که در نشریات معتبر خارجی درباره ویندوز ۸ آورده شده به همراه تجربیاتی که ما از کار کردن چندین هفتهای با این نسخه جدید ویندوز داشتهایم.

مقایسه با ۷

به جز کاهش سرعت بوت که بهواسطه سبکتر شدن سیستمعامل به دست آمده است، تفاوت چندانی میان کارایی دو نسخه اخیر ویندوز مشاهده نمیشود. آزمایشها و مقایسههایی که روی نسخه ۷ و ۸ ویندوز انجام شده است، تشابهات فراوانی را میان این دو نسخه نشان میدهد که البته چندان هم دور از ذهن نیست. به هرحال بیشتر اجزا و عناصر ویندوز۸ در واقع بر مبنای اجزای متناظرشان در ویندوز ۷ (البته به همراه اندکی بهینهسازی) پیادهسازی شدهاند و در نتیجه کارایی مشابهی را فراهم میکنند. در سیستمی که ما ویندوز ۸ را روی آن آزمایش کردیم، حتی امتیازهایی که ویندوز ۸ به اجزای مختلف سیستمعامل میدهد، دقیقاً شبیه ویندوز ۷ است. البته تفاوتهای معنیداری در برخی تستهای خاص نظیر PCMark 7 دیده میشود که بهنظر میرسد بهواسطه استفاده ویندوز ۸ از Windows Media Foundation باشد که در این نسخه جایگزین Direct Show شده است. البته در همین موارد هم تفاوت کارایی میان این دو نسخه از ۱۰ درصد کمتر است.

ویندوز ۷

ویندوز ۸

نسخهها و قیمتها

مایکروسافت برای سادهکردن مدل تجاری خود، ویندوز ۸ را تنها در ۴ نسخه عرضه خواهد کرد. این نسخهها به ترتیب امکانات و کارایی ۸ Pro، ۸ ،RT و ۸ Enterprise هستند. در رقابت با اپلی که نسخههای اخیر سیستمعامل خود را با قیمتهایی ناچیز عرضه میکند، مایکروسافت اعلام کرده است که ارتقا از ویندوزهای XP، Vista و ۷ به نسخه ۸ Pro تا ۳۱ ژانویه ۲۰۱۳ با تخفیف ویژه و با قیمت ۳۹ دلار ممکن خواهد بود. البته این قیمت مخصوص نسخه آنلاین (فقط قابل دانلود) است و نسخه خرده فروشی با قیمت ۶۹ دلار عرضه خواهد شد. از ۳۱ ژانویه به بعد، قیمت این نسخه به ۱۹۹ دلار افزایش خواهد یافت. این درست همانند قیمت ۱۱۹ دلاری نسخه Professional ویندوز ۷ است که اکنون نیز در بازار به فروش میرسد. قیمت نسخه استاندارد هنوز مشخص نشده است. این بازی با قیمت، میتواند باعث جذب طیف بیشتری از مخاطبان بهسوی این سیستمعامل جدید شود. کاربرانی که در حال حاضر بهواسطه انتقادهایی که به محیط مترو وارد میشود، درباره ارتقا به نسخه هشتم ویندوز دو دل شدهاند شاید به این وسیله، به مهاجرت به این نسخه راغب شوند. ویندوز RT نسخهای است که مخصوص تبلتها یا دقیقتر بگوییم برای کار روی پردازندههای ARM عرضه میشود و تنها بهصورت از پیش نصبشده روی تجهیزات سختافزاری عرضه خواهد شد. ویندوز RT بهصورت پیشفرض با نسخهای از برنامه جدید آفیس ۲۰۱۳ عرضه خواهد شد اما فاقد محیط دسکتاپ است و تنها میتواند برنامههای سبک مترو را اجرا کند.

نسخه ۸، نسخه ابتدایی و سادهشده ویندوز ۸ است که بازار کاربران خانگی را هدف گرفته و بههمین دلیل فاقد ویژگیهایی نظیر رمزنگاری دادهها، پلتفرم مجازیسازی Windows To Go ، Hyper-V (محیط لایو بوت ویندوز ۸) و موارد مشابه است. نسخه ۸ Pro در واقع مشابه نسخههای Professional و Ultimate ویندوز ۷ کار خواهد کرد و بهاحتمال پرمصرفترین نسخه ویندوز خواهد بود. تنها قابلیت هایی از این نسخه حذف شدهاند که بیشتر در محیطهای سازمانی کاربرد داشتهاند. ویژگیهایی نظیر AppLocker، DirectAccess از این جمله هستند. درنهایت، کاملترین نسخه ویندوز ، نسخه Enterprise است که به همراه قابلیتها و ویژگیهایی عرضه میشود که کار مدیران IT سازمانها را در نگهداری و کنترل زیرساخت و مجموعه تحت نظرشان ساده میسازد. تنها محدودیت نسخه Enterprise که در آگوست امسال برای اعضای MSDN و مشتریان Software Assurance مایکروسافت منتشر شد، این است که نمیتواند افزونه یا برنامه Media Center مایکروسافت را اجرا کند.

مهاجرت کنیم یا نه؟

درنهایت بهنظر میرسد ویندوز ۸ ارزش هزینهای را که برای آن پرداخت میکنید، دارد. حتی اگر از محیط مترو استفاده نکنید و به تجهیزات لمسی هم دسترسی نداشته باشید، بهبودهای ایجاد شده روی بخش کلاسیک سیستمعامل ویندوز، ارزش تمام دردسرها را دارد. البته این مهاجرت الزامی نیست، اما اگر تصمیم به این کار گرفتید، انتظار همان حسی را داشته باشید که هنگام مهاجرت از ویندوز XP به ویندوز ۷ تجربه کردید. البته بیشتر آنچه تاکنون گفتیم، به ظاهر و پوسته ویندوز مربوط بود و تنها در نگاه نخست بهچشم میآمد. به همه خوبیها و بدیهای ویندوز ۸ امکان مانت کردن فایلهای ایمیج ISO و امکان افزودن ساده فضاهای ذخیرهسازی درقالب Storage Pool و موارد مشابه را نیز بیافزایید. پس به ویندوز ۸ مهاجرت کنید و از بوت سریع، یکپارچهسازی با سرویسها و خدمات ابری و سایر قابلیتهای این سیستمعامل تازه لذت ببرید. چون به هر حال، دیر یا زود مجبور خواهید بود با دسکتاپ محبوبتان خداحافظی کنید. نظر ما این است که از ویندوز ۸ نترسید، اگر بنا بر ترسیدن باشد، باید از ویندوز ۹ بترسید. زمانی که ممکن است مایکروسافت به دلخواه یا به اجبار تمام رشتههای متصل به دسکتاپ سنتی را پاره کند و شما مجبور شوید بهکلی با عادت سالها استفاده از سیستمهای دسکتاپ خداحافظی کنید

برچسبها: مقایسه ویندوز۸ با ویندوز۷,

معرفی ۵ مشکل بسیار متداول در ویندوز ۷ و چگونگی رفع آنها

ویندوز ۷ سیستم عامل نسبتا خوب و جالبیست، اما مانند اکثر سیستم عامل های معروف دیگر هیچ گاه کامل و بی عیب نبوده و نیست. بعضی از مشکلات ویندوز ۷ ناشی از اشکالات نرم افزاری یا باگ هستند و بعضی دیگر هم مربوط به عدم تنظیمات مناسب در ویژگی ها و تنظیمات ویندوز می شود. در هر صورت، بروز خطا و پیام های هشدار دهنده آزار دهنده هستند و آنچه در این مقاله قصد پرداختن و شرحش را داریم مربوط به راهنمای رفع سریع همین مشکلات در ویندوز ۷ است.

برخی از شایع ترین مشکلات گزارش شده از سوی کاربران ویندوز ۷ مربوط به مشکلات عدم سازگاری ویندوز جدید با برنامه های قدیمی تر، سرعت پایین ویندوز در سخت افزارهای قدیمی یا ضعیف، و مشکل با تم Aero و ویژگی ها و امکانات آن است. در این مقاله، من به شما نشان می دهم چگونه این رنجش ها را حل کنید. برای کسانی که ترجیح می دهند از برنامه تعمیر خودکار مشکلات استفاده کنند، هم در انتهای این مقاله چندتایی نرم افزار به عنوان یک راه حل مفید وکاربردی پیشنهاد شده است.

۱- به نظر می رسد ویندوز ۷ رایانه من کند شده است.

ویندوز ۷ برای استفاده از منابع سیستمی گرسنه است و عطش زیادی دارد. این ویندوز جلوه های گرافیکی و بصری زیادی در رابط کاربری زیبای خود دارد که متاسفانه بار پردازشی سنگینی بر روی کارت گرافیک و حافظه سیستم شما تحمیل می کند. (البته نسبت به ویستا بسیار سریعتر است!) اگر سیستم شما در استفاده از ویندوز ۷ بیش از حد قابل تحمل کند و آهسته می باشد، سریع ترین راه حل برای رفع مشکل خاموش کردن اثرات و انیمشن های اضافی رابط کاربری ویندوز می باشد.

برای این کار روی گوی Start ویندوز کلیک کرده و عبارت performance (عملکرد) را در کادر جستجو تایپ کنید تا ویندوز مواردی را برایتان لیست کند. گزینه ای به نام Adjust the appearance and performance of Windows (تنظیم ظاهر و عملکرد ویندوز ) را انتخاب کنید. پنجره گزینه های عملکردی باز خواهد شد. در زبانه جلوه های بصری (Visual Effects) گزینه Adjust for best performance (تنظیم برای بهترین عملکرد) را انتخاب کنید. اگر هم خواستید بعضی از جلوه های زیبای رابط کاربری را حفظ کنید گزینه Custom را انتخاب ، و کنار گزینه Use visual styles on windows and buttons (استفاده از جلوه های بصری روی ویندوز و دکمه ها) تیک بزنید.

۲- تم Aero ویندوز کار نمی کند.

به تازگی مقاله ای نوشتم با عنوان: چگونگی فعال سازی و رفع مشکلات افکت Aero در ویندوز ۷.

علاوه بر خواندن این مقاله، باید مطمئن شوید که کارت گرافیک شما از حالت Aero پشتیبانی می کند و درایور کارت گرافیک را با جدیدترین نسخه ارائه شده از سوی سازنده سخت افزارتان به روز کرده باشید. با این حال، اگر کامپیوتر خود را همراه با ویندوز ۷ خریداری کرده اید این مسئله نباید وجود داشته باشد.

در نهایت ، Aero را می توان در رجیستری غیر فعال کرد. قبل از آنکه بخواهم توضیح دهم که چگونه می توان به رجیستری وارد شد و آن را ویرایش نمود، باید به شما هشدار دهم! زیرا ویرایش رجیستری می تواند منجر به صدمه دائمی به فایلهای نصب ویندوز شما شود. لطفا ابتدا قبل از هرگونه دستکاری در رجیستری یک پشتیبان از آن تهیه کنید و از هر گونه اقدام خود در ریجیستری به اندازه کافی اطلاعات از پیش داشته باشید.

برای این منظور به منوی استارت ویندوز رفته و عبارت regedit را تایپ کرده اولین گزینه لیست (regedit) را انتخاب کنید. در پنجره ای که باز می شود به ترتیب به این آدرس بروید:

KEY_CURRENT_USERSoftwareMicrosoftWindowsDWM

آنگاه مقدار عبارت EnableAeroPeek از ۱ به صفر باید تغییر کند و پنجره ها را تایید کرده و ببندید. تم Aero غیر فعال شد. همین!

۳- برنامه های قدیمی تر با ویندوز سازگار نبوده و اجرا نمی شود.

قبل از ارتقا به ویندوز ۷، بهتر است بررسی کنید که ویندوز ۷ باکدام یک از برنامه های ضروری یا دلخواه شما سازگار است. برنامه مشاور ارتقا به ویندوز ۷ (Windows 7 Upgrade Advisor) رایج ترین برنامه های رایانه ای را چک کرده و از سازگاری آنها با ویندوز ۷ شما را مطلع خواهد ساخت. با این حال ، همانطور که در مقاله پیشین خود با عنوان : نحوه استفاده از مشاور ارتقا به ویندوز ۷ برای بررسی سازگاری با کامپیوتر ذکر کرده ام، ممکن است مجبور شوید به شکل دستی و در «مرکز سازگاری ویندوز ۷» (Windows 7 Compatibility Center) سازگاری یا عدم سازگاری ویندوز ۷ را با بسیاری از برنامه های موردنیاز دیگر بررسی کنید. حال، اگر ابتدا ویندوز را به ۷ ارتقا داده اید و سپس معلوم شده که یکی از برنامه های بسیار عزیز شما با این ویندوز سازگار نیست ، راهی برای حل مشکل وجود دارد: «حالت سازگاری ویژه ویندوز ۷ »(Windows 7 Compatibility Mode).

برای نصب یک برنامه در حالت سازگاری، روی فایل نصب آن برنامه راست کلیک کرده و Properties را انتخاب کنید. در پنجره Properties به زبانه Compatibility رفته گزینه Run this program in compatibility mode for را تیک زده و از منوی کرکره ای زیر آن آخرین نسخه از ویندوز که مطمئن هستید برنامه شما روی آن اجرا می شود را انتخاب کنید.

ممکن است نیاز به تکرار مرحله فوق با فایل اجرایی برنامه زمانی که نصبش به اتمام رسید داشته باشید. به این شکل که روی آیکون برنامه راست کلیک کرده، Properties را انتخاب کنید، به زبانه Compatibility رفته، گزینه Run this program in compatibility mode for را تیک زده و گزینه سیستم عامل ویندوز مربوطه را انتخاب کنید.

علاوه بر این، شما می توانید تنظیمات (به تصویر زیر دقت کنید) را برای برنامه مربوطه تغییر دهید و باید بسته به اینکه مشکل خاص شما چه باشد باید با آزمون و خطا سعی کنید برنامه را اجرا کنید.

در نهایت ، اگر شما از ویندوز ۷ نسخه حرفه ای (Professional) یا بالاتر استفاده می کنید، می توانید از قابلیت «اجرا در حالت ایکس پی ویندوز ۷ »( XP Mode) استفاده کنید. این قابلیت ویندوز ایکس پی را روی رایانه شما به عنوان یک ماشین مجازی اجرا می کند و می توانید تمام برنامه هایی که پیش از این روی ویندوز ایکس پی نصب و اجرا می شد در این محیط مجازی نیز نصب و اجراکنید. سایت Ars Technica نیز در همین زمینه یک مقاله بسیار مناسب و معقول در مورد حالت ایکس پی در ویندوز ۷ دارد.

۴-درایو دی وی دی یافت نشد

آیا ویندوز ۷ موفق به شناسایی درایو نوری شما نشده است؟ این هم مشکل دیگری است که نیاز به ویرایش رجیستری دارد. هشدار مورد ۲ هنوز به قوت خود باقیست: قبل از هر کاری از رجیستری پشتیبان بگیرید!