![]()

|

||||

برچسبها: ایرانیها ماهانه معادل ۳۸۰ سال مکالمه خارجی دارند,

معاون شرکت مخابرات استان تهران اعلام کرد: از ابتدای سال جاری حدود ۵۲۰ هزار پورت ADSL واگذار شده که تا ۲۵ دیماه امسال از میان خطوط ADSL که کاربران از مخابرات گرفتهاند ۲۷۰ هزار خط لغو اشتراک شده است.

محمدرضا بیدخام اظهار کرد: ما در حوزه واگذاری اینترنت و قیمت آن ملزم به اجرای مصوبات سازمان تنظیم مقررات ارتباطات رادیویی هستیم. ضریب اشتراک ما طبق مصوبه ۱۵۲ سازمان تنظیم مقررات ارتباطات باید یک به هشت باشد که این موضوع در بسیاری از نقاط کشور اعمال شده اما در حال حاضر در برخی نقاط هم ضریب اشتراک یک به ۱۰ است.

وی درباره واگذاری اینترنت نامحدود مخابرات به کاربران هم گفت: در حال حاضر در تهران واگذاری اینترنت مخابرات به شکل نامحدود است اما در دستور کار است که تا پایان امسال واگذاری اینترنت به شکل حجمی شود.

معاون بازاریابی شرکت مخابرات استان تهران همچنین یادآور شد: در حال حاضر در استان البرز واگذاری اینترنت به صورت آزمایشی به شکل حجمی اتفاق میافتد که این آزمایش موفق بوده و قرار است در تهران هم از دهه فجر اینترنت مخابرات به شکل حجمی به کاربران واگذار شود.

بیدخام در ارتباط با دلیل بالا بودن حذف اینترنت مخابرات از سوی کاربران هم عنوان کرد: رقمهایی که ذکر شد در شرکتهای PAP هم معمولا به همین شکل است و در کل بخش عمدهای از مشترکان به این دلیل اشتراک اینترنت خود را لغو میکنند که تصمیم به استفاده از وایمکس می گیرند.

معاون بازاریابی شرکت مخابرات استان تهران در ادامه دیگر دلایل تخلیه خطوط ADSL توسط کاربران را عدم نیاز، کیفیت و بحث پهنای باند ناکافی دانست و یادآور شد: بسیاری از کاربران ممکن است ترجیح دهند از وایمکس استفاده کنند. همچنین هرچه مسافت منازل از واحدهای مخابراتی بیشتر شود ممکن است کیفیت اینترنت آنها هم تا حدی دستخوش تغییر شود علاوه بر این نوع کابل و بستر انتقال هم در کیفیت اینترنتی که کاربر دریافت میکند تاثیری بسزا دارد.

بیدخام در بخش دیگری از صحبتهای خود در پاسخ به سوالی مبنی بر علت عدم واگذاری ADSL در برخی مناطق گفت: امکان ندارد که در تهران منطقهای باشد که بگوید ظرفیت واگذاری اینترنت به کاربران را ندارد اما ممکن است در برخی موارد محدود به دلیل مباحث فنی و مشکلاتی که در این زمینه ممکن است ایجاد شود یکی از مراکز امکان واگذاری اینترنت به کاربران را نداشته باشد.

وی همچنین عنوان کرد: در حال حاضر مناطق دو و هشت تهران جزو مناطقی هستند که در حوزه تلفن ثابت و اینترنت بیشترین میزان اشتراک را دارند.

برچسبها: چرا کاربران ADSL خود را پس میدهند؟/واگذاری اینترنت حجمی از دهه فجر,

ارزیابیهای انجام گرفته از شاخص دولت الکترونیک در میان ۱۹۰ کشور دنیا حاکی از آن است که ایران با کسب ۴ هزار و ۸۷۶ امتیاز در رتبه ۱۰۰ جهان قرار دارد و کشور کره جنوبی مکان اول این رده بندی را با امتیار ۹ هزار و ۴۸۳ امتیاز به خود اختصاص داده است.

آمارهای ارائه شده از وضعیت کشورهایی که به شاخص های دولت الکترونیک دست یافته اند از رتبه ۱۰۰ کشورمان در میان ۱۹۰ کشور دنیا حکایت دارد و این در حالی است که ۱۰ کشور برتر دنیا در این شاخص را کره جنوبی، هلند، انگلستان، دانمارک، آمریکا، فرانسه، سوئد، نروژ، فنلاند و سنگاپور تشکیل می دهند.

مقایسه شاخص دولت الکترونیک ایران با جهان

هزاره سوم یا همان عصر فناوری اطلاعات با مفاهیمی چون اشتراک اطلاعات، تبدیل فضای حقیقی به فضای مجازی و خروج آگاهانه از دنیای واقعی و ورود به دنیای مجازی همراه است.

از این رو مفهومی مانند دولت الکترونیک نیز در طول نیمه دوم دهه ۱۹۹۰ توسط بخش خصوصی کشور آمریکا شکل گرفت و با گذشت بیش از یک دهه تقریبا این موضوع برای همه کشورهای عضو سازمان ملل متحد مورد پذیرش قرار گرفت؛ در همین حال دولت الکترونیک توسط بانک جهانی نیز به عنوان ابزاری برای بهبود فرآیندهای کسب و کار و ارائه خدمات به بخش دولتی و اشخاص تعریف شد.

هم اکنون بسیاری از کشورها در سراسر جهان، به خوبی از مزایای دولت الکترونیک آگاه هستند و از ابزار دولت الکترونیک برای بهبود ارائه خدمات به شهروندان استفاده می کنند؛ براین اساس ارائه خدمات عمومی با کیفیت، راحتی دسترسی به خدمات عمومی، کاهش هزینه ها، کاهش شکاف دیجیتالی و مشارکت فعال شهروندان در سرمایه گذاری دولت از جمله مزایای دولت الکترونیک محسوب می شود.

در این میان براساس ارزیابی های انجام گرفته از شاخص های دولت الکترونیکی تا پایان سال ۲۰۱۲، ایران در میان ۱۹۰ کشور عضو سازمان ملل، با کسب ۴ هزار و ۸۷۶ امتیاز براساس براساس شاخص EGDI (توسعه دولت الکترونیک) رتبه ۱۰۰ جهان و دهم خاورمیانه را دارد.

در همین حال براساس شاخص EIU (شاخص آمادگی الکترونیک) کشورمان در میان ۷۰ کشور رتبه ۶۹ و در خاورمیانه رتبه پنجم را به خود اختصاص داده است.

در این شاخص کشور کره جنوبی با امتیاز ۹ هزار و ۴۸۳ در رتبه اول قرار دارد و کشور سنگاپور از آسیا نیز رتبه دهم این جدول رده بندی را به خود اختصاص داده است و به نوعی می توان گفت این کشورها در دیجیتالی شدن به بلوغ کامل دست یافته اند.

بلوغ دولت الکترونیک در ایران

موقعیت کنونی دولت الکترونیک در ایران از مرحله همانندسازی دولت الکترونیک در کشورمان حکایت دارد به نحوی که در این مرحله فرآیندها مطابق آنچه که در دنیای فیزیکی صورت می گیرد الکترونیکی می شود؛ این درحالی است که بهبود و مهندسی مجدد فرآیند و سپس الکترونیکی کردن آنها، گام های بعدی محسوب می شوند که ایران را به مرحله بلوغ دولت الکترونیک نزدیک می کند.

براین اساس یکپارچگی اطلاعات و سامانه های توزیع شده و به بیانی دیگر ارائه خدمات یکپارچه از ویژگیهای دولت الکترونیکی محسوب می شود که این موضوع هنوز در ایران تحقق نیافته است.

این درحالی است که براساس چشم انداز دولت الکترونیک در ایران در افق ۵ ساله برنامه پنجم توسعه کشور، توانمندسازی دستگاههای اجرایی برای عرضه موثر خدمات الکترونیکی دولتی به روشی امن، یکپارچه و آسان و از طریق کانال های الکترونیکی چندگانه تکلیف شده است.

برچسبها: وضعیت ایران در رتبه بندی دولت الکترونیک/ 10 کشوری که دیجیتالی شدند,

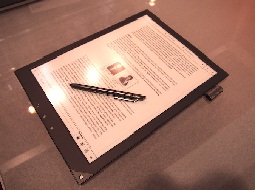

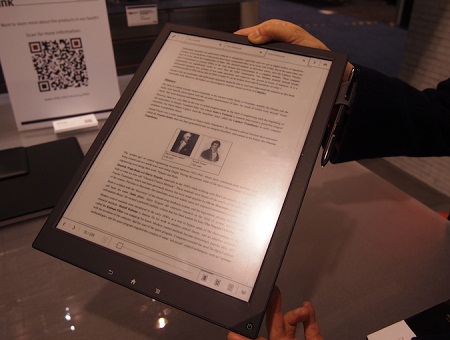

شرکت سونی در نمایشگاه CES سال ۲۰۱۴ اقدام به رونمایی از یک تبلت فوقالعاده سبکم با نمایشگر ۱۳ اینچی نموده است که وزن آن کمتر از ۴۵۰ گرم است

این تبلت با سیستم ورودی قلم همخوانی داشته و Sony Digital Paper DPT-S۱ نام دارد.

این تبلت در نوع خود بزرگترین تبلت رده محسوب میشود و برای قیاس وزن آن کافیست بدانید که تبلت کیندل فایر ۹.۸ اینچی شرکت آمازون به میزان ۱۷۰ گرم از این دستگاه سنگینتر است. ابعاد این تبلت ۳۱ در ۲۴ سانتیمتر بوده و ضخامت ان نیز برابر با ۷ میلیمتر میباشد.

نمایشگر این تبلت رزولوشن ۱۶۰۰ در ۱۲۰۰ پیکسل را مخاطب خود عرضه میکند و میتوان به کمک این تبلت تا ۱۶ لایه مختلف رنگ خاکستری را مشاهده نمود.

این تبلت که میتوان آن را نوعی از E-reader به حساب آورد دارای ۴ گیگابایت حافظه داخلی است که می توان این میزان را با کمک کارتهای میکرو SD ارتقا داد.

این تبلت در طول سال جاری در بازار آمریکا عرضه خواهد شد و قیمت آن هنوز توسط شرکت سونی اعلام نشده است.

برچسبها: تبلت ۱۳ اینچی فوق سبک سونی + تصاویر,

یک شرکت آمریکایی به مادران باردار قول داده است که پیش از تولد نوزاد، عروسک سهبعدی و واقعی از فرزند خود را در اختیار بگیرند.

این شرکت که دفتر مرکزی آن در ایالت کالیفرنیا واقع شده است 3D Babies نام دارد و از دستگاههای سونوگرافی سهبعدی و چهاربعدی استفاده میکند تا با طراحی مدل سهبعدی جنین، بتواند به کمک چاپگرهای سهبعدی عروسک واقعی آن را پیش از تولد تولید کند.

این عروسکها در سه اندازه ۲۰، ۱۰ و ۵ سانتیمتری ساخته میشوند که بهترتیب ۶۰۰، ۴۰۰ و ۲۰۰ دلار قیمت دارند.

پیش از ساخت این عروسکها دو مدل کلی از جنین در اختیار والدین قرار میگیرد که میتوانند یکی از آنها را انتخاب کنند که در یکی از این مدلها جنسیت فرزند مشخص میشود.

آنها همچنین میتوانند پیش از ساخت مدل نهایی عروسک سه رنگ روشن، متوسط یا تیره را برای پوست نوزاد خود انتخاب کنند.

شرکت 3D Babies در این خصوص توضیح داد: «هدف نهایی ما از این کار آوردن لبخند به لبهای والدین، پدربزرگ و مادربزرگها و دیگر اعضای خانواده است تا از این طریق بتوانند پیش از تولد عضو جدید خانواده عروسک واقعی آن را در اختیار داشته باشند.»

این شرکت در ادامه گفت: «محصول جدید ما میتواند یک ارثیه ارزشمند برای خانواده باشد و تا همیشه در خانواده باقی بماند.»

البته باید توجه داشت این نخستین باری نیست که دستاوردهای چاپگر سهبعدی برای خانوادهها مورد استفاده قرار میگیرد.

در نوامبر ۲۰۱۲ یک شرکت ژاپنی مدلهای سهبعدی از جنینهای متولد نشده را با توجه شکل ظاهری مادر تولید و در اختیار آنها قرار میداد.

برچسبها: ساخت عروسک واقعی از نوزاد متولد نشده به کمک چاپگر سهبعدی,

شرکت آوات جدیدترین تبلت ۷ اینچی آندروییدی Lenovo را با نام IdeaTab S5000 با قابلیت مکالمه تلفنی به بازار فرستاد.

این تبلت ۷ اینچی که برای اولین بار در نمایشگاه IFA 2013 معرفی شد و جزو برندگان جایزه محصولات برتر در نمایشگاه CES 2014 بوده است با ضخامت ۷.۹ میلی متر باریک ترین تبلت ۷ اینچی بازار به حساب میآید.

همچنین S5000 که با گارانتی آوات روانه بازار ایران شده، تنها ۲۴۶ گرم وزن دارد و تقریبا ۲۰ درصد سبکتر از تبلتهای ۷ اینچی در بازار است.

صفحه نمایش این تبلت با روشنایی ۳۵۰ nit از نوع HD و رزولوشن ۸۰۰*۱۲۸۰ دارای زاویه دید گستردهای است.

همچنین این مدل از تبلتهای IdeaTab لنوو دارای دوربین ۱.۶ مگاپیکسلی در جلو و دوربین ۵ مگاپیگسلی در پشت است.

دوربین S۵۰۰۰ میتواند کدهای QR را از فاصله زیادی شناسایی و همچنین عکسها و فیلمهای باکیفیتی ثبت کند.

تبلت S۵۰۰۰ لنوو که مبتنی بر آندرویید جیلی بین به بازار عرضه میشود، دارای پردازنده ۴ هستهای ۱.۲ گیگاهرتزی Media Tek و یک گیگابایت رم و ۱۶ گیگابایت حافظه داخلی است.

تبلت جدید Lenovo دارای پورت USB on the go است و با باتری ۳۴۵۰ میلی آمپری میتواند تا ۸ ساعت با وای-فای و تا ۶ ساعت بدون وقفه فیلم HD پخش کند.

گفتنی است تبلت IdeaTab S5000 به صورت پیشفرض با نرمافزارهای سفارشی کاربر برای به اشتراکگذاری عکس، فیلم، اسناد و نرمافزارهای محافظ و پشتیبان گیری به بازار عرضه میشود.

برچسبها: تبلت S5000 IdeaTab لنوو با گارانتی آوات,

فناوری این روزها در انواع مختلف به دست کاربران میرسد و از نسل جدید گوشیهای هوشمند گرفته تا استفاده لنزهای تولید شده با چاپگرهای سهبعدی برای درمان انواع بیماریها وارد بازار میشود تا نیازهای مختلف کاربران برآورده شود.

"بیل گیتس"(Bill Gates) موسس و مدیرعامل اسبق شرکت مایکروسافت توضیح داد که به واسطه این نوآوریها، تا سال ۲۰۳۵ شاهد آن خواهیم بود که فقر در بسیاری از کشورها ریشهکن میشود.

او در گزارش سالانه خود مربوط به "بنیاد خیریه بیل و ملیندا گیتس" با خوشبینی تمام توضیح داد که نوآوریهای فناورانه این روزها در کشورهای ثروتمند مورد استفاده قرار میگیرد و در عین حال یک بستر مناسب برای کشورهای فقیر ایجاد کرده است.

به گفته او، شرکتهای فقیر میتوانند تا سال ۲۰۳۵ میلادی به واسطه نوآوریها و فناوریهای جدید از فقر رهایی یابند و شرایط بهتری پیدا کنند.

گیتس ضمن توضیح عواملی که هماکنون باعث ایجاد فقر در کشورهای مختلف جهان شدند اظهار داشت که «از سال ۲۰۳۵ به بعد هیچ کشور فقیر در جهان وجود نخواهد داشت.»

او گفت: «با استفاده از فناوریهای نوین کشورها میتوانند از همسایههای ثروتمند خود بیاموزند و مزایای نوآوری را در جریان بهداشت، درمان، واکسیناسیون، کشاورزی و تحولات دیجیتالی به کار بندند. در این راستا سرمایهگذاری روی نیروی کاری آموزش دیده شده بهتر پاسخ میدهد.»

او اظهار داشت که در آینده نزدیک حدود ۹۰ درصد کشورها بیش از سرمایهگذاریهای خود درآمد کسب میکنند که از جمله آنها در عصر حاضر میتوان به هند اشاره کرد.

برچسبها: بیل گیتس: فناوری تا سال ۲۰۳۵ فقر را ریشهکن میکند,

در مقالات پیشین، حملات مهندسی اجتماعی و خطرات پیش روی افراد را بررسی نموده و پس از آن یکی از چالش برانگیزترین دردسرهای دنیای دیجیتال را به نام سرقت هویت، مرور نمودیم.

برخی مطالب ارائهشده، با توجه به ویژگیهای مهندسی اجتماعی، به سرقت هویت اشاره مینمود که نمونههایی نیز جهت درک بهتر موضوع بیان شد.

همچنین از برخی حملات مهم برای سرقت هویت نام بردیم که یکی از مهمترین آنها فیشینگ یا سرقتبرخط میباشد. از این حمله برای ربایش هویت قربانیان به کمک شبکههای رایانهای استفاده میشود.

در این شماره قصد داریم اطلاعاتی را درباره این حمله پرهزینه با شما به اشتراک بگذاریم که عموما به قصد دسترسی به شناسهها و رمزهای عبور افراد طراحی شده است.

در واقع سرقتبرخط یک تهدید اینترنتی است که در آن مهاجم با روشهایی کاربر را متقاعد میکند تا اطلاعات شخصی و مهم خود را در اختیار او قرار دهد.

این اطلاعات میتواند هویت فردی، یعنی مشخصات قربانی و یا هویت بازرگانی او همچون شماره حساب بانکی و رمز عبور آن باشد که به کمک آن سارقِ هویت، امکان سوءاستفاده از آن را پیدا میکند.

اما به طور کلی هر اطلاعات ارزشمندی که استفاده غیرقانونی از آن منافعی برای هکرها و کلاهبرداران به دنبال بیاورد را شامل میشود.

نکتهای که باید در اینجا مورد توجه قرار گیرد، این حقیقت است که رفتار و برنامهریزی مهاجم به گونهای اجرا میشود که کاربر از دادن اطلاعات مهم خود به فردی که قصد استفاده غیرقانونی از آنها را دارد، مطلع نمیشود.

بلکه تصور او در تمام مراحلِ حمله آن است که اطلاعات مهمِ شخصی و یا حسابهای بانکیاش در اختیار افراد یا سازمانهای قانونی مانند یک بانک یا شرکت بیمه قرار میگیرد.

بنابراین اطمینان دارد که هیچگونه سوءاستفادهای از آنها نخواهد شد.

از این رو سارق خود را زیر پوشش افراد یا شرکتهای قانونی پنهان نموده و به روشهایی همچون ایجاد وب سایتی مشابه شرکت واقعی و کشاندن کاربران به آن و یا با ارسال تعداد بسیار زیادی ایمیل و هرزنامه کاربر را وادار به واردکردن اطلاعات مطلوب مینماید.

شدت اثر این حمله گاه به حدی است که کاربر تا مدتها از وقوع و عواقب آن بیخبر مانده و دچار مشکلات بسیاری میگردد. به همین دلیل قربانی حمله ممکن است دچار خسارت هنگفتی، همچون خالی شدن حساب بانکیاش گردد.

دلایل موفقیت یک سرقتبرخط

همانطور که پیش از این اشاره شد، سرقتبرخط یک تهدید امنیتی است که مهاجم به کمک آن سعی در فریب کاربر به روشهای گوناگون دارد تا وی را مجاب به ارائه اطلاعاتی نماید که بهرهبرداری غیرقانونی توسط مهاجم را امکانپذیر نماید.

این حملات به روشهای مختلفی انجام میشود که برخی از مهمترین آنها را در شمارههای بعدی شرح خواهیم داد. اما مهمتر از این گوناگونی روشها و انواع حملات مرتبط با آن، دلایلی که سبب موفقیت مهاجم میگردند، مورد توجهاند. در حقیقت یکی از نخستین گامهای رویارویی با هر حملهای شناخت نقاط ضعفی است که منجر به اجرای موفقیتآمیز آن حمله میگردد.

فقدان دانش کافی

نه تنها در این حمله بلکه در بسیاری از حملات، یکی از مهمترین عواملی که زمینهساز رخداد یک حمله موفق میگردد، دانش ناکافی کاربران در مواجه با این حملات و یا پیشگیری از آن است.

فقدان دانش مناسب کاربر از رایانه، اینترنت و کاربری صحیح آن آرزوی هر مهاجمی برای رخنه در رایانه و یا اطلاعات مهم آن است و میتواند درستی انجام یک حمله موفق را برای سارق اطلاعات هویتی شما تضمین نماید.

اما این مساله تنها به حیطه کارکرد سیستمهای رایانهای منتهی نمیشود، بلکه مساله مهمتر و حیاتیتر موضوع امنیت در سیستمهای رایانه است که در اغلب موارد توجه بسیار کمی به آن میشود و غالبا الویت بالایی نزد کاربران ندارد.

از این رو به طور کلی دانش کاربران در زمینه امنیت سیستمهای رایانهای در اغلب موارد بسیار کم و ناچیز است.

فریب ظاهر

همه وب سایتها دارای نشانیهایی جهت دسترسی کاربران به آنها هستند. از این رو سارقِ هویت از این موضوع بهرهبرداری نموده و ترفند زیر را بکار میگیرد.

او ابتدا یک سایت مانند یک فروشگاه اینترنتی را به عنوان سایت هدف انتخاب نموده و دامنهای را با نامی نزدیک به نام آن سایت خریداری و ثبت میکند. به نحوی که دامنه خریداری شده تنها در یک یا دو کاراکتر با دامنه سایت اصلی تفاوت داشته و تا حد امکان مشابه آن انتخاب شده باشد.

دلیل این موضوع کاملا روشن است. چرا که معمولا کاربران توجه زیادی به این تفاوتها نمیکنند و در واقع دچار نوعی خطای دید خواهند شد. اما این به تنهایی کافی نیست و باید صفحه سایتِ شبیهسازی شده نیز مشابه سایت اصلی طراحی شود که این موضوع نیز حتی در صورت وجود اندک تفاوتهایی باز از چشم کاربران به دور خواهد ماند.

بنابراین کاربر با اطمینان از معتبر بودن سایت، اطلاعات هویتی خود را وارد نموده و بدون آنکه آگاه باشد، در دامی که برای او پهن شده است قرار میگیرد.

این اطلاعات به دست آمده توسط سارق میتواند به طور مستقیم مورد استفاده قرارگرفته و یا برای استفادههای بعدی طبقهبندی شود. این موضوع پیش از این در مقاله "سرقت هویت – به نام من، به کام تو" بررسی گردید.

مهاجم میتواند از فریب مشاهدات کاربر بهره دیگری نیز ببرد. به طور نمونه میتواند از یک تصویر برای پیوند به سایت جعلی خود استفاده کند و در نتیجه کاربر را گمراه نماید و یا تصاویری را در صفحه وب سایت خود قرار دهد که مشابه پنجرههای مرورگر کاربر باشند.

به این ترتیب کاربر گمان میکند در حال تعامل با بخشی از مرورگر اینترنتی خود است. در روشی مشابه، سارق میتواند در هنگام تعامل کاربر با سایت اصلی، صفحهای را بر روی آن بازنماید که در واقع به سایت جعلی سارق پیوند خورده است.

به این ترتیب، کاربر به دلیل شباهتهای بسیار زیاد این دو صفحه تصور میکند، این صفحه جدید نیز بخشی از همان سایت اصلی است و در واقع هر دو متعلق به یک منبع هستند.

به همین ترتیب سارق میتواند با تقلید نوع زبان، گفتار و هر ویژگی دیگری که در سایت اصلی بکار رفته است، این اطمینان کاذب را در کاربرِ به دام افتاده، بیشتر نماید.

بیتوجهی به هشدارهای امنیتی

یکی دیگر از مواردی که زمینهساز وقوع یک حمله سرقتبرخط و موفقیت آن است، بیحوصلگی و یا عدم توجه کاربران به هشدارهای امنیتی است.

متاسفانه در اکثر موارد کاربران دقت و توجه کافی برای خواندن متن پیامهای هشداری که به آنها داده میشود را به کار نمیبرند و این به نوبه خود این امکان را به سارق میدهد تا حمله خود را عملی سازد.

بنابراین در نبود هشدارهای امنیتی، استفاده از یک تصویر پیوند خورده به سایت جعلی که مشکل امنیتی آن برای کاربران قابلتشخیص نباشد، آسانتر خواهد بود.

فرآیند سرقتبرخط

اما پس از ذکر مواردی پیرامون سرقتبرخط و علتهای وقوع موفقیتآمیز آن، اکنون نوبت آن است تا فرآیند سرقتبرخط را در سه مرحله ساده بصورت زیر دستهبندی و ارائه نماییم.

مرحله اول: ثبت یک دامنه جعلی

مهاجم در آغاز فرآیند سرقتبرخط نیازمند آن است تا یک آدرس اینترنتی، مشابه با سایت شرکت یا سازمان رسمی و واقعی را برای خود تهیه و ثبت نماید.

گرچه الزامی به شباهت اسمی بین سایت اصلی و سایت جعلی وجود ندارد، اما این کار در ایجاد خطای چشمی برای کاربران نقش به سزایی را ایفا میکند.

به این موضوع در سطرهای بالایی پرداخته شد. اما آنچه بهر صورت در مرحله اول قطعی و ضروری است، ثبت یک دامنه برای سایت جعلی، جهت سرقتبرخط، توسط سارق هویت است.

مرحله دوم: ایجاد یک سایت جعلی با ظاهری مشابهه سایت اصلی

این موضوع نیز از منظر دیگری پیش از این بررسی گردید. در این مرحله سارق برای فریب کاربران، صفحه پیش روی سایت خود را مشابه صفحه متناظر سایت اصلی طراحی میکند.

بدین ترتیب از خطای چشمی بوجود آمده در کاربر برای حصول نتیجه در فرآیند سرقتبرخط خود، بهترین بهره را می برد. این طراحی یکسان و مشابه، تنها به صفحه اصلی سایت محدود نمیگردد و تا حد امکان فرمهای ورود اطلاعات، صفحات داخلی و پیوندها را نیز پوشش می دهد.

دقت در پیادهسازی، ریزهکاریها و حتی انتخاب فونتهای مشابه سایت اصلی میتواند در فریب کاربران موثر بوده تا کاربر دچار کوچکترین شک و تردیدی نگردند.

مرحله سوم: فرستادن ایمیل به تعداد زیادی از کاربران

پس از انجام مراحل یک و دو، سارق باید قربانیان خود را به طریقی به سمت این سایت جعلی جذب نماید.

مرسومترین روش برای این کار استفاده از ارسال تعداد زیادی ایمیل برای میلیونها آدرس پست الکترونیکی در سراسر جهان است. البته روشهای دیگری هم برای این کار وجود دارد.

مثل قرار دادن بنر تبلیغاتی یا پیوندهای جعلی در صفحات سایتهای دیگر که کاربر را به سایت فراهم شده برای سرقتبرخط هدایت کنند. در نهایت زمانی که کاربر به سایت سرقتبرخط هدایت شد، سارق میتواند به طریقی وی را وادار به واردکردن اطلاعات حیاتی در محلهای موردنظر خود نماید.

بطور مثال با ظاهرسازی خوب و مناسب سایت، سبب شود تا کاربر با اعتماد به اینکه وارد سایت یک شرکت یا سازمان معتبر و رسمی شده است، اطلاعات خود را ارائه کند. در این صورت سارق میتواند این اطلاعات را برای استفادههای بعدی گردآوری و دسته بندی نماید.

برچسبها: هکرهای صیاد,

بیایید برای پیبردن به این راز با هم سری به پشت صحنه ESET بزنیم تا دریابیم که محققان چگونه ویروسها را شکار میکنند.

هدف واقعی از طراحی یک نرم افزار امنیتی با کارآیی مناسب، ایجاد اختلال در کارهای کامپیوتری و بمباران کردن شما با انبوهی از اطلاعات و هشدارها نیست.

در حقیقت سایتهایی که از یک نرم افزار امنیتی کارآمد بهره می برند تنها با اتکا به پیغام های pop –up گاه به گاه از کامپیوتر شما در برابر تهدیدهامحافظت کرده و شما را از خطرات جدی که سرراهتان قرار دارند مطلع میسازند.

البته واضح است که عدم وجود این مداخله گرها با عث میشود شما با راحتی و لذت بیشتری از کامپیوتر استفاده کنید اما بعضی وقتها این لذت دوام زیادی ندارد. شاید گاهی اوقات در مورد کارایی درست یا خرابی کامپیوتر خود دچار تردید بشوید.

با این حال، عوامل زیادی در پشت صحنه این سناریو دست اندرکارهستند. نرم افزار امنیتی تمامی فایلهای قابل دسترس شما و هر بایت از ترافیک اینترنت را بررسی میکند تا تهدیدهای بالقوه را تحت نظر قرار دهند.

علاوه براین، نرم افزارهای ویروس یاب به پشتوانه تیمی از مهندسان کار میکنند که ویروسها را از دنیای وحش اینترنت میربایند و پس از آنالیز کردن، آنهارا به نرم افزارهای ویروس کش یا بروزرسان واگذار می کنند تا با طالع نهاییشان روبرو گردند.

این دستاندرکاران پشت صحنه، شما را برای رهایی از شر بدافزارها یاری می نمایند.

برای پی بردن به اینکه مهندسان چگونه چنین کاری را انجام می دهند ما اطلاعاتی از مهندسان ESET گرفتیم تا بررسی جامعی در خصوص شناسایی ویروسها داشته باشیم.

ویروسکشی با تدبیر

نرم افزارهای ویروسیاب به منظور بررسی وجود بدافزار در فایلهای بارگذاری شده، فایلهای در حال اجرا و یا فایلهای موجود در وب سایتها طراحی شدهاند و این امکان را دارند تا قبل از اجرا شدن این بدافزارها آنها را سرجای خود بنشانند.

نرم افزار ضدویروس برای انجام این کار در ابتدا باید ماهیت ویروس و ظاهر آن را بشناسد تا بتواند نحوه متوقف کردن آن را تشخیص بدهد و نیز باید با برنامههای غیرویروسی آشنایی کامل داشته باشد تا برنامه های مجاز را بلاک ننماید.

معمولا با استفاده از یک دیتابیس به اصطلاح امضای فایل ها که حاوی تمامی اطلاعات نرم افزاری مورد نیاز برای شناسایی و بلاک کردن ویروس است می توان این کار را صورت داد.

این امضاها توسط یک تیم متخصص که کارشان شناسایی بدافزارها و طراحی راهکارهای لازم برای شناسایی و مقابله با آنها است به وجود آمدهاند.

شناسایی جدیدترین تهدیدات و مقابله با آنها از طریق بروزترین روشهای ممکن، بخش مهمی از فرآیند نبرد با ویروسها می باشد.

ESET که یکی از نرم افزارهای پیشرو در این زمینه است، امنیت همیشگی کامپیوتر شما را به خوبی تضمین میکند.

این نرم افزار با به کارگیری طیف متفاوت و وسیعی از روشهای تخصصی قادر است بدافزارها را شکار کرده و پس از آنالیز کردن آنها را بلاکه کند.

آشکارسازی هویت

یکی از هوشمندانهترین روشهای ESET در شناسایی و انهدام ویروسهای جدید، دخیل کردن کاربران در این روند است. همانطور که اشاره شد نرم افزار امنیتی، بدافزارها را به کمک امضاهای ویروس شناسایی می نماید.

در گذشته، یعنی در زمانی که اینگونه تهدیدات بسیار انگشت شمار بودند برای شناسایی هر تهدید تنها یک امضا طراحی می شد که می توانست به صورت یک فایل هش ساده (hash file) که fingerprint فایل است باشد.

اما امروزه نشانه های مربوط به شناسایی تهدیدات چندان واضح و قابل تشخیص نیستند. بدافزارها دائما بروز میشوند و طیف جدیدی از همان آلودگیها لحظه به لحظه گسترش مییابند.

در واقع اتکا به یک فایل ساده هش باعث میشود بسیاری از بدافزارها از چشم شما پنهان بمانند و جدای از آن هر نسخه واحد، امضای خاص خود را دارد.

ESET برای مقابله با این مشکل، امضاهای هوشمندانه ای پدید آورده است که به جای تحت نظر گرفتن ظاهر و عملکرد فایل، آلودگی بوقوع پیوسته در آن را هدف قرار میدهند. با استفاده از این روش یک امضا می تواند هزاران نوع بدافزار را پوشش داده و طیفهای جدید آن را قبل از نگاشته شدن بلاک نماید.

مهارتی که در پس این روش شناسایی وجود دارد نوشتن نوعی از امضاهای ویروسی است که برای پوشش دادن طیفهای متفاوت بدافزارها به اندازه ای گستردگی دارند و نرم افزارهای مجاز را نیز بلاک نمیکنند.

خبرهای جدید

امضاهای ESET میتوانند تهدیدات جدیدی که رفتارهایی مشابه با ویروسهای پیشین دارند را بلاک کنند. اعضای سرویس گزارشدهی، در خصوص بدافزارهای بلاک شده و دلیل آن اطلاعات جدیدی را به ESET ارسال مینمایند.

حتی اگر یک بایت از بدافزار نیز ناشناخته باشد از طریق اینترنت در ESET بارگذاری می شود تا آنالیزهای بیشتری روی آن صورت گیرد. از سوی دیگر، کاربران میتوانند فایلهای ناآشنا و مشکوک را به صورت دستی برای شرکت ارسال کنند.

این اقدام به شرکت کمک می کند تا در شناسایی بدافزارها و آلودگی های ویروسی و یافتن روشهایی برای مقابله با آنهاهمیشه پیشتاز باشد.

یک طعمه جذاب

از آنجا که اغلب کامپیوترها به سبب حملات مستقیم ویروسی آلوده می شوند ESET به هانیپاتها (honeypot) روی آورده است.

هانی پات به بیان ساده تر، کامپیوتری با مرکزیت اینترنت است که نقش یک طعمه دلفریب را برای تبهکاران اینترنتی بازی میکند.

هانی پات دائما مشغول نظارت و بررسی است و زمانی که مورد حمله و آلودگی قرار می گیرد امکان دسترسی به این تهدیدات و آنالیز کردن آنها را برای ESET میسر می سازد.

تمامی شرکتهای مهم فعال در زمینه آنتی ویروس در به اشتراک گذاشتن نمونهها با هم همکاری می کنند. ESET اطلاعات مربوط به تهدیداتی که سایر شرکتها موفق به کشف آن نشده اند را در اختیارشان قرار می دهد و نیز قادر است بدافزارهای کشف شده توسط شرکتهای دیگر را مورد آنالیز قرار دهد.

شناسایی انواع بدافزارها

ESET از طریق روشهای ذکر شده روزانه ۲۰۰،۰۰۰ فایل آلوده که قبلا هرگز دیده نشدهاند را دریافت میکند که همه آنها نیازمند آزمایش، امتحان کردن و گنجانده شدن در درون محصولات امنیتی میباشند.

این شرکت حتی با بکارگیری مهندسهایی در کشورهای اسلواکی، لهستان، کروات، چکسلواکی، روسیه، سنگاپور، کانادا و آرژانتین وجود یک فرد با مهارت جهت انجام اینگونه وظایف را به صورت شبانهروزی تضمین می نماید.

با این حال، هیچ یک از این ۲۰۰،۰۰۰فایل به صورت دستی پردازش نمی شوند چرا که بسیاری از بدافزارهای جدید در واقع نوع دیگری از بدافزارهای فعلی هستند.

در مورد تعدد گونه های بدافزار دلایل بسیاری را می توان برشمرد که در کنار آن دشواریهای مقابله با مشکلات و تهدیدات عمده، اضافه کردن مشخصههای جدید، بوجود آوردن راهکارهای امنیتی جدید و یا تغییر آنها، شناسایی تهدیدات را مشکلتر می سازد.

تشخیص اینکه بسیاری از بدافزارها از یک نوع هستند امتیاز مهمی برای شرکت محسوب میشود. ESET جهت بررسیهای مقدماتی روندهای روتینی را به صورت اتوماتیک به اجرا میگذارد و در صورت کشف فایلی که مربوط به یکی از انواع بدافزارهای شناخته شده باشد میتواند فایلهای امضا را تنظیم کرده و بدون اجازه به وارد شدن جستجو گران آن را نابود میکند.

قلمرو ناشناخته

در صورت جدید بودن یک بدافزار و عدم نسبت آن با بدافزارهای شناخته شده، فایلهای یافت شده را میتوان رهسپار آنالیزهای عمقیتر نمود. بعنوان مثال Flashback botnet یکی از نمونه بدافزارهای جدید است.

یک بوت نت شبکه ای از کامپیوترهای آلوده است که تبهکاران سایبری بواسطه آن بسیاری از اهداف خود مانند ارسال ایمیلهای اسپم به چندین کامپیوتر را عملی میکنند.

بوت نت از طریق Flashback با بیش از ۶۰۰،۰۰۰کامپیوتر مک مرتبط بود. ESET پس از آنالیز این تهدید، بوت نت را تحت نظارت و بررسی قرار داد و متعاقب آن با دنبال کردن فرمانها و سرورهای کنترل، مدیریت کامپیوترهای آلوده را بدست گرفت.

این اطلاعات به شرکت امکان می دهد تا اطلاعات مربوط به انواع جدید بدافزارهای Flashback را جمع آوری کرده و به سرعت کاربران را از این تهدید برهاند. چنین پیشزمینهای در خصوص نحوه عملکرد بدافزارها، امکان نوشتن امضاهای درستتر و جامع تر که بدافزارهاباید بوسیله آنهابلاک شوند را فراهم می آورد.

بازخورد اطلاعات

پس از شناسایی و طبقهبندی تهدیدات، لازم است که اطلاعات حاصل شده به نرم افزار ارجاع داده شود. نحوه شناسایی تهدیدات تا میزان زیادی به امضاها متکی است و امضاهای جامعی که ESET از آنها استفاده میکند امنیت گستردهای را بوجود میآورد اما برای اطمینان از توان آنها در رویارویی با تهدیدات جدید و بلاک نکردن نرم افزارهای قانونی هنوز هم نیاز به بروزرسانی است.

مدت زمان لازم برای خلق یک امضا به نوع تهدید بستگی دارد. درصورتی که این تهدید یکی از انواع شناخته شده باشد و شناسایی آن نیز بصورت اتوماتیک صورت گرفته باشد ایجاد یا بروزرسانی امضای اتوماتیک تنهابه چند دقیقه زمان نیاز دارد.

در مورد بدافزارهای جدید این زمان کمی بیشتر است هرچند که این امضاها بمنظور بلاک کردن تهدیدات باید به سرعت ایجاد شده و اطلاعات مربوط به آن برای بررسیهای بیشتر بازخورد داده شود. تنظیمات امضاها را می توان در مراحل بعدی نیز انجام داد.

نرم افزار ESET معمولا چهار بار در طول روز بروزرسانی میشود. با این حال، امضاها پیشرو هستند و نه تنها بدافزارهای شناخته شده قبلی بلکه طیفهایی از بدافزارها که تحریرگران آنها سرگرم اختراع و تدبیرشان هستند را تحت پوشش قرار می دهند تا مشتریهاهمچنان در حلقه امنیت باقی بمانند.

گاهی اوقات تبهکاران اینترنتی رویکردهای افراطگرایانهای را در پیش میگیرند (مانند حملات هدفمند) تا به این وسیله دیوارهای تدافعی گذشته را درهم شکنند.

خوشبختانه، تکنولوژی ابری که در ESET Live Grid نامیده میشود میتواند راه حل بسیار خوبی برای این مشکل باشد. این تکنولوژی قادر است با مقیاسبندیهای خاص خود طغیان تهدیدات را کنترل کرده و در مقابل آنها واکنش درستتر و سریعتری نشان بدهد.

مکانیسمهای دیگری امکان غیرفعال یا فعالسازی امضاها را فراهم می آورند.

به این ترتیب میتوان نتیجه گرفت که یک شرکت ارائه دهنده نرم افزارهای آنتی ویروس مانند ESET تمامی فایلهای ویندوز را از لحاظ آلودگی مورد بررسی قرار میدهد و امضاهای شناساییی شده مربوط به آنها را قبل از اینکه بتوانند مشکلی ایجاد کنند غیرفعال میکند.

نادیدنیها

شاید نرم افزار آنتیویروس شما با داشتن یک دیتابیس ساده امضای ویروسی که بین شما و تمامی بدافزارهای اینترنتی واسط شده سیار ساده و ابتدایی به نظر بیاید اما واقعیت این است که همین ابزار به ظاهر ساده از ظاهر شدن بسیاری از پیغامهای هشداردهنده روی صفحه کامپیوتر شما جلوگیری میکند.

بنابراین زمانی که باخبر می شوید تهدیدات بالقوه ای در کمین نشستهاند بهتر است تلاش مداوم تیم کارشناسانی که روزانه ۲۰۰،۰۰۰ فایل را با هدف یافتن بدافزارها و محافظت از شما بررسی میکنند به یاد بیاورید.

کمیسیون بورسهای دانشگاهی در هند از دانشگاهها و دانشکدههای فنی محلی در این کشور خواسته است در دورههای کارشناسی و کارشناسی ارشد خود درس امنیت سایبری را تدریس کنند.

ازهمکاران سیستم به نقل از وب سایت zdnet، کمیسیون بورسهای دانشگاهی هند هدف خود از این درخواست را ارتقای نظام امنیتی در این کشور اعلام کرده است.

امنیت سایبری پس از آن در کانون توجه این کمیسیون قرار گرفته است که یک کارگروه دولتی بر این موضوع تاکید کرده بود.

این کارگروه در سال ۲۰۱۱ توسط مانموهان سینگ، نخست وزیر هند تاسیس شده بود.

بر اساس این گزارش، کمیسیون بورسهای دانشگاهی هند طی مکاتباتی با دانشگاهها و موسسات آموزشی این کشور از آنها خواسته است درس امنیت سایبری را در برنامه درسی دانشجویان دورههای کارشناسی و کارشناسی ارشد قرار دهد.

مقامات ایالتی هند نیز در ماههای گذشته تمهیدات مختلفی را برای ارتقای امنیت آی.تی در مناطق تحت مدیریت خود اندیشیده بودند، از جمله اینکه دستور داده بودند به ازای هر رایانهای که فروخته میشود، یک کتابچه حاوی توصیههای امنیتی نیز در اختیار کاربران و خریداران قرار گیرد.

سازمان تحقیق و توسعه وزارت دفاع این کشور نیز در تلاش است تا یک سیستم عامل بومی را طراحی کند تا از این طریق وابستگی هندیها به سیستمهای عامل خارجی را کاهش دهد.

برخی از کارشناسان و تحلیلگران نیز پیشنهاد کردهاند درسهای مربوط به امنیت سایبری باید در مقاطع قبل از دانشگاه نیز به دانش آموزان تدریس شود، چون دانش آموزان معمولاً کار با پیشرفتهترین فناوریهای روز را از سنین پایین شروع میکنند.

برچسبها: هند «امنیت سایبری» را در برنامه درسی دانشگاهها قرار میدهد,